2008年,美国第54号总统令对Cyberspace进行了定义:Cyberspace是信息环境中的一个整体域,它由独立且互相依存的信息基础设施和网络组成:包括互联网、电信网、计算机系统、嵌入式处理器和控制器系统。

奥巴马总统上任之后,对网络安全,尤其是网络空间安全(Cybersecurity,或者Cyberspace Security)问题十分重视,包括高调建立打网络战(cyberwarface)的网络司令部,以及为网络战谋取国民认同而树立的中国网络间谍(cyberspy)假想敌。

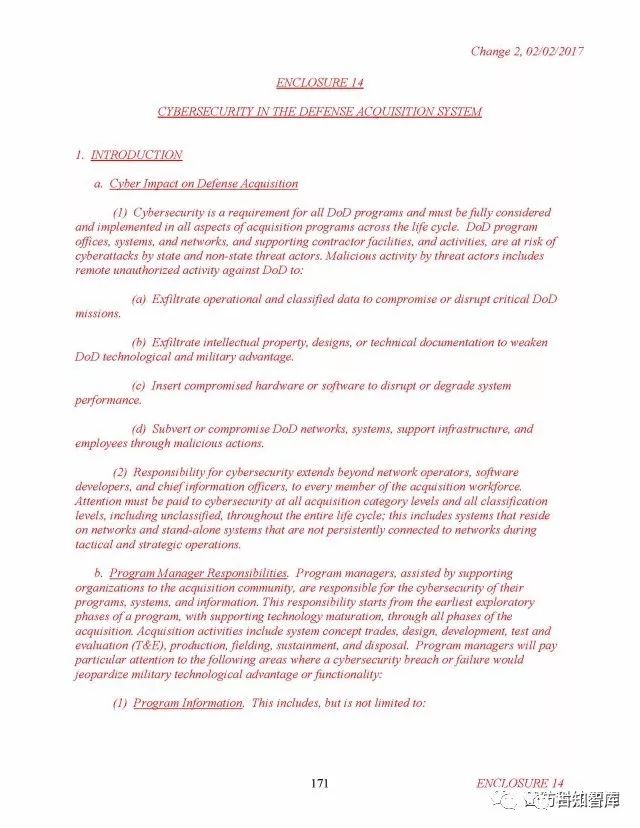

2017年版5000.02指示,新增了一个题为“国防采办系统中的网络安全”的独立附件(附件14),将网络安全作为美军采办管理的一项重点工作来抓,体现了美军采办管理的最新特点与趋势。

该附件系统阐述了网络安全问题对采办管理的影响,详细分析了美军采办中的网络安全风险,尤其是软硬件结合、系统接口、已部署系统与新研装备的结合、军方项目管理体系以及承包商组织管理与环境等,并针对上述网络安全风险提出了针对性的管理规定与措施,包括加强采办信息及网络遭受网络攻击的预防与防护、采取基于网络威胁环境的采办设计方法、推行独立的工程与技术评估,并要求将采办全寿命周期的各个要素的网络安全问题统筹管理,扩展采办人员尤其是项目主任的网络与信息安全职责,强调网络安全问题不仅存在于联网系统,对于隔离系统同样适用。此外,该附件还要求在国防采办项目的有关工作计划中,加强对网络安全管理的筹划,包括系统工程计划、项目保护计划、试验鉴定主计划等,并要求在采办管理各阶段充分考虑网络安全问题,尽可能将各种网络安全风险降到最低。

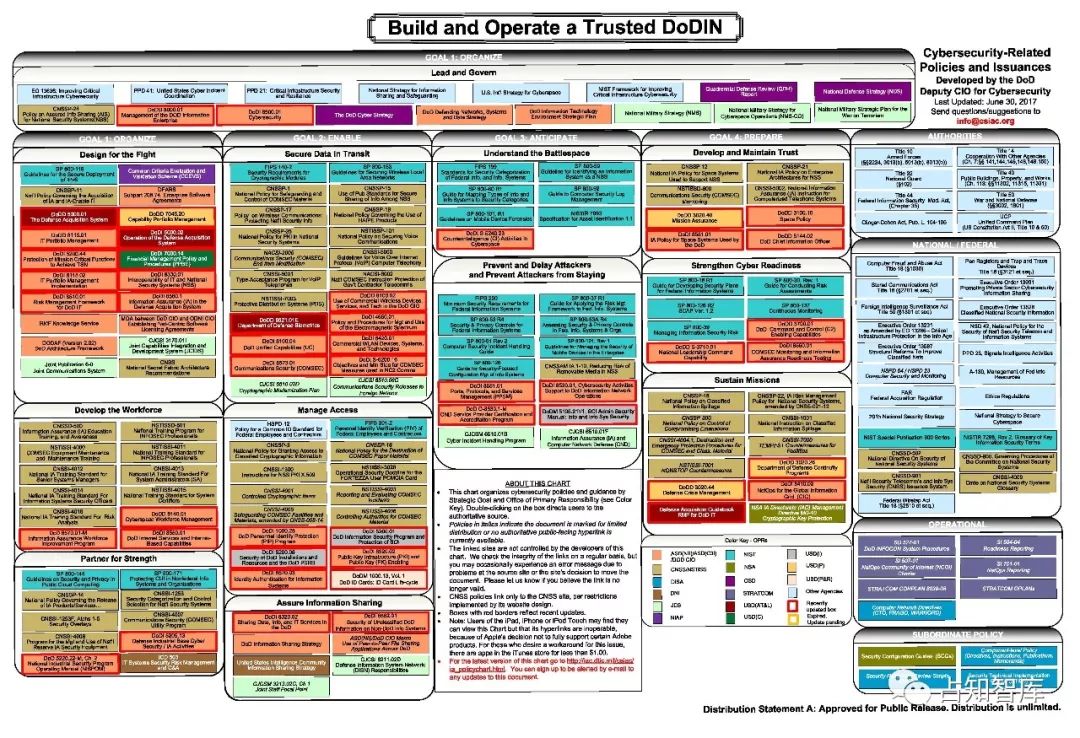

美军建立了围绕网络空间安全完整的政策法规体系。分成如下部分:

目标1:组织(ORGANIZE)

目标2:使能(ENABLE)

目标3:预测(ANTICIPATE)

目标4:准备(PREPARE)

为推进网络空间安全研究工作,美军专门成立机构研究信息安全保障(IA)技术,并定期出版研究报告,详见下表。

序号 | 中文标题 |

1 | 建模与仿真专刊 如何提高防御能力 |

2 | 国防部软件保障实践 第2卷 软件的工具和测试技术 |

3 | 国防部软件保障实践 第1卷 确定软件的设计和开发过程 |

4 | 陆军研究实验室(ARL)的网络科学与技术 |

5 | 建模与仿真专刊:战争游戏 |

6 | 基本复杂性 |

7 | 空军研究实验室 信息部门概况 |

8 | 建模与仿真专刊 |

9 | 早期预防和最佳实践 |

10 | 在国防中如何应用建模与仿真 |

11 | 游戏玩家的行为和安全 |

12 | 知识管理 |

13 | 了解网络风险和安全管理 |

14 | 监督控制和数据采集 |

15 | 安全系统和软件生产力 |

16 | CSIAC概况 |

17 | 如何在有限预算下开展信息保证(IA)工作 |

18 | 社交媒体中的恶意软件 |

19 | 成本估算和系统采办 |

20 | 信息保证(IA)的过去现在和未来 |

21 | 云计算 |

22 | 安全自动化:如何解决运行问题 |

23 | 分析和测量信息质量 |

24 | 采办中的信息保证(IA) |

25 | 网络最新技术在政府中的作用 |

26 | 国际上的信息保证(IA) |

27 | 国防部和开源软件 |

28 | 云网络取 |

29 | DACS概况 |

30 | 隐私和增强的信息安全 |

31 | 一个新的安全层 |

32 | 防御网络安全政策和程序 |

33 | 软件质量、可靠性和错误预测 |

34 | 云计算:希望还是风暴? |

35 | 模型驱动的开发 |

36 | 安全自动化:管理和保护关键信息的新方法 |

37 | 制定和实施更好地政策,解决网络信息安全面临的挑战 |

38 | 信息保障(IA)在国际环境中面临的挑战 |

39 | 项目管理:什么是成功的管理 |

40 | 软件测试:全生命周期视角 |

41 | 国防部的技术百科(Techipedia):一种协作方式 |

42 | 挣值管理:保持项目正常进展 |

43 | 使全球信息栅格信息保证(GIG IA)架构符合全球信息栅格一致性框架(AFG) |

44 | 针对武装部队的网络钓鱼 |

45 | 国防部软件技术面临的挑战 |

46 | 软件评估的新方向 |

47 | 守护2020年的网络之城 |

48 | 知识产权和软件 |

49 | 定义全球信息栅格(GIG)的核心 |

50 | 面向服务的体系结构(SOA) |

51 | 网络风险评估工具(NRAT) |

52 | 网络中心环境下的信息保证:支持任务成功 |

53 | 软件工程的未来方向 |

54 | 在军用设施上实施IPv6 |

55 | 全球信息栅格(GIG)系统工程:(Enterprise)企业级方法 |

56 | 开源 |

57 | Fuzz软件测试技术 |

58 | 通过流程改进获得绩效提升 |

59 | 网络钓鱼:21世纪的欺诈 |

60 | 以网络为中心的软件体系结构 |

61 | SAMATE对信息保证的作用 |

62 | 深化国防政策 |

63 | 实时和嵌入式系统的功能规模 |

64 | 网络安全可视化中的数据处理 |

65 | 功能规模度量 |

66 | 国际信息保障(IA)标准化所产生的影响 |

67 | 测量 |

68 | 以网络为中心的保证信息共享 - 通过动态认证和认证将安全转移到边缘 |

69 | 软件考古学(Archaeology) |

70 | 安全软件工程 |

71 | IA战略:计划和角色 |

72 | 国防部的IA和CND领域的通用技术需求和能力差距 |

73 | 全电子迁移系统 |

74 | 网络冲突研究协会简介 |

75 | 软件可靠性工程 |

76 | 使用DARPA代理标记语言(DAML)的本体开发挑战和应用 |

77 | 软件成本,质量和生产力评价基准 |

78 | 网格计算 |

79 | 信息保证(IA)和对等文件共享 |

80 | 美国国家标准与技术研究院(NIST)计算机安全事件处理指南 |

81 | 一个新的战略 - 新的美国战略司令部 |

82 | 软件质量 |

83 | 彼得·凯威特研究所(PKI)简介 |

84 | 网络中心战培训和准备 |

85 | 软件工程专题 |

86 | 与武器共成长—文化教育与信息时代 |

87 | 软件过程改进的投资回报 |

88 | 安全基准:黄金标准 |

89 | 基于经验的管理 |

90 | 网络空间是否值得信任 |

91 | 软件工程教育 |

92 | 信息系统安全事件应急 |

93 | 软件代理 第2部分 |

94 | 网络恐怖:规模效应的潜力 |

95 | 软件代理 第1部分 |

96 | FAA |

97 | CERT / CC:跟踪、预防和解决计算机安全事件 |

98 | 信息分析中心(IAC)计划概述 |

99 | 建模与仿真 |

100 | SPACECOM |

101 | 高性能计算 |

102 | 可信软件的软件工程课程 |

103 | USPACOM战场网络行动 |

104 | 在联盟环境下支持作战人员 |

105 | 深度防御 |

106 | 测试基于软件的系统:最后的边界 |

107 | USSOUTHCOM |

108 | 通讯系列:软件测试 |

109 | 联盟中的信息保证 |

110 | 双赢:要求协商机制 |

111 | 货架软件:系统架构师的五个关键影响 |

112 | JTF-CND |

113 | 全面的信息保证计划 |

114 | 风险管理图 |

115 | 将IA纳入全球防御 |

116 | 防范C2W和IW攻击 |

117 | 快速应用程序开发(RAD)概述 |

118 | DIA对信息战的支持作 |

119 | 信息保证:通往2010年的道路 |

120 | 挣值(EV)和自动信息系统(AIS) |

声明:本文来自占知智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。