2018年10月9日,GAO发布了题为《WEAPON SYSTEMS CYBERSECURITY-DOD Just Beginning to Grapple with Scale of Vulnerabilities》(《武器系统网络安全-国防部开始解决大规模漏洞问题》)的报告,该报告同时还递交给了美国参议院军事委员会。

报告称美国防部在保护武器系统免受网络威胁方面面临巨大挑战。这是由武器系统计算机化的本质、武器系统网络安全起步晚、以及对武器系统安全性理解不够等综合决定的。而随着国防部的武器系统的软件化和网络化趋势不断加强,这一问题亟待解决。

现由学术plus编译,仅供参考。文章版权归原作者所有,观点不代表本机构立场。

美GAO发布《武器系统网络安全报告》

作者:plus评论员 张涛

原载:https://www.gao.gov/products/GAO-19-128

GAO:U.S. Government Accountability Office美国政府问责办公室(局),是美国国会的下属机构,负责调查、监督联邦政府的规划和支出,其前身是美国总审计局。

自动化和互联性是国防部现代军事能力的基础。但这也使武器系统更易受到网络攻击。虽然GAO和其他组织几十年前就警告过其中的网络风险,但长期以来,国防部也没有优先发展武器系统网络安全。直到最近,国防部才开始研究如何更好地解决武器系统网络安全问题。

在功能测试中,国防部发正在开发的武器系统中有关键任务网络漏洞,GAO的测试团队也发现武器系统存在各种安全漏洞。使用一些互联网上都可以下载的工具和简单技术,测试人员就可以控制系统,而且这种入侵行为不会被检测到。

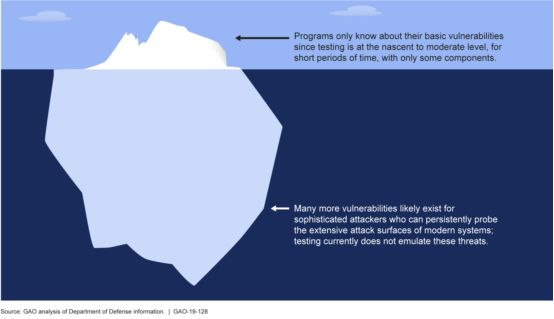

GAO的审计从2017年7月开始到2018年10月,持续了1年多,期间测试了2012到2017年之间的一些武器系统。GAO认为当前武器系统中找到的安全漏洞可能只是冰山一角,因为这是GAO首次对武器系统购置进行审计活动,这还不包括对供应商设施、物联网设备和工控系统安全的测试和审计。

武器系统在许多方面具有唯一性,但也同样面临同样网络安全漏洞

不同类型系统面临的网络安全威胁可能是不同的,所以武器系统网络安全面临的问题也与传统IT系统面临的网络安全问题不同。

有些武器系统是纯IT系统,而有些武器系统被NITS和DOD定义为CPS(空间物理系统,cyber-physical systems)。因为CPS系统可以影响物理世界,所以针对CPS的网络攻击带来的影响要大很多。比如,攻击武器系统可能会对生命造成威胁。

图1 网络攻击和网络防御中的关键活动

许多因素导致武器系统网络安全不断变难,但DOD仅仅刚开始解决这些挑战

许多的因素共同导致了国防部武器系统的网络安全现状,包括:

国防部武器计算机化和网络化的本质;

国防部过去未将发展武器系统网络安全作为优先项;

国防部对“如何最好地开发更安全的武器系统”理解不透彻。

国防部的武器系统更加依赖软件和IT,也更网络化了。这也不断改变了现代武器的功能,也是美国现代军事能力的基础。而且这种改变的成本都不低,更多的武器组件可以用网络能力进行攻击。同时,网络还可以作为攻击其他系统的路径。GAO和其他机构几十年来都在呼吁重视这种风险,但直到最近,DOD才在武器系统需求中优先列入了网络安全。其中一部分原因是DOD过去主要关注自身网络的网络安全,而不是武器系统的网络安全。DOD在尝试理解“如何将网络安全应用到武器系统中”仍处于早期阶段。

DOD武器系统越来越复杂和网络化,网络漏洞也不断增加

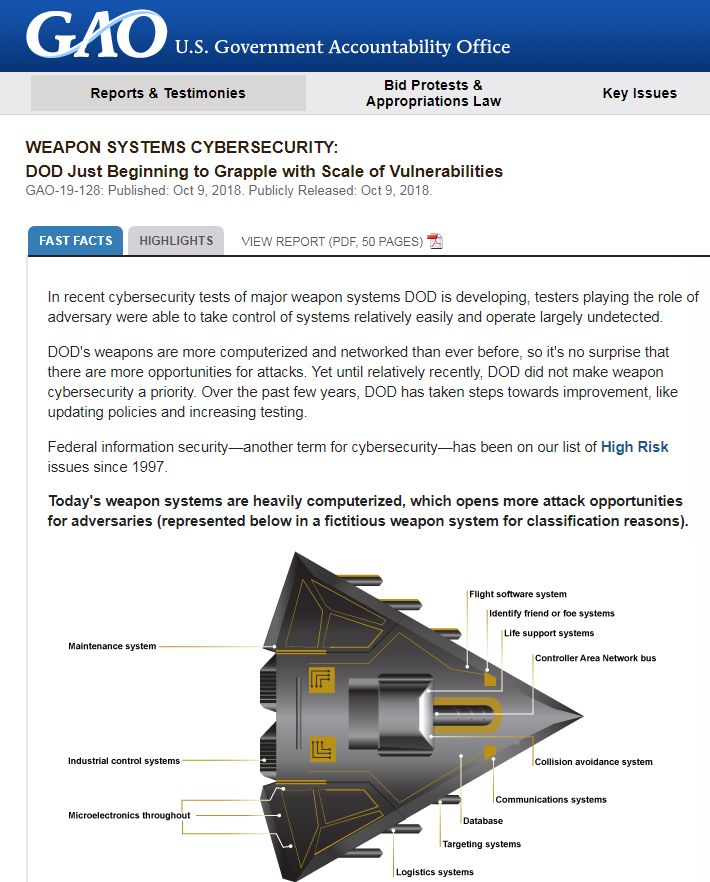

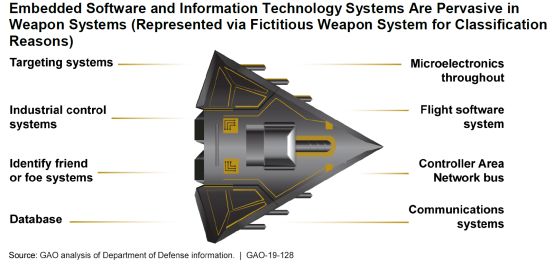

DOD武器系统越来越依赖软件和IT来达到预想的性能。目前武器系统中的软件数量正指数及增长,并嵌入在无数技术非常复杂的子系统中,这包括硬件和许多种类的IT组件,如下图所示。

图2: 武器系统中嵌入的软件和IT系统

几乎所有武器系统的功能都是由计算机控制的,从最基本的生命支持功能到拦截发射的导弹。DOD正积极寻找新方法来在武器系统中引入自动化。比如,海军就将通过自动化减少运作一艘军舰所需的人员。

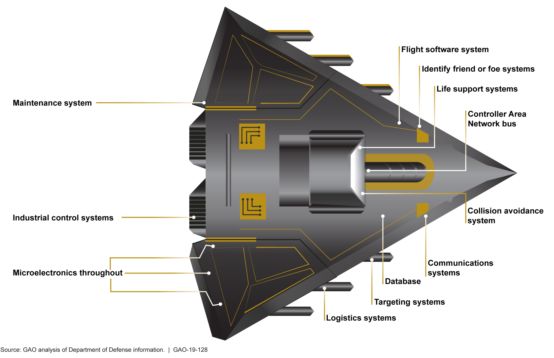

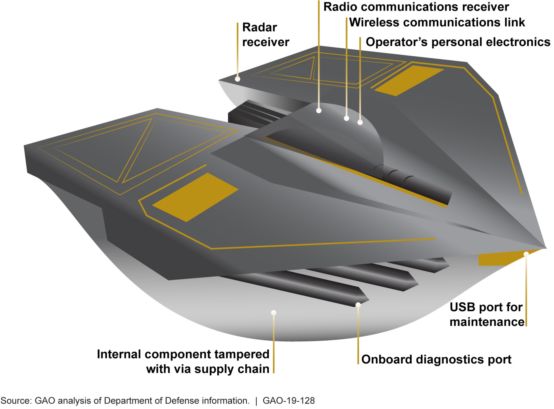

越来越依赖软件和IT也是有代价的——明显增加了武器系统的攻击面(从网络安全角度被攻击的可能性)。DOT&E的数据显示,信息交换就是攻击者的一个潜在访问点。甚至不直接连接到互联网的“air-gapped”系统也可能通过USB设备或压缩存储设备访问。武器系统有许多的接口可以被攻击者用于访问系统,如下图所示。

图3: 武器系统含有许多可以被攻击者用于访问系统的接口

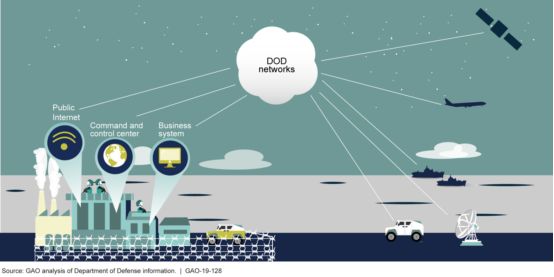

DOD武器系统也比以前更加互联了,可也会引入漏洞并且使系统更加难以防御。DSB称几乎DOD的所有系统组件都是网络化的。武器系统连接到DOD的网络扩展集(DOD信息网络)、甚至国防供应商这样的外部网络中。计算机系统、人力和其他商业相关的系统有时也会连接到武器系统连接的网络中。有些武器系统可能是不直接联网的,但是连接了电力系统这样的系统,而这类系统可能是直接连接到公网的。

图4: 武器系统连接的网络可能连接了其他更多的网络

这样连接性可以更好地进行信息交换,对武器系统和操作人员来说有很多的好处,比如对武器系统的控制、通信以及战场预警。如果攻击者入侵了其中一个网络,就可能通过连接的网络访问其他网络。而这种内网的防护是很弱的,这就让武器系统处于危险之中了。

而且武器系统的正常运行也需要依赖其他的外部系统,比如导航系统、命令和控制系统等。如果成功入侵了这类武器系统依赖的外部系统,就可能对武器系统的功能和有效性带来影响,甚至造成物理破坏和危害他人安全。

DOD仍在学习如何解决武器系统网络安全问题

DOD仍在寻求解决武器系统的网络安全问题,虽然武器系统与传统IT系统有许多相似处,但DOD承认在武器系统中应用与传统IT系统安全系统的措施可能是不合适的。DOD政策和指导委员会承认修改传统IT领域应用的安全措施可能不会被批准,但也没有说明应用到武器系统中的安全措施应该有哪些不同。

DOD仍在决定如何使含有漏洞的武器系统组件更安全。比如,许多武器系统用工控系统来监控设备。许多武器系统都用这样的系统来实施必要的功能。比如军舰可能会用工业控制系统来控制引擎和灭火系统。而NIST报告称,工业控制系统最初设计的应用环境是可信环境,因此并不包含安全控制措施。政府和行业报告都显示针对工业控制系统的攻击正在不断增长。

因为武器系统复杂庞大和复杂,系统又依赖其他不同的系统,更新一个系统组件可能会影响其他组件,因此武器系统网络安全措施的指定和实施都非常困难。

一些程序办公室和对系统设计中的网络安全没有很好的理解,这就使系统的安全性更难以保证。

安全测试显示大多数开发中的武器系统存在安全漏洞

安全测试结果显示大多数开发中的武器系统存在安全漏洞,而DOD对此好像并不完全知情。

武器系统网络安全评测找出许多关键任务系统漏洞

测试人员测试了2012到2017年的开发的武器系统,测试发现几乎所有开发的武器系统都存在安全漏洞。使用一些简单的工具和技巧,测试人员就可以获取系统的控制权限,而且大多数情况下不会被发现。在这种情况下,系统操作员不能有效地响应黑客入侵事件。而且DOD好像并不了解其武器系统漏洞的情况。

测试人员很容易就可以入侵系统

测试团队很容易就可以击败武器系统的网络安全控制措施,也就是说可以在非授权的情况下访问系统。在一次测试中,一个2人的测试团队仅用了1个小时就获取了武器系统的访问权限,仅用1天时间就完全控制了测试的系统。

测试人员并不需要复杂的工具

测试报告显示测试团队通过一些简单的工具就可以破坏、访问、控制武器系统。比如,简单扫描系统就造成部分系统瘫痪。使用的一些技术并不需要复杂的专业知识。测试报告显示,弱口令也是其中一个常见的问题,有测试人员9秒钟就猜出了管理员密码。

安全控制措施不足

测试报告显示只有网络安全控制措施的系统并不安全。控制措施的应用方式极大地影响了网络安全。比如,测试报告显示某系统使用了基于角色的访问控制,但内部系统通信是不加密的。因为内部通信不加密,所以普通用户也可以读取管理员的用户名和密码,并使用管理员凭证来获取对系统的访问,并可以影响系统的机密性、完整性和可用性。

DOD在武器系统网络安全方面洞察力不足

因为测试的局限性,DOD并不了解其武器系统网络安全漏洞的总体情况。网络安全评测并不能找出测试系统的所有漏洞,因为网络安全评测并不能反映出武器系统面临的所有威胁范围。而且测试一定程度上局限于测试者个人的能力,而DOD官方称大多数的网络安全评测只持续了数天或数周。其中一份测试报告显示网络安全测试因为外部因素的限制被减少到41小时。而特定的攻击者可能会花费几个月甚至几年来攻击系统。

因为有些武器系统使用(连接)的是供应商的企业内部网络,而这是不允许测试团队进行攻击的。所以在许多测试中,武器系统与外部系统的连接是有限制的或只能通过模拟来实现。

图 5: 发现的漏洞只是冰山一角

由于测试人员、测试方法等的限制,通过测试发现的这些漏洞只是冰山一角。

点击阅读原文,查看网页原文,可直接连接到原报告PHD

声明:本文来自学术plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。