2022年11月,由北约和欧盟联合设立的应对混合威胁卓越中心发布报告《外国信息操纵和干扰防御标准:通用语言和“DISARM”框架快速采用测试》。

北约基于舆论战、信息战威胁的现状,提出“虚假信息分析与风险管理”(DISARM)框架,并已成功部署于欧盟、北约、联合国等全球机构,用于识别和记录整个安全界的虚假信息攻击。同时,报告还介绍了DISARM框架在信息攻防具体行动中的策略,进一步展示了认知域在混合战中的重要地位。最后,报告基于Ghostwriter(幽灵写手,一次针对东欧国家的信息战行动)进行案例研究并评估该框架情况。

北约智库提出应对国外信息操纵和干扰的防御框架

相关介绍:应对混合威胁卓越中心(Hybrid CoE)成立于2017年,由北约和欧盟共建,总部位于芬兰赫尔辛基,旨在开发先进的解决方案,提高军民能力、弹性和准备能力,以应对混合威胁。

编译:网安观察员 张华

全文摘要与关键词

1. 虚假信息分析与风险管理DISARM框架:通用TTP方法(跨域跨语言通用“行动编号”)+开源框架+集体防御;其部署已产生实际影响(①成功部署于欧盟、北约、联合国等全球机构,识别和记录整个安全界的虚假信息攻击;②衍生出大量新机构;③典型案例:世卫组织打击反疫苗运动)

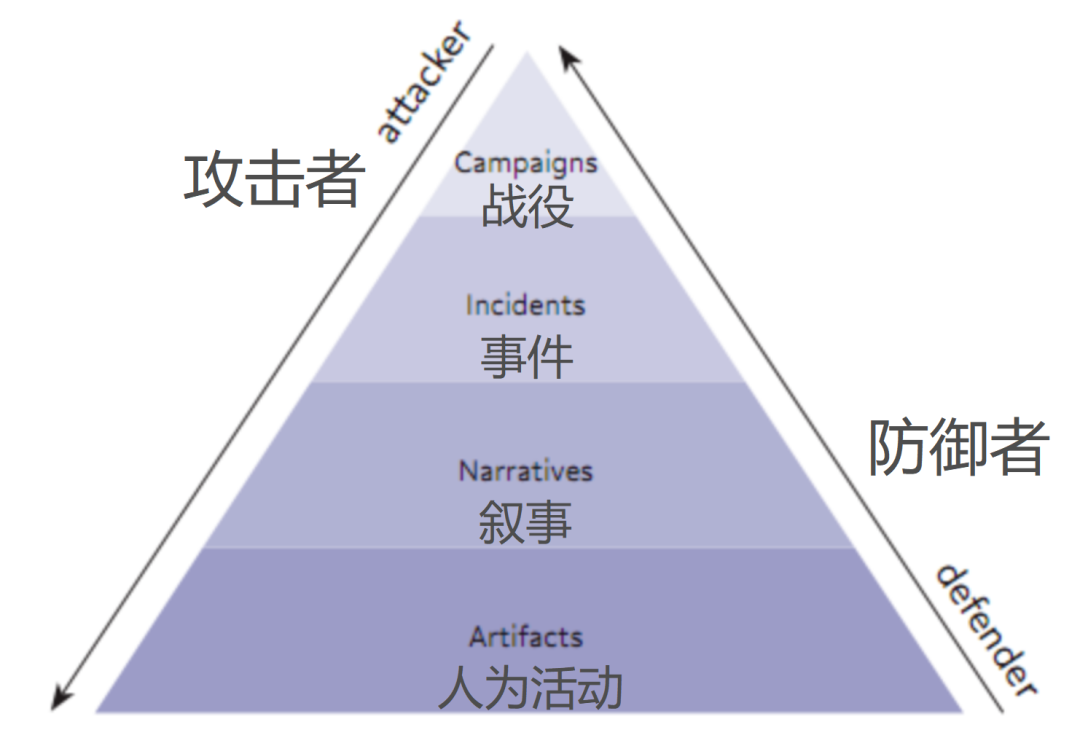

2.DISARM“虚假信息金字塔”模型:四个层级(战役/事件/叙事/人为活动);两个视角(攻击/防御)

3.框架底层技术基础:ATT&CK框架设计/STIX/TAXII协议/“开源+兼容”匹配特定作战需求

4.具体应用-进攻和防御的战术、技术和程序框架(TTP):相关的框架和资源定义

“虚假信息分析与风险管理”(DISARM)是一种开源的虚假信息策略、技术和程序库,同时包含应对敌方攻击的策略措施。该框架将主要利用信息安全原则和实践,有助于提高抵御和打击外国信息操纵和干扰活动(特别是敌方虚假信息活动)的能力。

DISARM框架不仅涵盖应对虚假信息,还包括:

· 影响力行动(influence operations,IO)

· 信息操纵和干扰(information manipulation and interference,IMI)

· 关注外国“IMI”(FIMI)

· 错误/虚假/恶意信息(mis/dis/mal-information,MDM)

· 信息紊乱(Information Disorder)等概念以及其他术语和领域

DISARM的双关含义:

①解除(dis)那些在信息环境中制造武器的人的武装(arm)

②虚假信息(dis,代表disinformation)作为一个有效的切入点,进而完成了“-ARM”(支持),该框架的通用语言支持共享分析以实现有效防御,并支持协作风险管理以减少全球恶意行为者的潜在影响。

目标创建一种识别虚假信息的通用方法。

该框架旨在以一种统一、简洁的方式描述跨群体的虚假信息行为;创建一种通用的方法来识别和记录虚假信息活动;不仅可以提取出数据中的关键信息,在获取虚假信息情报后,统一采取针对性行动与措施。

充分链接和融合的、开源的“集体防御框架”。

北约认为,信息操纵和干扰的防御是一个生态系统,将来自不同组织和专业的从业者充分连接和融合是DISARM的设计重点。DISARM框架是通过信息安全社区专家的大规模合作定制和测试的,其主要参与群体包括:政府、国际组织和机构、平台、学术界、私营企业和民间结构。全球反虚假信息团体广泛存在于这一利益相关者群体中,包括战略通信从业者和FIMI威胁分析师。

由于DISARM是一个拥有知识共享(CC-BY)许可证的开源框架,所有利益相关者和利益集团都能够在保持其更新方面发挥作用。因此,它在开发平台GitHub上可以看到。

框架的部署情况:已产生切实影响!

成功部署于欧盟、北约、联合国等全球机构,识别和记录整个安全界的虚假信息攻击。DISARM框架的相关工作始于2017年,2019年启动,最初名为AMITT。自公信力联盟MisinfoSec 工作组开展了一系列关于DISARM的跨学科研讨会以来,DISARM 已成功部署于欧盟、联合国和北约等全球性机构,以及美国和加拿大等政府团队,在捍卫民主、新冠宣传以及应对其他虚假信息活动方面做出了大量工作,已产生了切实的影响。应对混合威胁卓越中心(Hybrid CoE)正试图依托DISARM框架,识别和记录整个安全界的虚假信息攻击。

该项目衍生出大量新机构。依托DISARM框架,大量新机构不断产生,包括认知安全ISAO、卢森堡计算机事件响应中心和 OpenFacto 分析项目,并被用于肯尼亚和尼日利亚的记者培训业务。

世卫组织打击反疫苗运动。最典型的案例为,世界卫生组织在打击欧洲各地反疫苗接种运动的行动中使用了 DISARM框架。

跨域、跨语言的TTP匹配,建立通用“行动编号”。DISARM方法使跨团队、跨地域活动得以充分协调——特别是在跨语言方面,通过将反虚假信息活动与DISARM框架内的战术、技术和程序(TTP)编号相匹配,消除了翻译文本的需要。

资金来源与资助情况。DISARM框架由DISARM基金会负责维护,重点关注其可访问性和易用性。该基金会是一个受资助的非营利组织,确保框架的独立性和连续性。此外,DISARM基金会的董事会由美国和欧盟的非政府组织以及从业者组成,体现出跨行业的行为方法。

02 框架结构与内涵

“虚假信息金字塔”的四个层级:

战役(Campaign):北约面临的高级持续威胁主要为民族国家行为者利用信息开展的操纵和干扰,具有其长期目标。它们通常由多个事件组成。

事件(Incidents):具有特定目标的短期信息操纵和干扰活动,例如改变人们的信仰、情绪或行为。突发事件可能是机会主义的,由个人、团体和组织造成。

述事(Narrative):为塑造信仰、情感以及目标个人和群体的行为而讲述的故事。

人为活动(Artifacts):恶意行为者用来创建述事和事件的消息、图像、帐户、关系和群组。人为活动在每次事件中都是可被发现的,通常数量很大,这是数据科学家和其他数据专家通常针对工作的层级。

信息金字塔将促进信息安全团体评估面临的问题到实施有效防御全面协同合作。

虚假信息金字的两个视角:

虚假信息的创造者(攻击者),其视角从上到下看整个金字塔;

虚假信息的回应者(保卫者),其视角从下到上看整个金字塔。

图1 虚假信息金字塔

03 底层技术基础

ATT&CK框架设计。DISARM将基于MITRE公司的 ATT&CK框架设计,旨在与现有语言和序列化格式(如用于交换网络威胁情报的结构化威胁信息表达式STIX)协同工作。

注:MITRE ATT&CK框架作为一个综合性知识库,通过对攻击生命周期各阶段的实际观察,从而对攻击者行为进行理解与分类。

STIX:迅速有效预测攻击。STIX使信息安全组织能够以一致和机器可读的方式相互共享网络威胁情报,使安全社区能够更好地了解他们最有可能面临的基于计算机的攻击行为,并能够更快、更有效地预测和/或应对这些攻击。

TAXII协议:构建共享威胁情报的传输机制。STIX使用可信自动情报交换(TAXII)作为“共享网络威胁情报的传输机制”。TAXII是一种协议,通过定义与通用共享模型一致的应用程序编程接口(API),可以通过HTTPS共享网络威胁信息。

MISP:“开源+兼容”匹配特定作战需求。此外,DISARM还通过了测试,可以与现有的威胁共享格式(如恶意软件信息共享平台MISP)配合使用,该平台是共享事件信息和分析的开源工具之一,适合虚假信息的特定作战需求。

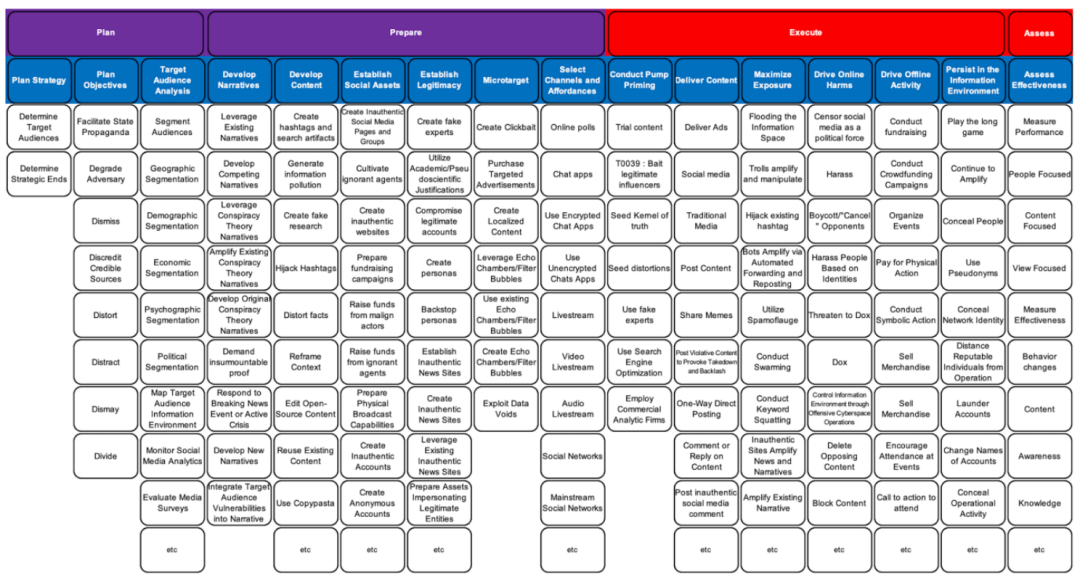

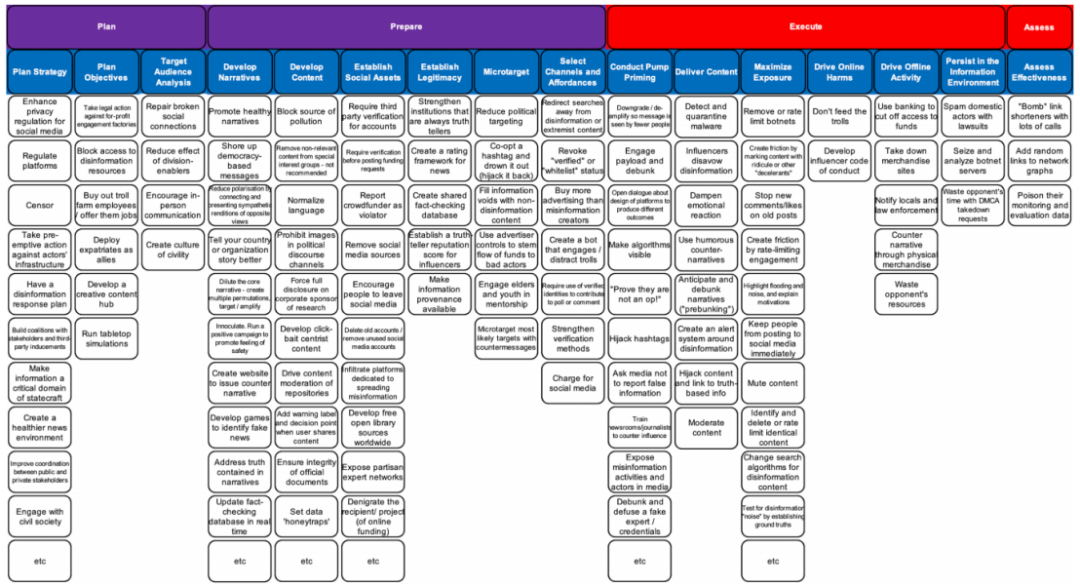

04 进攻和防御框架

北约给出了两个战术、技术和程序(TTP)框架,分别为进攻框架和防御框架。图2针对进攻行为(红色),图3针对防御行为(蓝色),分别在“计划、准备、执行、评估”四个阶段对虚假信息行动进行了全面论述。

框架中“对象”(objects)的各个框分别代表:

战术阶段(在DISARM中具体指事件中的步骤);

和技术(在DISARM中具体指每个战术阶段的活动)。

TTP框架是金字塔在信息具体攻防中的应用体现。

TTP:Tactics, techniques, and procedures,即战术、技术、程序。

战术是攻击者的行为和策略的高级描述,包括一系列行为和行动,攻击者通过这些行动来实现特定的目标;

技术是指实现战术行动的非具体指导方针和中间方法,描述了如何利用各种手段来实现攻击目标;

程序是指使用特定技术来执行攻击战术的一系列操作,涉及详细描述攻击者为成功达到目标而执行的活动。

此外,还有一些数据对象显示了这些框架是如何在实践中使用的。

DISARM框架中的所有对象都被交叉引用到层次共生的“父-子”关系中,为应对响应规划提供了“一键式”解决方案。此外,还允许开发攻击和对抗模拟,这可以加速作战人员的训练行为。

图2 DISARM进攻框架

图3 DISARM防御框架

对象(object)不仅构成了DISARM框架的组成部分,而且还能够制定进攻和防御战略。

“国外信息操纵与干扰”(FIMI)参与者在事件的“计划、准备、执行、评估”所有四个阶段都利用战术、技术和任务,下表分阶段展示了对象间的关系。

阶段 | 进攻(红色) | 防御(蓝色) |

计划 | 事件 | 反应类型 |

战术 | 行为者 | |

准备 | 技术 | 元技术 |

执行 | 任务 | 对抗 |

评估 | 战术T0012/使用匿名社交媒体 | 战术T0012/使用匿名社交媒体 |

DISARM的相关框架定义如下:

•阶段:更高级别的战术分组

•事件:用于识别攻击框架的事件描述

•战术:运行信息操纵和干扰事件的人可能使用的活动/技术组

•技术:一种可以在战术中看到的活动

•任务:每个阶段需要做的事情

•反应类型:防御方用于实施对抗的行动方案

•行为者:运行对策所需的资源

•元技术:对抗措施的更高层次分组

•对抗:对抗策略和技术

DISARM的相关资源定义如下:

•攻击框架(红色):描述虚假信息事件的框架

•对抗措施框架(蓝色):防御虚假信息事件的框架(直接对应攻击的战术和技术)

•指南:所有对象的用户指南、设计指南和详细文档

•历史:关于起源、早期模型和报告的文件

•行动手册:训练场景和模拟

•MISP:一种用于共享事件信息和分析的开源工具,适用于虚假信息的特定需求

•导航器:基于网络的能力开发工具和用户界面,无需在创建攻击(红色)和对抗(蓝色)模拟和实时事件时直接使用STIX/JSON。功能包括多个输出中的可导出层(STIX/JSON代码、Excel电子表格、PNG图像)。

参考文献:

https://www.hybridcoe.fi/publications/hybrid-coe-research-report-7-foreign-information-manipulation-and-interference-defence-standards-test-for-rapid-adoption-of-the-common-language-and-framework-disarm/

https://www.disarm.foundation/framework

https://disarmframework.herokuapp.com/

声明:本文来自认知认知,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。