漏洞概述 | |||

漏洞名称 | Apache Shiro 身份认证绕过漏洞 | ||

漏洞编号 | QVD-2023-16865、CVE-2023-34478 | ||

公开时间 | 2023-07-21 | 影响对象数量级 | 万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 8.2 |

威胁类型 | 身份认证绕过 | 利用可能性 | 低 |

POC状态 | 未公开 | 在野利用状态 | 未发现 |

EXP状态 | 未公开 | 技术细节状态 | 未公开 |

利用条件:在API或基于非规范化路由请求的Web框架中使用。 | |||

01 漏洞详情

影响组件

Apache Shiro是一个强大灵活的Java安全框架,提供了认证、授权、会话管理和安全加密等功能,对于任何一个应用程序,Shiro都可以提供全面的安全管理服务、更易于理解的API。

漏洞描述

近日,奇安信CERT监测到Apache Shiro 身份认证绕过漏洞(CVE-2023-34478),当Shiro在API或基于非规范化路由请求的Web框架中使用时,攻击者可能利用此漏洞绕过身份验证。目前,奇安信CERT已复现此漏洞,鉴于此产品用量较大,建议客户做好自查及防护。

02 影响范围

影响版本

Apache Shiro < 1.12.0

Apache Shiro < 2.0.0-alpha-3

其他受影响组件

无

03 复现情况

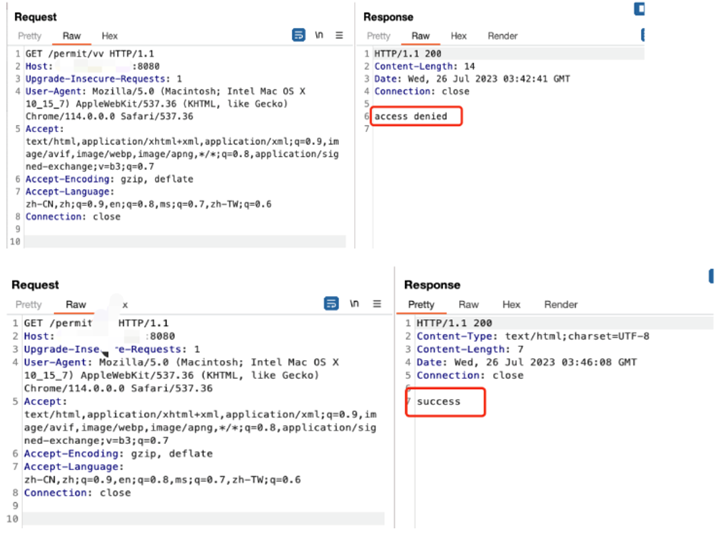

目前,奇安信CERT已成功复现Apache Shiro 身份认证绕过漏洞(CVE-2023-34478),截图如下:

04 处置建议

安全更新

目前,Apache Shiro官方已发布漏洞修复版本,建议受影响的用户建议更新至安全版本:

Apache Shiro >= 1.12.0

Apache Shiro >= 2.0.0-alpha-3

https://shiro.apache.org/download.html

Snort 检测方案

Snort是一个开源的入侵检测系统,使用规则来检测网络流量中的恶意行为。用户可参考以下Snort检测规则,进行检测:

alert tcp any any -> any any (msg:"Shiro Authentication bypass"; content:".."; http_uri; content:"%2E./"; http_uri; content:"%2F./"; http_uri; content:"%2e"; http_uri; content:"%2f"; http_uri; content:"\\u002e"; http_uri; content:"\\u002f"; sid:1000001; rev:1;)

05 参考资料

[1]https://shiro.apache.org/security-reports.html

[2]https://github.com/apache/shiro-site/blob/3c5fbdbb8a7ea56b505a723da5df786d1c69273f/src/site/content/blog/2023/07/18/apache-shiro-1120-released.adoc#L20

[3]https://www.mail-archive.com/notifications@ofbiz.apache.org/msg51800.html

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。