要点·摘录

- 到目前为止,还没有可以破解加密算法的大规模量子计算机,但我们知道它们正在到来。由于实施和发布防御措施需要时间,企业应立即采取行动应对这一威胁。

- 欧洲企业应首先制定量子时代后的安全战略、迁移路线图和加密敏捷性课程,即从一种算法轻松迁移到另一种算法的能力。量子威胁使加密灵活性成为量子后加密过渡的推荐选择。而且,鉴于我们预计这些算法将继续发展,即使在此之后,保持加密灵活性也同样重要。

- 如果欧洲企业等待完成迁移的时间过长,可能会付出高昂的代价,甚至在无法保证数据安全和保护的情况下消失。

当今贸易和金融的超级互联世界建立在这样一种信任之上:数字信息受到保护,可以在全球范围内安全地存储和交换。然而,即使网络攻击变得越来越复杂,安全环境变得越来越难以驾驭,一种新的、更令人担忧的威胁也即将出现:量子计算机有可能破解加密技术。

量子计算机将带来许多好处,但也会对当今的数字安全构成严重威胁,因为它们能够以比传统计算机快得多的速度将数字因数分解为素数。

这种威胁有多紧迫?

2023 年 1 月 4 日,一组中国科学家宣称,使用一台只有 372 量子比特的量子计算机就能破解 RSA 加密(广泛用于安全数据传输的公钥密码系统)。

基于 RSA 的加密使通过云交换数据、提供数字产品和服务以及与客户通信成为可能;基于 ECC 的加密技术可确保物联网通信的安全。而据专家估计,经典计算机完成这项任务需要 300 万亿年。经过 48 小时的紧张局势,当各公司都感到自己很脆弱、没有保护,其他国际密码学家发现了数学细节中的错误。尽管这一方法失败了,但它凸显了国际竞赛以及利用早期量子计算机进行解密的巧妙新方法,并强调了做好量子准备的紧迫性。

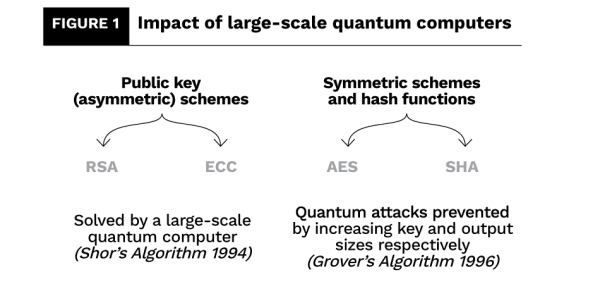

两种经过验证的算法:Shor算法和Grover算法,为量子计算机威胁当前加密技术提供了数学基础。Shor算法可用于非对称密钥加密,而Grover算法则可影响对称密钥加密。这两种算法都是在 20 世纪 90 年代开发的,当时量子计算机还只能在纸上笔下实现;直到最近,量子机器才成为现实,对企业构成了真正的威胁。

目前,容易出错的量子计算机还不具备破解加密的能力,但这项技术的发展速度非常快,预计很快就会发生变化。

数学家Michele Mosca教授领导的后量子密码学(PQC)专家估计,量子计算机平均需要 15 年才能破解安全密码。

Michele Mosca

Mosca教授提出了一个有用的框架来帮助企业确定计划。在这个框架中,启动迁移的紧迫性取决于企业对三个简单参数的评估:

- A. 保质期:必须保护业务数据的年限。

- B. 迁移时间:安全迁移业务安全系统所需的年数。

- C. 威胁时限:大规模量子计算机出现之前的年数。

这一简单定理表明,如果 A+B > C,则企业将面临风险。

因此,C 的时间线并不是一成不变的:2030 年可能太早,也可能太晚,这取决于量子计算机的发展速度。

即使威胁似乎无法预测,企业现在也需要做好准备。这不仅是因为我们看到量子越来越近,还因为存在着这样一种真实的危险:有人可以在今天存储加密数据,然后在这种量子计算机出现时进行解密。事实上,由于确切日期的不确定性,企业很难辨别采取行动的正确时机。

我们需要担心多久?云安全联盟 (CSA) 没有浪费时间,将 2030 年作为 Q-Day 的有效日期,并设置了倒计时钟。截至撰稿时,CSA有 6 年 260 天 21 小时 9 分钟的时间迁移到量子安全。

网址:

https://cloudsecurityalliance.org/research/working-groups/quantum-safe-security/

在所有这些“模棱两可”中,只有一件事是肯定的:需要新的加密算法来保护我们的系统免受量子威胁。

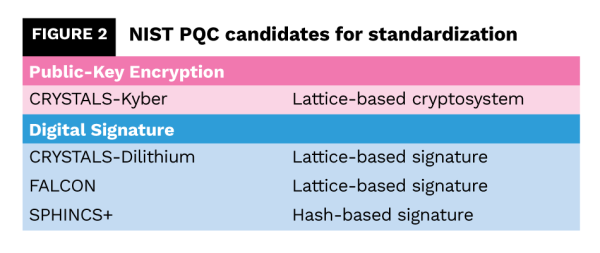

Mosca教授在 2015 年发表的定理是美国国家标准与技术研究院(NIST)开始确定 PQC 算法的部分理由,这些算法可以在量子计算机出现后保护数据。经过六年的慎重考虑和几轮竞争,NIST 在2022年公布了四种标准化候选算法。

2022年7月NIST公布的后量子加密算法。

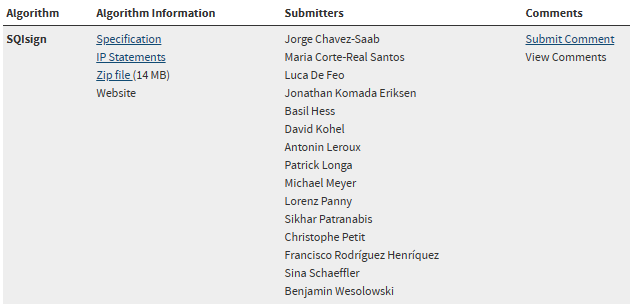

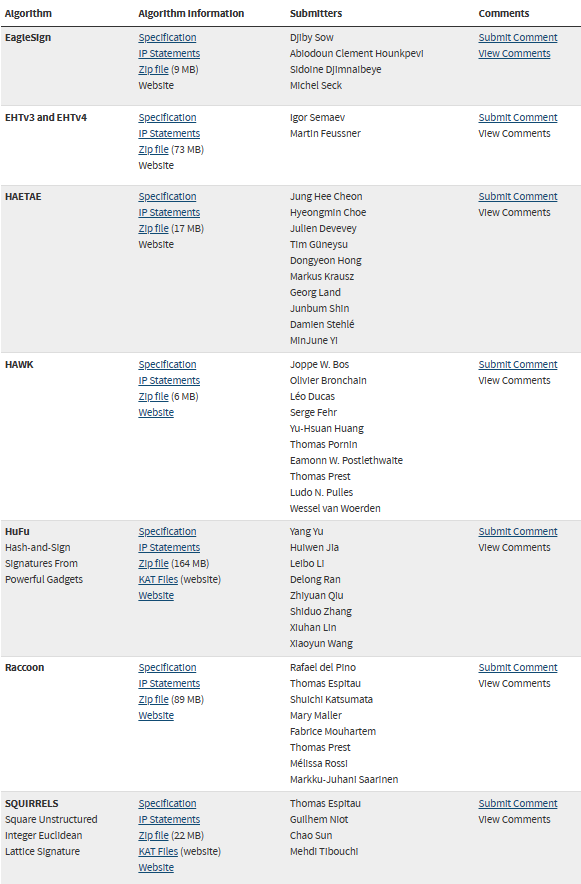

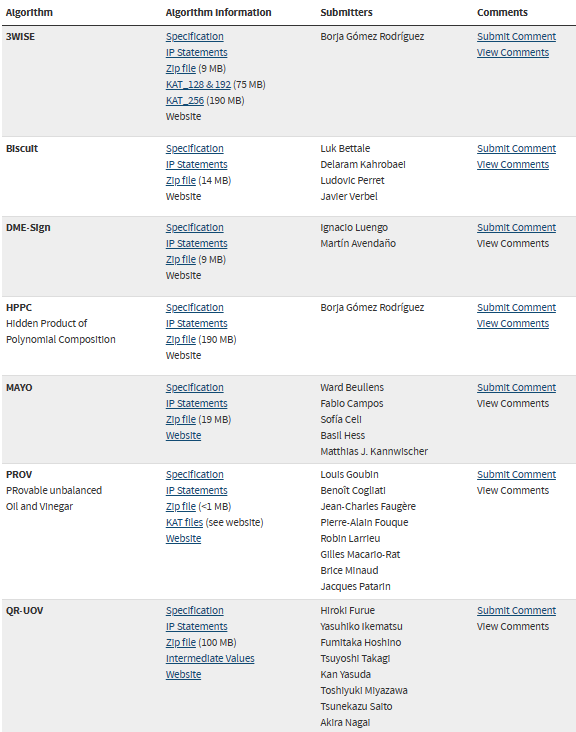

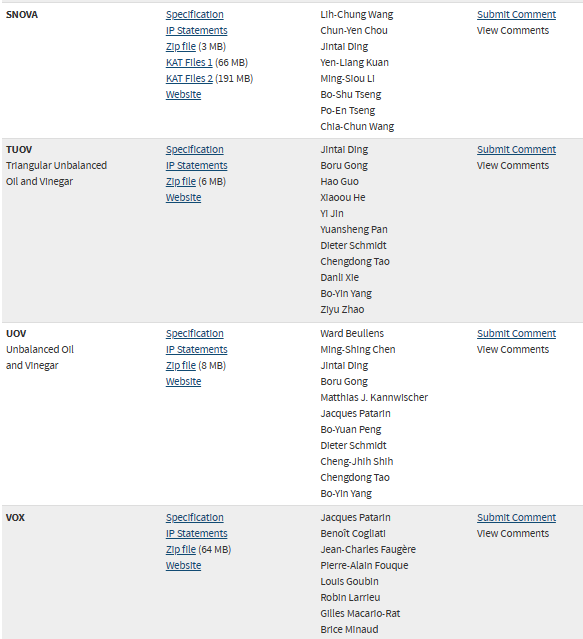

7月17日,NIST公布了PQC数字签名方案第一轮附加签名算法的完整提交者名单:此名单有七个分类,总计40个加密算法。

代码签名

同源密码系统

格密码签名

“MPC-in-the-Head”签名

多变量签名

对称签名

其他签名

从现在到 2024 年,NIST 将继续评估选定 PQC 算法的技术考虑因素,同时确定替代方案,以防密码分析的进步威胁到这些算法的长期可行性。这其中,基于格的密码学之所以受到青睐,是因为还没有人开发出能破解这些密码基元的量子算法(至少目前还没有)。

即使全面公布的标准要到 2024 年才能出台,企业也不应等到那时才开始制定 PQC 路线图。既然已经发布了初步建议,企业就应该遵循一些通用做法,做出采购决策、并开发专业技能,以避免未来的痛苦。

那么该怎么做呢?

- 首先,制定一项深思熟虑的战略,了解企业、风险和利益相关者的具体情况。

- 其次,务实高效地发现企业及其互动的所有相关生态系统和供应链中需要更新的每个易受攻击的加密实例。

- 第三,决定新的加密架构。

- 第四,开始在整个企业中测试、实施和推广新的后量子安全。

一个强大且行之有效的战略可以帮助企业找到前进与谨慎避免引入新风险之间所需的微妙平衡。PQC 部署最初应与当前加密方法并行运行,在时间和资源允许的情况下,利用后量子技术在现有加密系统的基础上增加安全性(而不是拆除它们)。

在应对量子安全挑战所急需的新模式中,加密灵活性是最佳选择。正如埃森哲公司的最新文章《加密敏捷性竞赛》(The race to crypto-agility)所述,为加密敏捷性设定路线将使企业能够在加密分析的进步威胁到所采用系统的可行性时,轻松改变加密方法。

参考链接:

[1]https://cloudsecurityalliance.org/about/

[2]https://cloudsecurityalliance.org/artifacts/practical-preparations-for-the-post-quantum-world/

[3]https://csrc.nist.gov/Projects/pqc-dig-sig/round-1-additional-signatures

[4]https://cloudsecurityalliance.org/research/working-groups/quantum-safe-security/

[5]https://www.europeanbusinessreview.com/countdown-to-cybersecurity-in-the-quantum-era-will-businesses-be-ready-in-time/

声明:本文来自光子盒,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。