知名OT/IoT网络安全厂商Nozomi Networks Labs于当地时间8月1日发布了新的安全研究报告,对2023年上半年公共OT/IoT网络安全事件的趋势进行分析,报告的数据来自Nozomi Networks部署的真实遥测数据。该报告重点关注基于ICS漏洞、物联网蜜罐数据以及OT环境攻击统计数据的调查结果。Nozomi Networks Labs从涵盖全球各种用例和行业的OT和物联网环境中收集的独特遥测数据发现,与恶意软件相关的安全威胁在过去六个月内激增了10倍。在广泛的恶意软件和潜在有害应用程序类别中 ,活动增加了96%。与访问控制相关的威胁活动增加了一倍多。身份验证和口令卫生不良连续第二个报告期位居严重警报列表之首,尽管该类别的活动比上一个报告期下降了22%。

威胁态势趋势

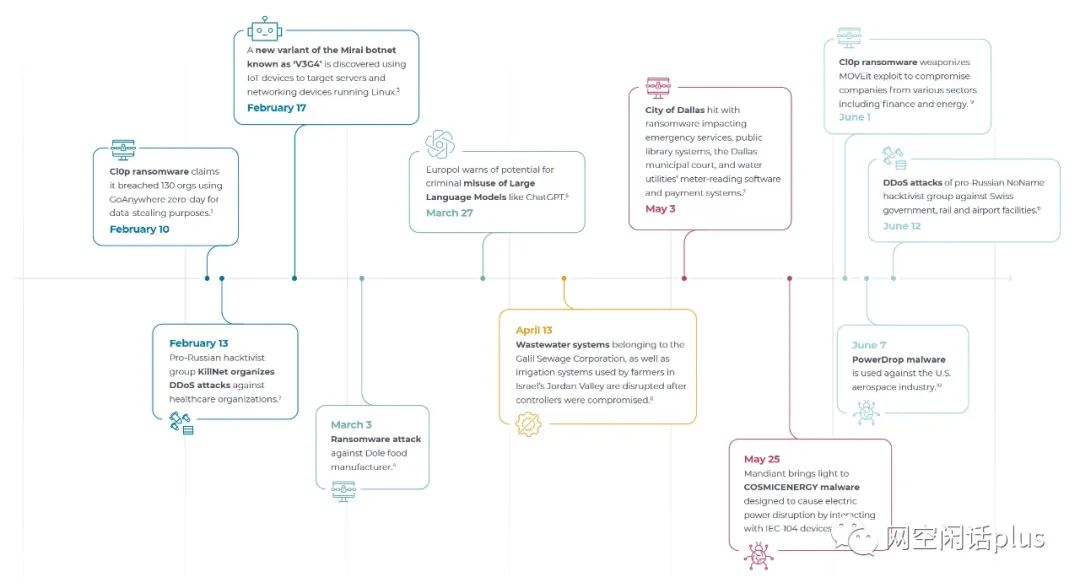

报告认为,OT/IoT网络事件主要分为三类:机会性事件、针对性事件和意外事件。对过去六个月公开披露的攻击的回顾发现,机会主义攻击仍然是最普遍的,并继续通过DDOS尝试淹没流量,列举用于初始访问的常见弱点和漏洞,以及无论网络域和目标系统如何的试错恶意软件菌株。

有针对性的攻击继续针对特定的、经过充分研究的受害者组织、位置或两者进行攻击。威胁行为者还继续寻求依靠陆地技术来逃避安全,并扩大侦察力度,以增加潜在利用、破坏和/或损害的严重程度。

意外影响(人为错误或超出范围的攻击影响了OT和物联网)虽然并不总是公开报道,但仍然相当常见,并且随着互操作性继续推动组织使命和业务决策,成本将变得更高。

自今年年初以来,Nozomi不断看到来自多种类型的威胁行为者的高调网络活动,其中主要是部署离地技术的勒索软件团伙。这些技术易于获取、能够逃避检测、高度适应性且支持自动化。

制造、能源、医疗保健、水和废水处理行业尤其受到影响,政府和城市服务也受到干扰。除了勒索软件之外,还出现了分布式拒绝服务 (DDoS) 攻击以及2016年 Mirai僵尸网络的新变种。在此期间的至少三起事件中,工业控制系统受到直接影响。

上半年,世界各国政府也一直致力于加强国家层面的网络安全立法和关键基础设施政策,包括美国国家网络安全战略及其后续实施计划、欧盟NIS 2指令、安全网络安全法案等。澳大利亚《关键基础设施法》。

2023年上半年值得注意的网络事件时间表。

OT/IoT中的攻击行为趋势

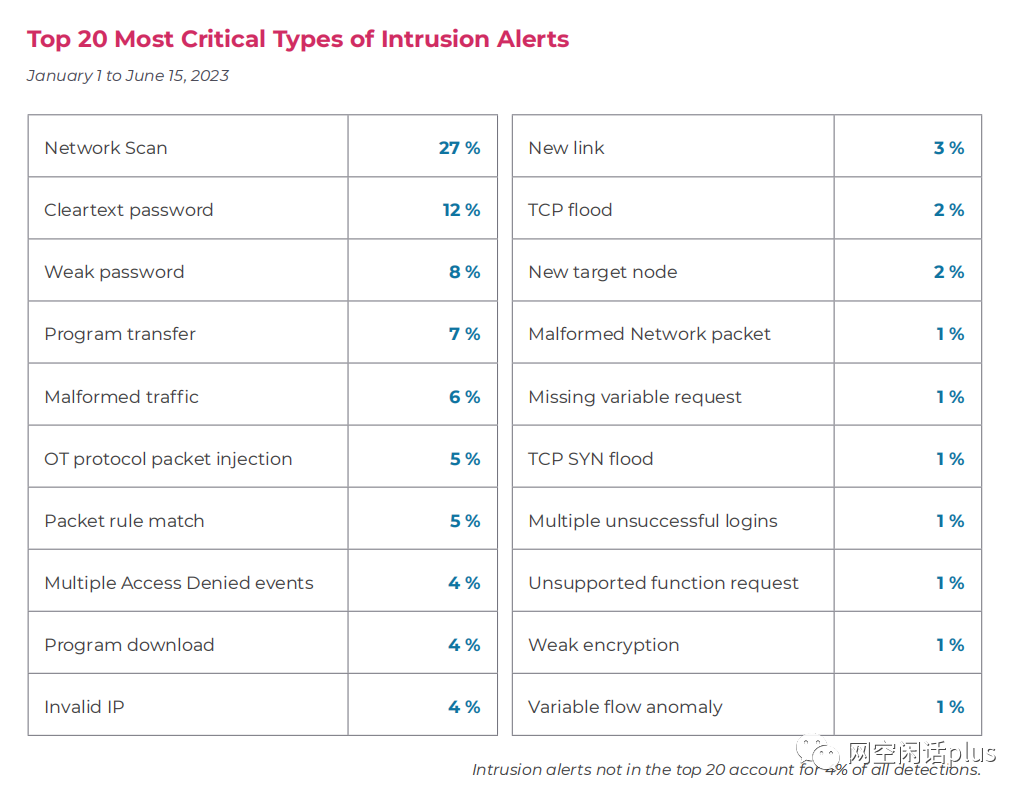

基于从涵盖全球各种用例和行业的OT和物联网环境收集的遥测数据,Nozomi继续跟踪水处理设施中的大量网络扫描指标、整个建筑材料行业的明文口令警报、工业中的程序传输活动机械、石油和天然气网络中的OT协议数据包注入尝试等等。

总体而言,与不良身份验证和口令卫生相关的活动连续第二个报告期位居严重警报列表之首,尽管该类别的活动在过去六个月中下降了22%。具体到恶意软件,拒绝服务 (DOS) 活动仍然是针对OT系统的最普遍的攻击之一。其次是远程访问木马 (RAT) 类别,攻击者通常使用它来控制受感染的计算机。分布式拒绝服务 (DDoS) 威胁是物联网网络域中的首要威胁。恶意物联网僵尸网络今年仍然活跃,威胁行为者继续使用默认凭据尝试访问链式物联网设备。

“特洛伊木马”和“双重使用”是OT和IOT环境中最常检测到的警报。“勒索软件”仍然是企业/IT领域中常见的恶意软件类别,对全球正常业务运营造成重大损害。在分析跨域恶意软件时,“网络钓鱼”警报是多个域下最常见的威胁活动,通常用于窃取敏感信息并建立初始访问,有时会部署恶意软件来感染目标。

最常触发的客户警报因行业而异。虽然水处理设施出现了更多通常与授权扫描或威胁参与者探测相关的通用网络扫描警报,但石油和天然气领域的客户更有可能遇到与OT协议数据包注入相关的警报。OT协议包注入涉及在错误的上下文中注入正确的协议包,例如以错误的顺序发送正确的协议消息。总体而言,许多部门都具有相似的常见警报类型,例如不良的凭证管理、明文密码识别和 TCP 洪水警报。

ICS漏洞态势

根据CISA和美国国家漏洞数据库的报告和编目,OT/ICS机器和设备中仍然存在数千个已知漏洞。威胁行为者继续积极探测全球范围内的企业/IT、OT和物联网网络,并且其能力和复杂性以及增强的TTP不断增长。他们继续在网络通信、硬件、软件、供应链入侵以及供应商访问和管理等方面寻找新的接入点。即使IT攻击没有侵入OT系统,OT网络和流程也经常会受到对其所依赖的IT系统的攻击的阻碍。

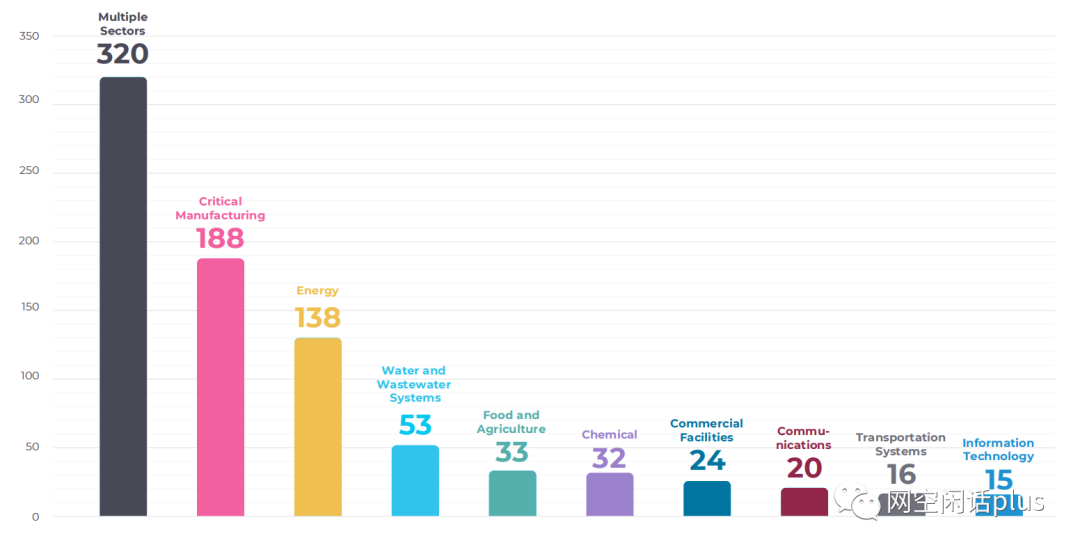

报告发现,截至2023年,OT和物联网设备中发现的漏洞数量仍然很高,其中许多漏洞被认为是关键和/或易于利用。制造业、能源和水/废水处理行业仍然是最脆弱的行业。食品、农业和化学品进入前五名,取代了运输和医疗保健,而在Nozomi之前的六个月报告期内,运输和医疗保健位居最脆弱的5个行业之首。

CISA发布641个常见漏洞和暴露 (CVE);

62家供应商受到影响;

顶级CWE中仍然存在越界读取和越界写入漏洞 - 两者都容易受到多种不同的攻击,包括缓冲区溢出攻击;

另据SynSaber编制的数据,2023年上半年,美国网络安全和基础设施安全局(CISA)共报告了670个ICS产品漏洞,低于2022年上半年报告的681个。在670个CVE中,88 个CVE的严重程度被评为“严重”,349个被评为“高”,215个被评为“中”,18个被评为“低”严重程度。与Nozomi的数据略有出入。

物联网探测攻击态势

Nozomi Networks的分布式物联网蜜罐每天都会发现成百上千个独特的攻击者IP地址。窃取凭据后使用的一些命令是通用的,是用于访问正确的shel 或管理终端的命令。其他的则非常有趣,具有硬编码的公共SSH密钥,攻击者将其添加到“可信密钥”列表中。受信任的密钥用于维护持久访问,提供稍后通过SSH连接到受感染计算机的方法。从2023年1月到6月,Nozomi Networks蜜罐发现:

平均每天发生813次独特攻击——5月1日的最高攻击日达到1,342次;

主要攻击者IP地址与中国、美国、韩国、台湾和印度相关;

暴力尝试仍然是获取系统访问权限的一种流行技术——默认凭据是威胁行为者获取物联网访问权限的主要方式之一;

主要结论

威胁行为者继续在经济收益或造成的破坏方面追求最大的投资回报率。机会主义攻击持续存在,而定制的OT和物联网威胁活动对于几乎不容忍停机的流程所有者和运营商来说是一个明显的风险。在一个日益增加的技术依赖性伴随着固有风险的世界中,自动化水平的提高以及机器学习和人工智能功能的采用已经引起了网络防御者和对手的注意。

Nozomi Networks Labs致力于持续跟踪工业和关键基础设施安全不断变化的威胁形势。2023年下半年的关注点,主要包括:

在OT和物联网设备中发现了大量漏洞,其中一些被认为是关键和/或易于利用的漏洞。

由于勒索软件继续困扰组织,医疗保健、能源和制造业仍然是威胁行为者的高度目标行业。

生成式人工智能模型用于帮助网络安全防御者和威胁行为者

机会主义攻击:利用漏洞、滥用凭证、初始访问的网络钓鱼尝试、DDOS尝试和特洛伊木马执行。

参考资源

1、https://www.nozominetworks.com/blog/new-nozomi-networks-labs-report-august-2023/

2、https://www.nozominetworks.com/resources/iot-ot-cybersecurity-research-report-august-2023/

3、https://industrialcyber.co/reports/malware-activity-surges-threatening-ot-and-iot-environments-with-nation-states-criminals-hackers/

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。