工作来源

ACSAC 2022

工作背景

之前利用域名分析恶意软件生态的努力,都存在一定缺陷。例如,基于沙盒研究无法跟踪在野情况;基于 Passive DNS 受限于数据视野;基于主机研究依赖于预先安装的软件;基于水坑研究错过了最开始的感染阶段。

RFC 7811 引入了 EDNS 客户端子网(ECS)的概念,支持递归解析服务器不在客户端附近时通过地理位置优化 DNS 响应。ECS 在从递归解析服务器发送到权威解析服务器的请求中会包含客户端 IP 地址的一部分,权威解析服务器能够根据客户端请求所属的地理位置进行回复。

工作准备

收集 2017 年 2 月 9 日到 2021 年 6 月 30 日间,权威解析服务器的 DNS 数据。数据包括:递归解析服务器 IP 地址、解析的域名、权威响应以及 ECS 查询客户端 IP 子网。

收集 2018 年 1 月到 2021 年 4 月间,在沙盒中执行可疑的 Windows 程序,所对应的 DNS 流量。并且获取样本相关的 VirusTotal 信息(仅取 17 个引擎),使用 AVClass2 提取最相关标签。

利用 CAIDA 提供的 Prefix-to-AS 数据集与 RIR 提供的 ASN-to-自治系统,为 IP 提供所属信息。另外,开源解决方案中 ASdb 提供的粒度太粗,最后还是选用商业数据集为 IP 标记行业。联合国统计司提供了国际标准行业分类(ISIC)代码与业务类型的映射关系,本文使用的也是如此。

数据详情

发现权威解析数据中出现的恶意域名,过滤掉 Tranco 中排名靠前的域名,过滤得到 12212 个有效二级域名(e2LD)。这些域名与 174112 个恶意软件有关,98.96% 的样本在 VirusTotal 上已有,已有样本的 99.97% 都被标记为恶意。

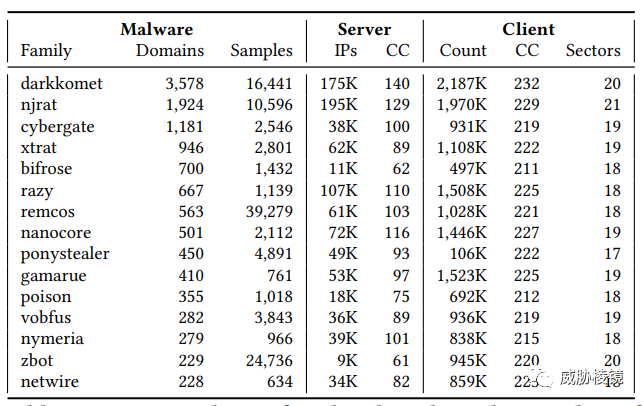

利用 VirusTotal 扩展了 70898 个样本,共计 245010 个样本。经过 AVClass2 的处理,有 81750 个样本被分配了 SINGLETON 标签丢弃,剩下的 161322 个(66.37%)样本归属于 202 个不同的恶意软件家族。按照域名数量统计 TOP 15 的恶意软件家族如下所示:

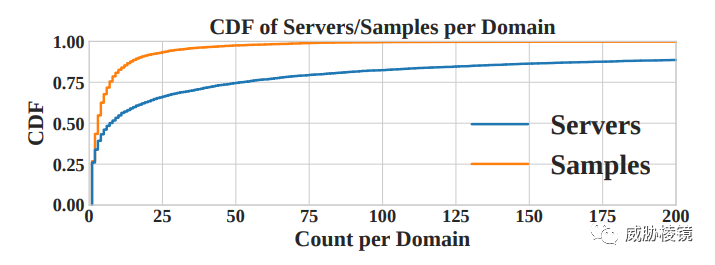

其累计分布如下所示,大多数域名只与少数恶意样本相关(57% 的域名与少于三个样本相关)。

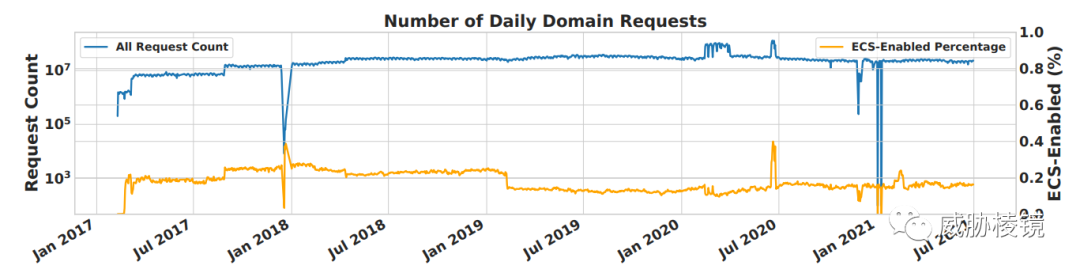

这些域名中,至少 76.7% 的恶意域名至少有一个历史 URL 被标记为恶意。恶意域名的日请求量如下所示:

每日请求中 17.9% 都是 ECS 的。

工作评估

C&C 服务器

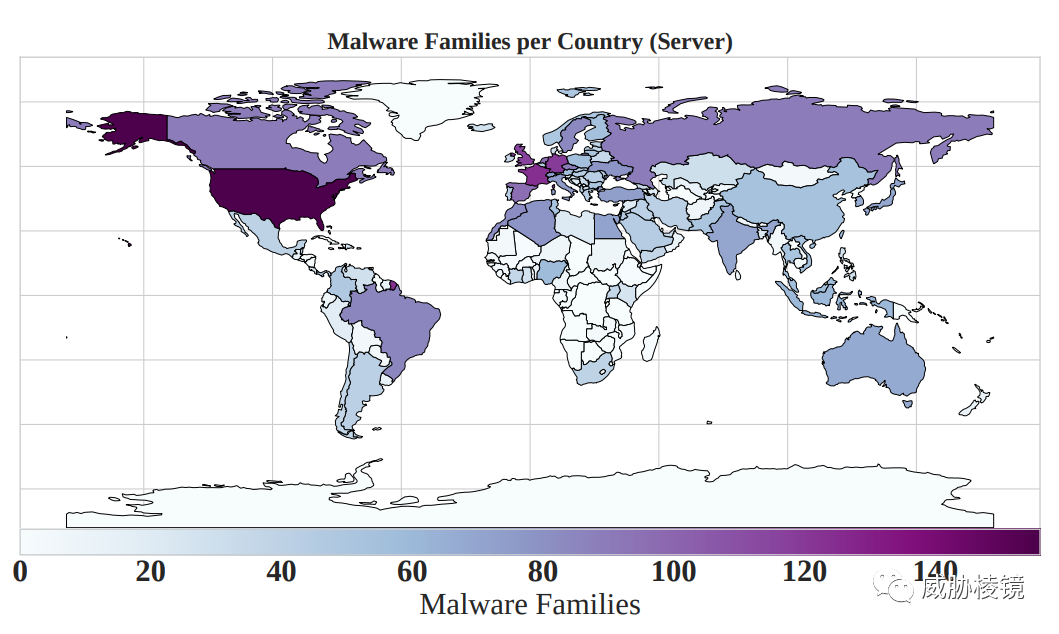

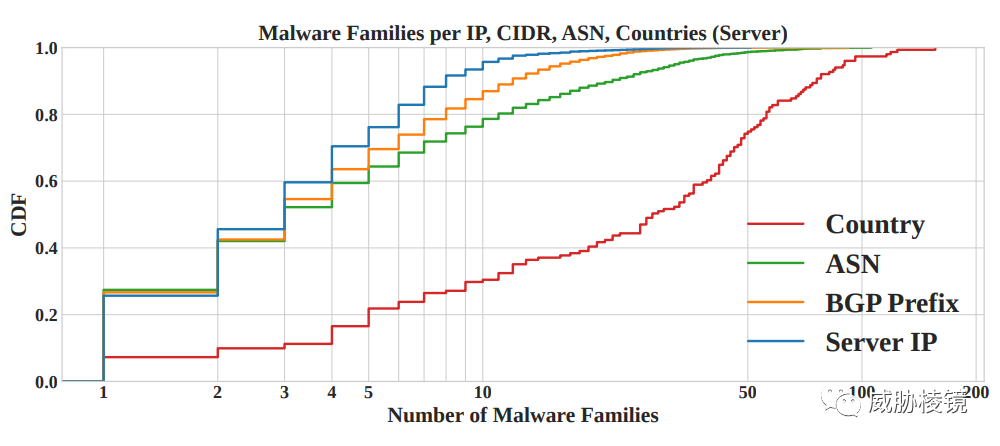

分析了 6400 个域名,指向 151 个国家/地区的 399830 个 IP 地址。此前,Tajalizadehkhoob 和 Mezzour 都发现合法平台上部署 C&C 服务器的分布与合法平台的规模强相关,与其安全管理是否严格弱相关。

25.7% 的 IP 地址与单个恶意软件家族有关,6.6% 的 IP 地址与超过 10 个恶意软件家族有关。例如 AS29075 的 IP 地址与 94 个恶意软件家族的 715 个恶意域名有关,而该 IP 地址是一个被广泛使用的代理。

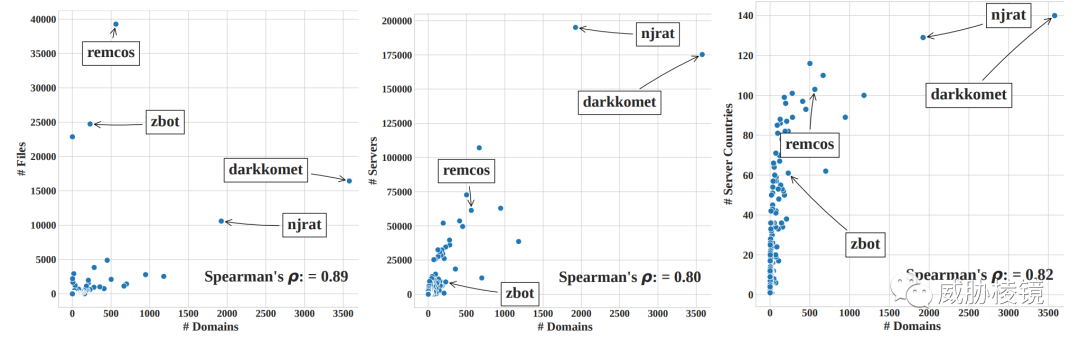

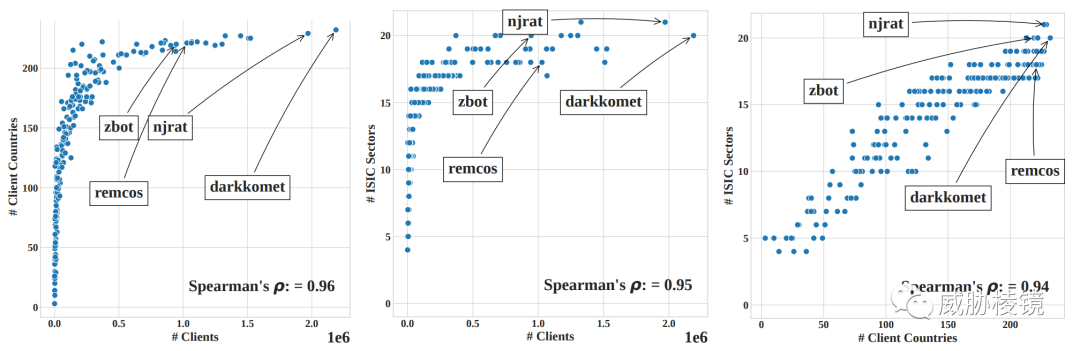

域名与样本、域名与 IP、域名与国家之间数量的关系如下所示:

客户端

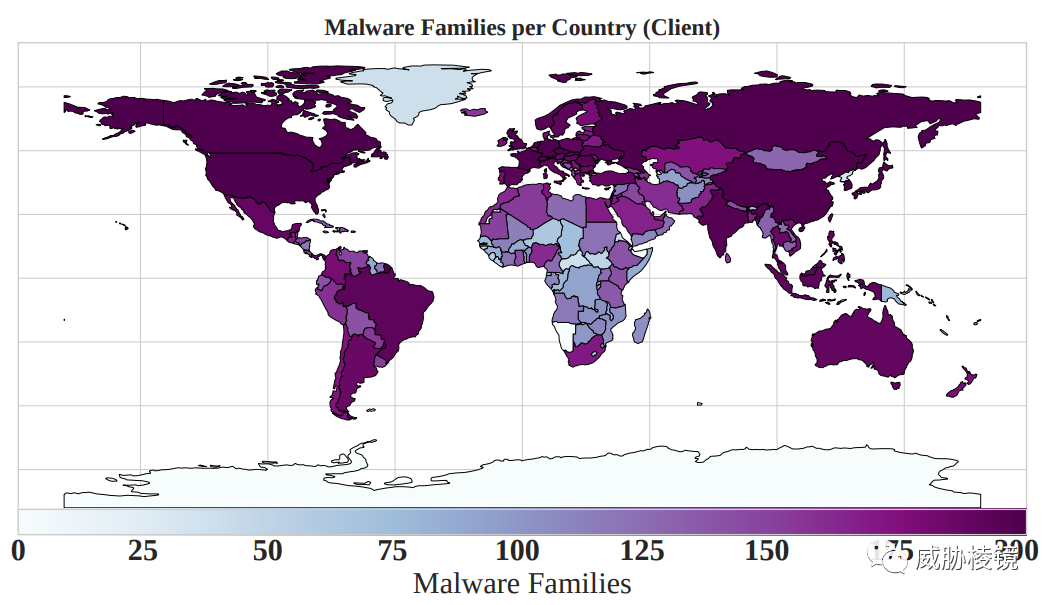

恶意软件的感染是全球范围的:

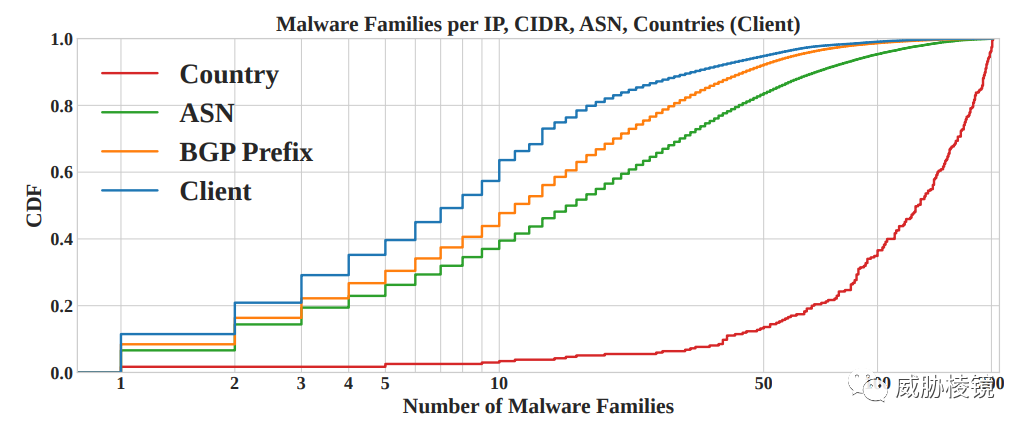

从统计来看也是这样:

71.3% 的恶意软件家族都存在来自超过一百个国家与地区的查询,而且国家内的计算资源越密集,感染也就越多。

行业

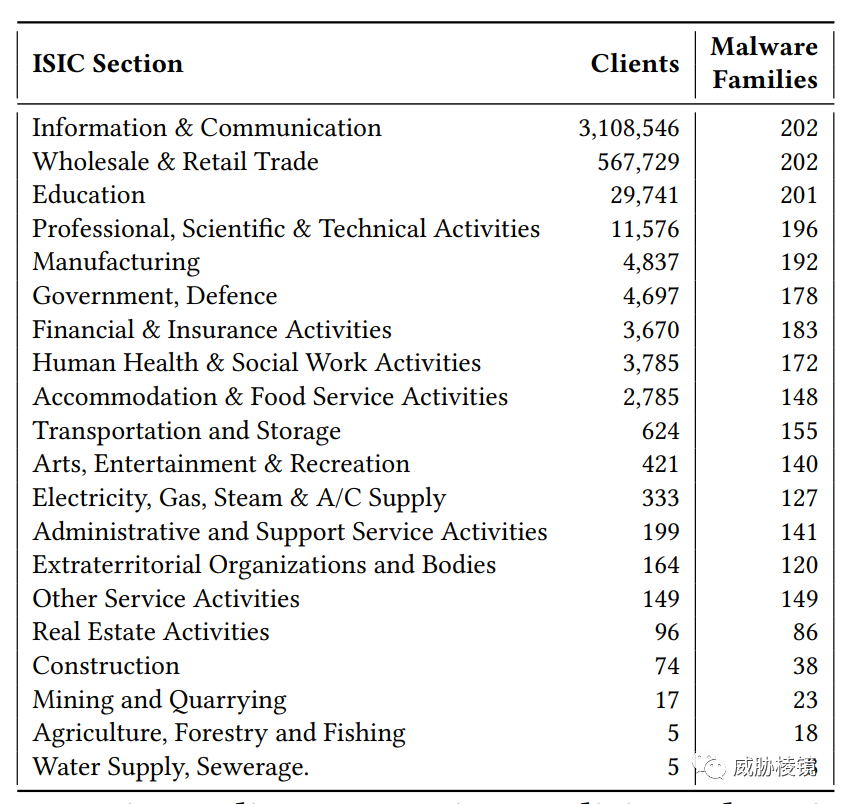

在 397 亿次恶意域名请求中,大约 70.7% 能够被打上行业标签。

其中 15 个行业都会受到超过一半的恶意软件家族的影响。72.7% 的恶意软件家族也会影响超过 10 个行业。

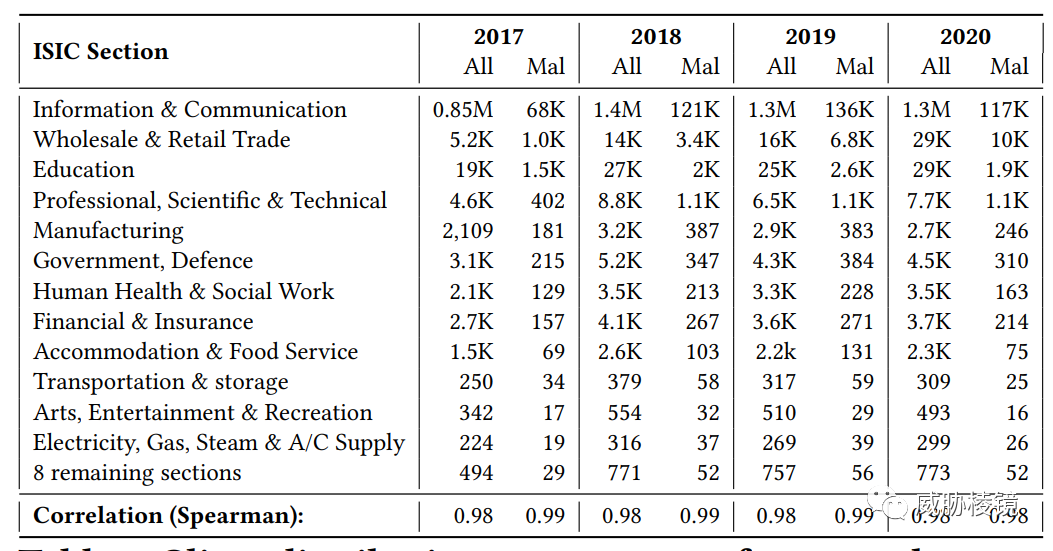

每年抽取七天的采样,如上所示。教育行业的安全性也令人担忧。

生命周期

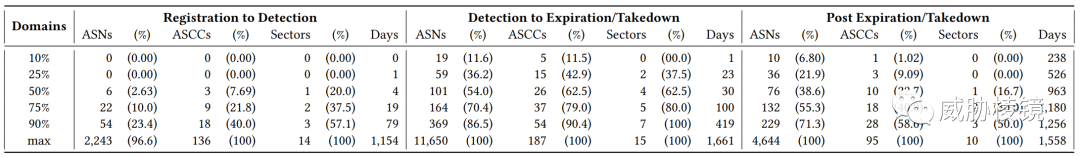

只保留在观测期内只注册过一次的恶意域名,为 2308 个域名占 18.9%。

注册到检测的窗口相对较短,75% 的域名大约为 19 天甚至更少。检测到删除相对更长,大约 23 天。

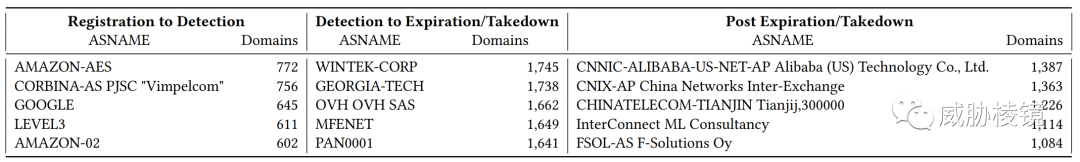

大型云服务提供商(亚马逊)、大型域名解析服务提供商(谷歌)与大型电信公司(Vimpelcom 与 Level3),在初期数量较多。检测到后,扫描器(GEORGIA-TECH)、安全公司(MFENET - McAfee 和 PAN0001 - PALOALTO NETWORKS)就冲了上来。在删除后电信公司的数量较大,可能是迟滞感染等原因。

工作思考

观测位置不同会带来数据视角的差异,也会对判断带来影响。站在权威解析服务器的视角下查看恶意域名,在生命周期中各个阶段的情况也会更加清晰。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。