摘 要

麦克斯韦在150年前告诉我们“时变电流产生的电磁波可被隔空感应”。美国在60年前关注密码设备电磁泄漏现象,实施了TEMPEST(一系列的构成信息安全保密领域的总称)计划。荷兰学者范埃克30年前发表论文并用改装黑白电视机远距离接收计算机显示器内容,首次公开计算机电磁泄漏原理。Inslaw丑闻和斯诺登事件证实美国利用电磁泄漏主动攻击窃密由来已久。世界各国学者电磁泄漏研究方兴未艾。本文告诉你计算机电磁泄漏的那些事儿。

麦克斯韦方程组揭示电磁泄漏原理

150多年前,英国科学家麦克斯韦提出了麦克斯韦方程组,创立了经典电动力学,预言了电磁波的存在。

英国爱丁堡圣安德鲁广场麦克斯韦和他的狗的塑像,塑像下面刻着著名的麦克斯韦方程组

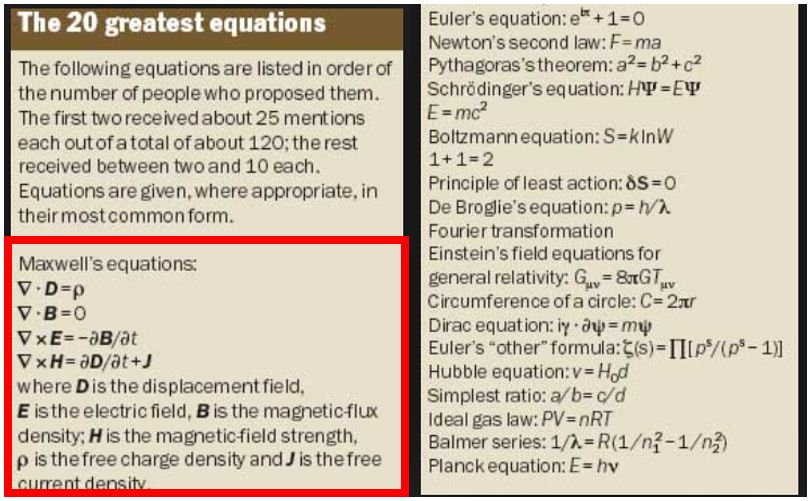

在物理学历史上,麦克斯韦电磁学理论为电气时代奠定了基石,麦克斯韦方程组也成为了最伟大的公式。

麦克斯韦方程组成为20个最伟大公式之首(PhysicsWorld 2004)

麦克斯韦方程组表明,随时间变化的电流(时变电流)产生的电磁波可以被隔空感应和接收,这是无线通信的基本原理,也是计算机等信息技术设备通过电磁波泄密的主要原因。

计算机等信息技术设备内部存在大量时变电流,每个时变电流都会产生电磁波。这些电磁波如同小型无线电广播电台的发射信号,可以在远距离被接收到。如果电磁波是由设备内部敏感信息时变电流引起的,就会造成敏感信息的电磁泄漏。

荷兰学者范埃克首次公开计算机电磁泄漏风险

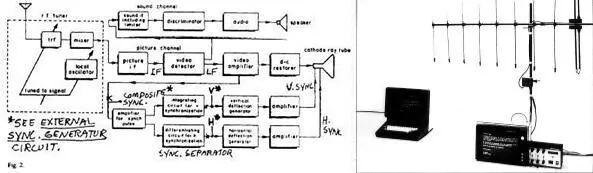

1985年,荷兰学者范埃克(Van Eck)在《Computer & Security》发表论文,介绍了远距离接收计算机显示器的原理,他只用了15美元的元器件和一台黑白电视机,首次公开揭示了计算机CRT显示器的电磁泄漏风险。因此,该现象被称为“范埃克窃密(Van Eck phreaking)”。

范埃克改装的电视机原理图和改装的电视机

1985年春天,英国BBC电视台在“明日世界”节目中播放了一段5分钟的视频,介绍了计算机显示器的电磁泄漏风险,并展示在汽车里安装接收设备获取附近建筑里的计算机显示器内容,该建筑正是苏格兰场(英国伦敦警察局的代称)。

英国BBC电视台“明日世界”节目播放远距离接收计算机显示器屏幕的视频

美国TEMPEST计划

荷兰学者范埃克的成果引出了美国早已关注的有关电磁泄漏研究的TEMPEST计划。早在二十世纪50年代,美国政府开始注意到电磁波发射可以被捕获造成泄密。如果发射来自密码设备,造成的泄密危害将是致命的。根据军方研究结果,美国启动了TEMPEST计划。

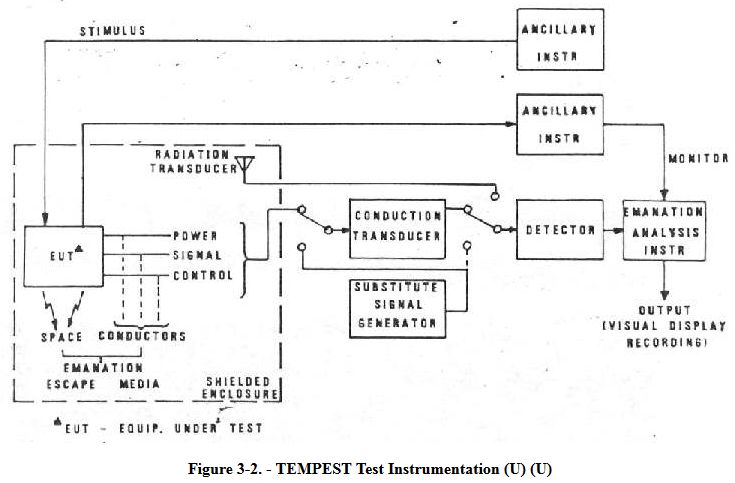

TEMPEST计划通过引入标准和认证测试程序,减少敏感信息处理、传输和存储等相关设备的电磁泄漏发射风险。美国政府机构和合作供应商采用了大量满足TEMPEST标准的计算机和外围设备(打印机、扫描仪、磁带机、鼠标等)对数据进行保护。

美国解密的TEMPEST标准中的测试装置示意图

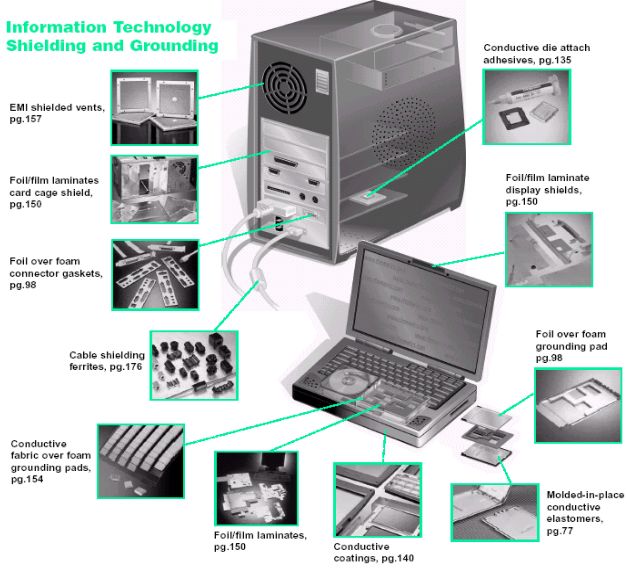

TEMPEST防护的典型做法是用金属铜或其他导电材料进行屏蔽处理。在美国,TEMPEST技术咨询、检测和设备生产形成产业,年产值曾超过10亿美元。电磁泄漏发射标准不仅仅应用在美国,北大西洋公约组织(NATO)也有类似标准(AMSG720B)。通常,TEMPEST标准包括对辐射泄漏、传导泄漏和声泄漏风险的评估、检测和防护要求。

TEMPEST屏蔽保护计算机的示意图

Inslaw公司丑闻与电磁泄漏木马

1974年,美国Inslaw信息技术公司控告美国司法部,指责司法部不遵守双方签订的合同,未经授权将Inslaw公司为其开发的“检举人管理信息系统(PROMIS)”改装并进行销售,产品遍及40多个国家。该指控经过了3次联邦法院审判和2次国会听证。在案件调查中发现,美国司法部和中央情报局利用改装的PROMIS软件是为了秘密获取情报。

1999年英国作家Gordon Thomas在其《摩萨德秘史》中披露以色列情报部门制造了PORMIS木马。PROMIS系统是应用在计算机单机上的纯软件应用系统,当时还不存在Internet的网络泄密途径,据分析,情报获取的方式就是电磁泄漏方式。有人披露美国情报部门利用电磁泄漏现象进行主动攻击的秘密计划代号称为“TEAPOT”,该代号来源俗语“TEMPEST in a TEAPOT”。

剑桥大学库恩博士披露计算机电磁泄漏主动攻击方法

2003年,剑桥大学库恩(Kuhn)博士的论文讲述了计算机电磁泄漏原理和接收方法,并给出了一种通过主动攻击获取计算机敏感信息的方法。库恩博士利用电磁波泄漏发射原理,将有意窃取的信号隐藏到计算机显示器正常显示的视频中,借助显示器视频电磁波发射强的优势,将敏感信息传输出去。软件算法巧妙地将敏感信息隐藏嵌入到计算机显示器视频中而人眼不易观察到,接收机却可以在远距离高质量获取隐藏的电磁波信息。窃密者可以将软件隐藏算法做成木马植入到被攻击的计算机中,攻击不联网的计算机,具有很强的隐蔽性。

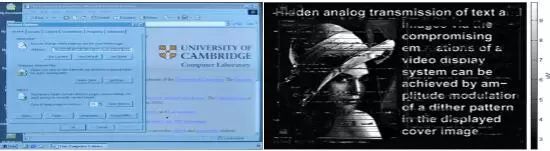

剑桥大学库恩博士使用的天线和接收机以及接收液晶显示器的效果

剑桥大学库恩博士在普通浏览页面(左图)隐藏主动获取的信息(右图)

日本学者给出电磁泄漏最远距离的理论估值

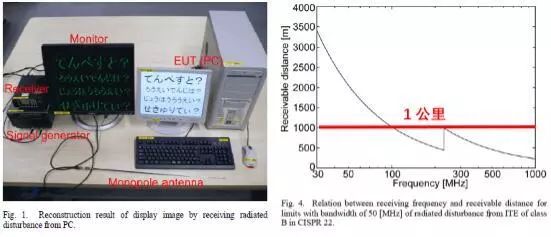

2011年,日本大阪大学的2名学者研究了满足电磁兼容(EMC)B级标准的信息技术设备最远接收距离,给出了不同频率范围最远接收距离的理论估值,通常都有几百米的范围。

日本学者的电磁泄漏实验(左图)和给出的满足EMC标准B级要求设备最远接收距离的理论估值(右图)

斯诺登曝光美国利用电磁泄漏进行主动攻击

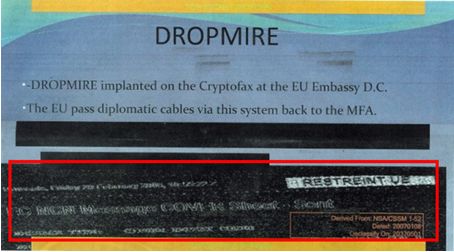

2013年,“斯诺登事件”披露的涉密文件曝光了美国利用电磁泄漏发射主动攻击窃密的丑闻。一份文件描述了美国国家安全局窃听各个国家驻美国大使馆或代表处的秘密代号,其中有一张攻击欧盟驻华盛顿特区代表处密码传真机的照片,代号为“DROPMIRE”。

斯诺登曝光的“DROPMIRE”项目用电磁泄漏原理主动窃取欧盟驻华盛顿特区代表处密码传真机的明文信息

DROPMIRE不是在传真机上添加窃听器或窃照设备,而是充分利用设备自身功能部件电路,电路设计上有意识增强敏感信息的电磁波发射。该部件在完成传真机自身功能的基础上,会增强加密传真机明文信息的电磁波发射强度,使得密码传真机处理的明文信息能够在远距离被窃取。这种窃密方法十分隐蔽,如果不是被内部人员披露,将很难被发现。

黑帽大会披露混合信号无线芯片电磁泄漏风险

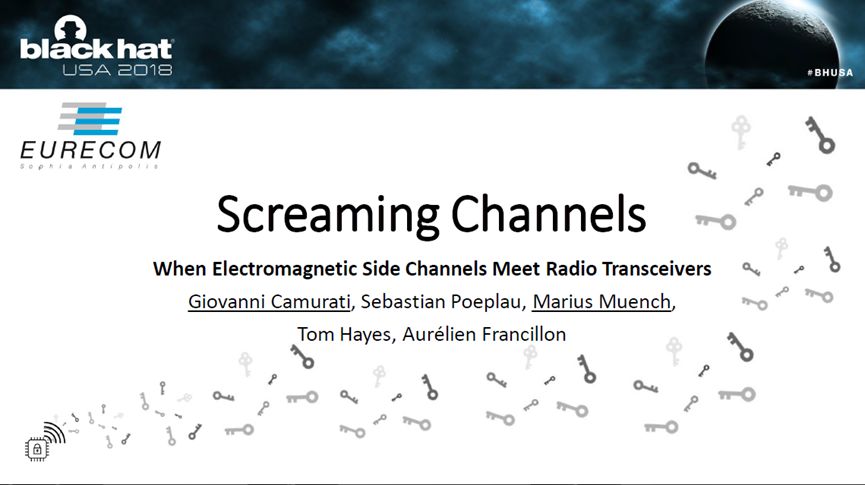

在2018年8月召开的黑帽大会(Black Hat)上,Eurecom研究小组在大会上发表并展示了利用电磁泄漏发射原理攻击混合信号无线芯片的研究成果。

Eurecom研究小组发表的介绍材料

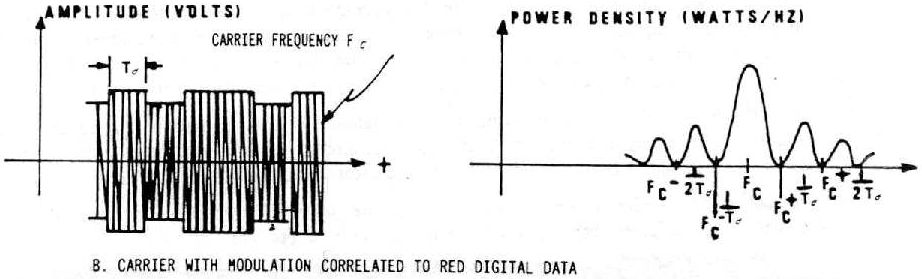

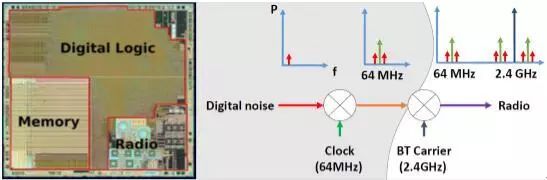

美国解密的TEMPEST标准中有一类载波调制敏感信息的电磁泄漏方式,在其防护措施中,通常禁止在敏感区域附近安装发射台等大功率无线发射设备,主要是防止交叉调制风险。而无线通信领域为了节约成本和小型化要求,广泛采用混合信号芯片,将模拟电路和数字电路放在同一芯片里。比如,把基于数字逻辑的CPU与基于模拟逻辑的射频发射模块集成到一起。

美国TEMPEST标准中关于载波调制的电磁泄漏情况

一般数字基带信号自身的发射强度比较微弱,难以在较远距离接收,但如果该微弱信号被附近的高强度载波信号调制,就有可能传播很远。混合信号芯片里的射频模块会将数字逻辑CPU中执行的软件或者密码部件的敏感信息以高频调制方式无线发射出去。

混合信号芯片和交叉调制电磁泄漏原理

敏感数字信号被无线载波混频放大后由天线发射出去,这是一类非常重要的电磁泄漏途径式。Eurecom研究小组将其称为“啸声信道(Screaming Channel)”,相比常规电磁泄漏发射(EM)侧信道,这种侧信道方式无线攻击的距离更远。

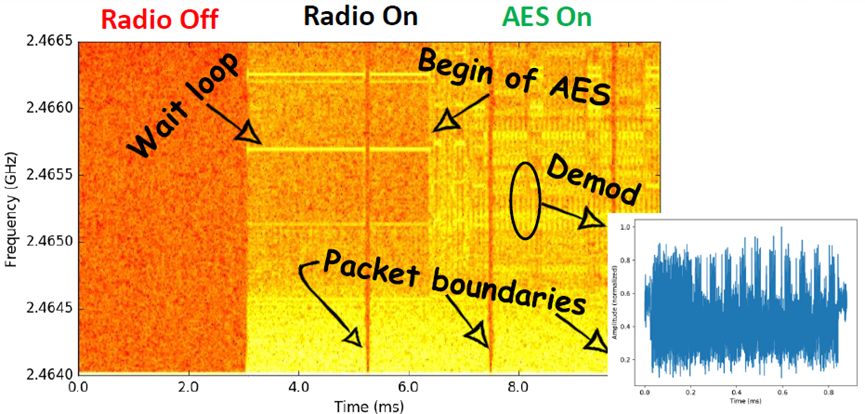

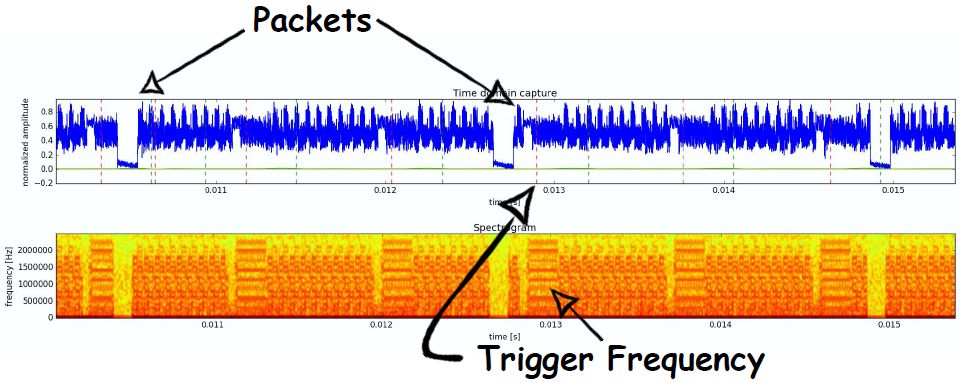

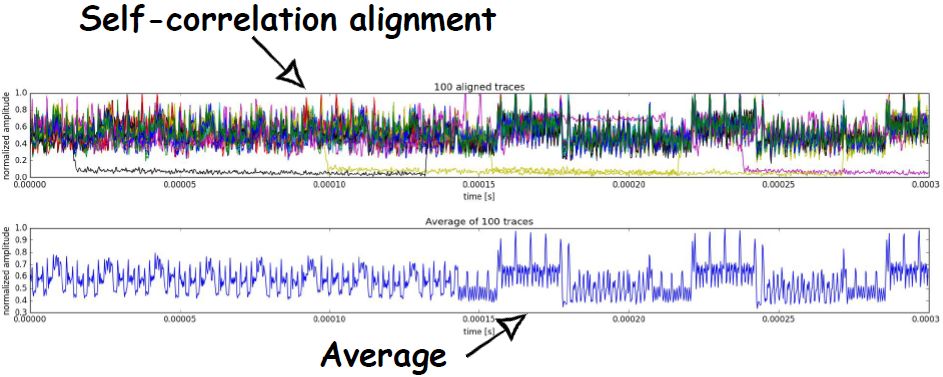

Eurecom研究小组的混合信号芯片测试和获取芯片内部密钥的处理图像

Eurecom研究小组测试了多个厂家的密码芯片,包括Nordic 公司nRF52832和Qualcomm Atheros AR9271。在10米远距离成功获取nRF52832芯片内部AES-128的密钥,在1米远距离恢复了用mbedTLS实现的AES-128密钥。

参考文献

[1] James Clerk Maxwell, Wikipedia, https://en.wikipedia.org/wiki/James_Clerk_Maxwell.

[2] Wim van Eck: Electromagnetic Radiation from Video Display Units: An Eavesdropping Risk? Computers & Security vol 4, pp 269–286, 1985.

[3] TEMPEST: A Tin Foil Hat for Your Electronics and Their Secrets, https://hackaday.com/2015/10/19/tempest-a-tin-foil-hat-for-your-electronics-and-their-secrets/.

[4] NSA. “NACSIM 5000, Tempest fundamentals.” Technical Report. 1982, Document declassified in 2000 and available at https://cryptome.org/jya/nacsim-5000/nacsim-5000.htm.

[5] The Inslaw Scandal, http://www.constitution.org/abus/inslaw/19960924_inslaw_ scandal.htm.

[6] Inslaw, Wikipedia, https://en.wikipedia.org/wiki/Inslaw.

[7] The Complete, Unofficial TEMPEST Information Page, https://www.kubieziel.de/blog/uploads/complete_unofficial_tempest_page.pdf.

[8] Markus G. Kuhn and Ross J. Anderson, Soft Tempest: Hidden Data Transmission Using Electromagnetic Emanations.

[9] Hidenori Sekiguchi, Shinji SETO, Estimation of Receivable Distance for Radiated Disturbance Containing Information Signal from Information Technology Equipment.

[10] New NSA leaks show how US is bugging its European allies, https://www.theguardian.com/world/2013/jun/30/nsa-leaks-us-bugging-european-allies.

Giovanni Camurati, Sebastian Poeplau, Marius Muench, Tom Hayes, Aurélien Francillon,EURECOM, Screaming Channels: When Electromagnetic Side Channels ,Meet Radio Transceivers.

作者:庆丰料理

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。