WinRAR是最为流行的Windows解压缩软件之一,据称拥有数以亿计的用户。近日,趋势科技Zero Day Initiative在该软件中发现了一个高危漏洞——打开压缩文件时会允许黑客在计算机上执行任意代码。

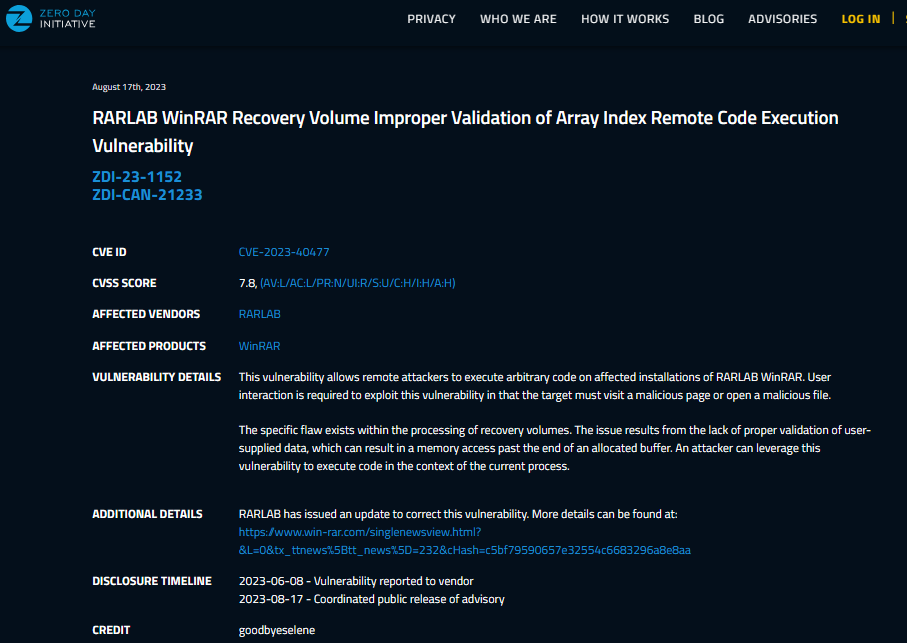

据了解,该漏洞(CVE-2023-40477)存在于恢复卷的处理过程中,原因是缺乏对用户提供数据的正确验证。2023年6月8日,Zero Day Initiative的研究员“goodbyeselene”将该漏洞报告给了RARLAB厂商。

ZDI在公告中写道:“此漏洞允许远程攻击者在受影响的RARLAB WinRAR安装上执行任意代码。利用此漏洞需要用户交互(如打开恶意文件)。具体的缺陷存在于恢复卷的处理过程中。问题在于缺乏对用户提供数据的正确验证,这可能导致内存访问超出已分配缓冲区的末尾。攻击者可以利用此漏洞在当前进程的上下文中执行代码。”

从实际角度来看,攻击者欺骗用户执行所需操作并不会太过困难,而且考虑到WinRAR的庞大用户群,攻击者有足够的几率进行成功利用。对此此类安全风险,谨慎打开RAR文件、使用杀毒软件进行扫描是一个良好的安全习惯。

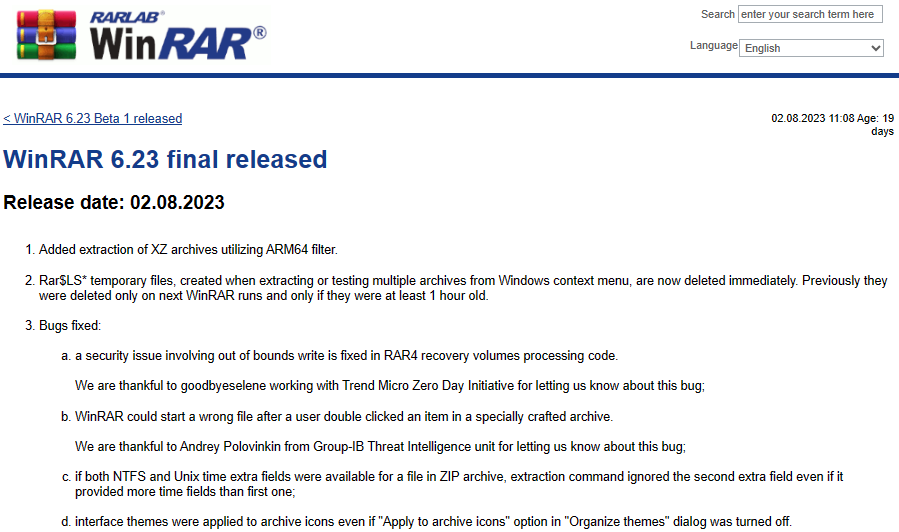

2023年8月2日,官方在最新发布的WinRAR 6.23版本中已修复了此漏洞,建议WinRAR用户立即进行安全更新。

更新地址:https://www.win-rar.com/download.html?&L=7

值得注意的是,微软目前正在测试Windows 11对RAR、7-Zip等文件的原生支持,此后若是对其高级功能没有需求,将有可能不再需要WinRAR等第三方软件。

编辑:左右里

资讯来源:Zero Day Initiative、WinRAR

声明:本文来自看雪学苑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。