BlackCat/ALPHV勒索软件团伙已将Seiko添加到其勒索网站,声称对这家日本公司本月早些时候披露的网络攻击负责,攻击者展示了部分资料截图。精工(Seiko)是世界上最大、历史最悠久的制表商之一,成立于1975年,总部位于日本东京,拥有超过12,000名员工,截至 2023年3月,年利润为8.2497 亿美元,年收入超过16亿美元。2023年8月10日,该公司发布了一份数据泄露通知,通知未经授权的第三方获得了对其IT基础设施的至少一部分的访问权限,并访问或窃取了数据。目前还没有关于勒索赎金数额、支付、谈判相关的消息。

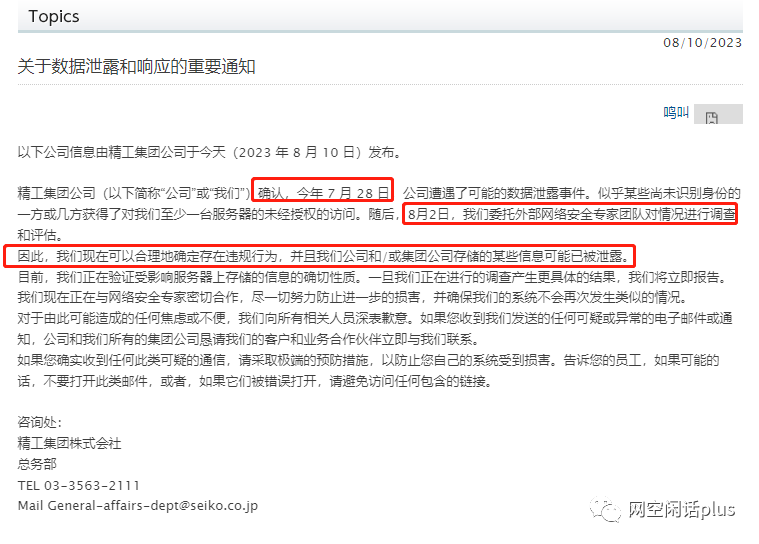

Seiko的声明中写道:“似乎[2023年7月28日]一些身份不明的团体获得了对我们至少一台服务器的未经授权的访问。”

“随后,8月2日,我们委托外部网络安全专家团队对情况进行调查和评估。”

“因此,我们现在可以合理地确定存在违规行为,并且我们公司和/或集团公司存储的一些信息可能已被泄露。”

精工向可能受影响的客户和业务合作伙伴道歉,并敦促他们警惕可能冒充精工的电子邮件或其他通信尝试。

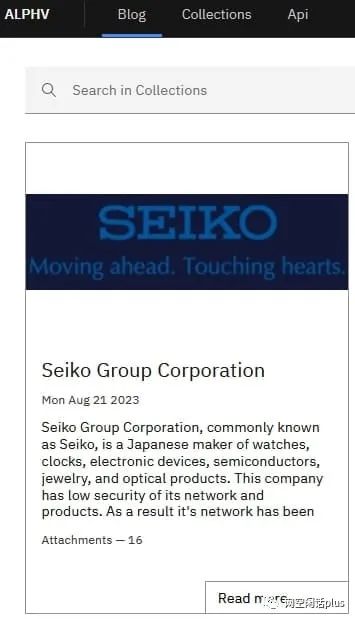

BlackCat声称对攻击负责

今天,BlackCat勒索软件组织声称是Seiko攻击的幕后黑手,并发布了他们声称在攻击期间窃取的数据样本。

在列表中,威胁行为者嘲笑Seiko的IT安全性,并泄露了看似生产计划、员工护照扫描、新型号发布计划和专门实验室测试结果的内容。

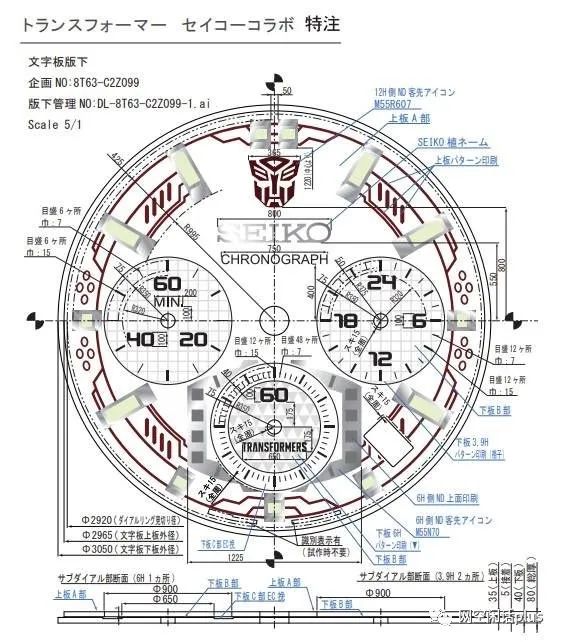

最令人担忧的是,威胁行为者泄露了他们声称的机密技术原理图和精工手表设计的样本。

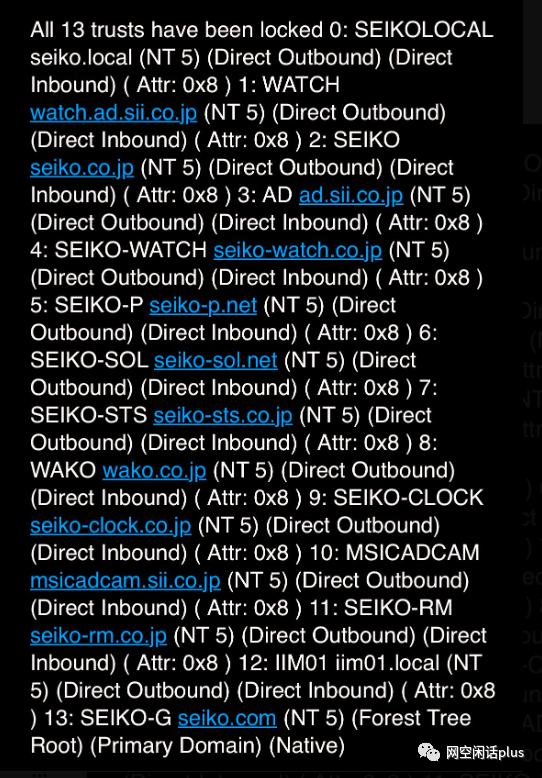

勒索者声称对精工的13台服务器实施了加密。

甚至还贴出了一张精工变形金刚特别版的设计图。展示了通过Outlook客户端进行内部电子邮件交换的图像、Seiko Watch Corporation董事兼高级副总裁 Yoshikatsu Kawada的护照详细信息。

这表明BlackCat很可能拥有展示精工内部结构的图纸,包括专利技术,这将损害向竞争对手和模仿者发布和暴露。

BlackCat是最先进、最臭名昭著的勒索软件团伙之一,主动针对企业,不断演变其勒索策略。

例如,该组织是第一个使用专门泄露特定受害者数据的clearweb网站的组织 ,最近还创建了一个数据泄露API,从而可以更轻松地分发被盗数据。

BleepingComputer已联系Seiko,征求对威胁行为者的说法的更多评论,但截至发稿时尚未收到回复。

NTT首席网络安全策略师Mihoko Matsubara告诉Recorded Future News,日本的组织正面临越来越多的勒索软件攻击。制药公司卫材(Eisai)和拉链制造商YKK等日本主要公司在过去三个月中都曾处理过勒索软件事件。上个月名古屋港(日本最大的港口之一)遭受的攻击凸显了勒索软件事件的连锁危险。

近几个月来,BlackCat将从多家公司窃取的机密数据发布到其受害者门户网站,其中包括5月份从爱尔兰蒙斯特大学窃取的6GB数据。6月,巴特健康NHS信托基金 (Bart"s Health NHS Trust) 也出现了。该团伙声称已从该医疗组织盗取了70 TB 的数据。当月晚些时候,BlackCat还声称攻击了Reddit,要求该社交媒体网站为该团伙窃取的数据支付450万美元的赎金,并要求该网站撤销其有争议的API 政策。

参考资源

1、https://www.bleepingcomputer.com/news/security/japanese-watchmaker-seiko-breached-by-blackcat-ransomware-gang/

2、https://www.sii.co.jp/en/news/topics/2023/08/10/12208/

3、https://twitter.com/AlvieriD/status/1693530797930655773

4、https://therecord.media/blackcat-claims-seiko-cyberattack

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。