概述

0day漏洞利用一直是网络攻防的重头戏,近期红雨滴云沙箱率先捕获到针对WPS文档处理软件的0day漏洞利用样本。样本通过远程代码执行(RCE)漏洞下载白加黑组件替换WPS自带的公式编辑器组件,启动后进一步从云服务获取后续载荷。经测试,该文档所利用的漏洞在不久前发布的WPS 12.1.0.15355版本上也能触发,且只需打开文档,不用任何用户交互,潜在影响面较大。奇安信第一时间将该漏洞利用信息报告给厂商,目前官方已发布更新,建议用户尽快将WPS升级到最新版。

相关样本红雨滴云沙箱报告链接

捕获到的相关样本红雨滴云沙箱分析报告列表:

样本名称 | MD5 | 红雨滴云沙箱报告链接 | 备注 |

【共克时艰】2023年企业薪资调整通知.docx | 69******* | 暂不公开 | WPS 0day漏洞利用文档 |

共克时艰-2023年企业薪资调整通知.docx | 3b******* | 暂不公开 | WPS 0day漏洞利用文档 |

案例:WPS漏洞利用文档样本分析

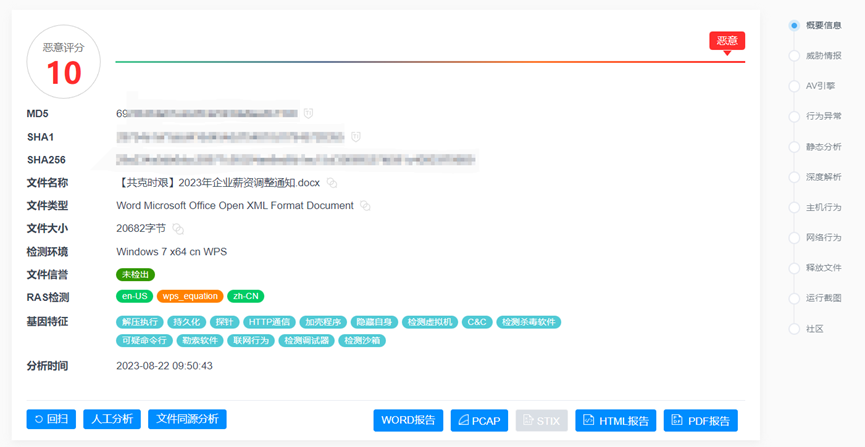

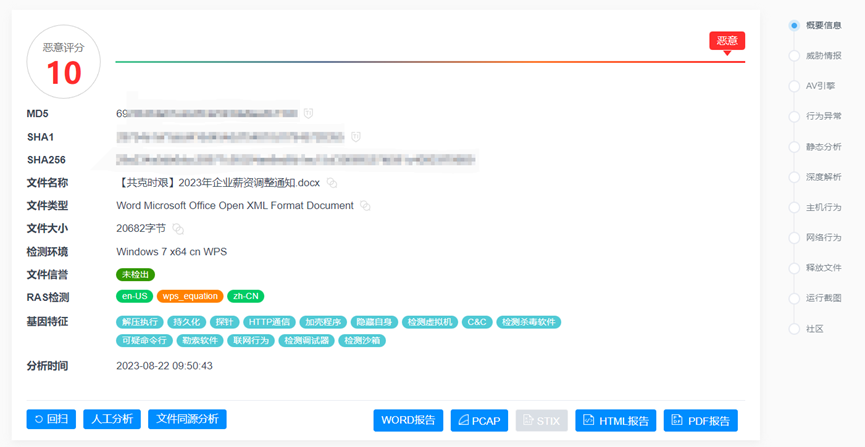

样本基本信息

红雨滴云沙箱报告链接 | 暂不公开 |

样本文件名 | 【共克时艰】2023年企业薪资调整通知.docx |

样本MD5 | 69******* |

样本类型 | Word Microsoft Office Open XML Format Document |

样本大小 | 20682字节 |

RAS检测结果 | en-US wps_equation zh-CN |

样本基因特征 | 解压执行 持久化 探针 HTTP通信 加壳程序 隐藏自身 检测虚拟机C&C 检测杀毒软件 可疑命令行 勒索软件 联网行为 检测调试器 检测沙箱 |

使用红雨滴云沙箱分析样本

通过访问红雨滴云沙箱入口(https://sandbox.ti.qianxin.com/)使用沙箱进行辅助分析。

红雨滴云沙箱分析入口

在上传待分析文件后,可以手动设置沙箱分析参数:分析环境(操作系统)、分析时长等。由于红雨滴云沙箱针对各类样本已经进行了智能化判定,所以基本上以默认方式提交检测即可。

红雨滴云沙箱支持对WPS文档样本的检测分析,对于WPS文档,可以选择如下分析环境。

点击“开始分析”按钮后,会自动跳转到对应样本的分析检测结果页面。稍等数分钟则可以看到整个样本的详细分析报告。

上传分析完成后,通过概要信息可看到该样本的基本信息:包括hash、文件类型、签名等。可见红雨滴云沙箱基于智能的恶意行为综合判断已经识别出文件可疑并给出了10分的恶意评分。注意到红雨滴云沙箱内置的RAS检测引擎打上了wps_equation的可疑标签,这表明该文档可能涉及到启动WPS的公式编辑器。

点击右侧导航栏的深度解析功能,在流文件信息中可以看到文档中包含公式编辑器OLE对象数据。

主机行为中的进程信息表明文档打开后,WPS的公式编辑器程序也被启动。

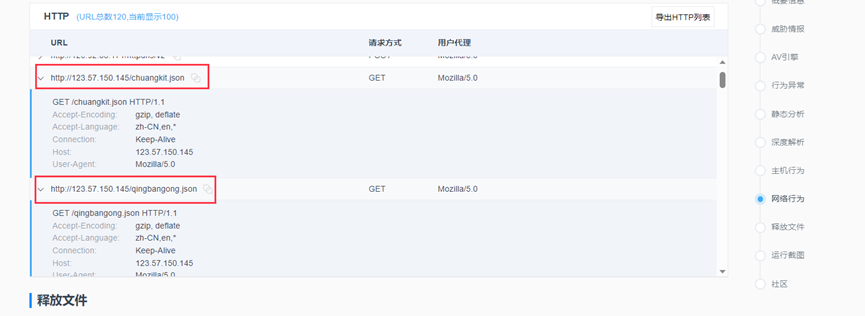

通过网络行为可以看到该文档的可疑网络通信行为,访问云服务域名,下载带有exe扩展名的后续载荷,而该云服务域名的解析IP是被公式编辑器进程访问。

样本分析

以上种种可疑迹象表明该样本很可能使用了漏洞,为了探明究竟,我们对样本采取了进一步的分析。文档中存在一处外部链接,当文档打开后,加载该外部链接页面并执行其中的JS代码。

JS代码进一步下载两个PE文件,替换WPS安装目录中的原有组件”EqnEdit.exe”和”symsrv.dll”,这两个组件与公式编辑器相关。替换完成后,JS代码触发文档中的公式编辑器OLE对象,进而启动覆盖后的EqnEdit.exe文件。

下载的两个PE文件使用DLL白利用手法,恶意symsrv.dll载入后从云服务下载后续并执行。

对于前所未见的包含可疑标签的样本,奇安信威胁情报中心有7x24的分析团队做进一步的人工分析。经测试,该文档无需用户交互,使用WPS打开即可触发对上面外部链接的访问,并且在WPS 12.1.0.15355版本上可以成功执行,因此能够确认该文档利用了WPS的远程代码执行0day漏洞。奇安信威胁情报中心第一时间通知了厂商,目前WPS已发布针对该漏洞的紧急更新,建议相关用户尽快升级到最新版。

本次攻防演练中,奇安信的安全检测产品和服务不辱使命,EDR系统和情报沙箱及时发现了两例利用国产办公软件0day漏洞的攻击线索,结合经验丰富的人工分析确认,遵从负责任的漏洞披露原则尽快同步给厂商,有效缓解了漏洞的危害。

部分IOC信息

域名:

76z1xwz6mp5fq7qi4telphdn0c0.oss-cn-shenzhen.aliyuncs.com (云服务)

6e8t0xobdnmerpraecktu1bge1kmo1cs.oss-cn-shenzhen.aliyuncs.com (云服务)

IP:

123.57.150.145

39.105.128.11

47.93.247.53

123.56.0.10

39.105.138.249

182.92.111.169

关于红雨滴云沙箱

红雨滴云沙箱是威胁情报中心红雨滴团队基于多年的APT高级攻防对抗经验、安全大数据、威胁情报等能力,使用软、硬件虚拟化技术开发实现的真正的“上帝模式”高对抗沙箱,协助奇安信威胁情报中心及相关安服和客户发现了多个在野0day漏洞攻击、nday漏洞攻击,和无数计的APT攻击线索及样本,是威胁情报数据产出的重要基石。

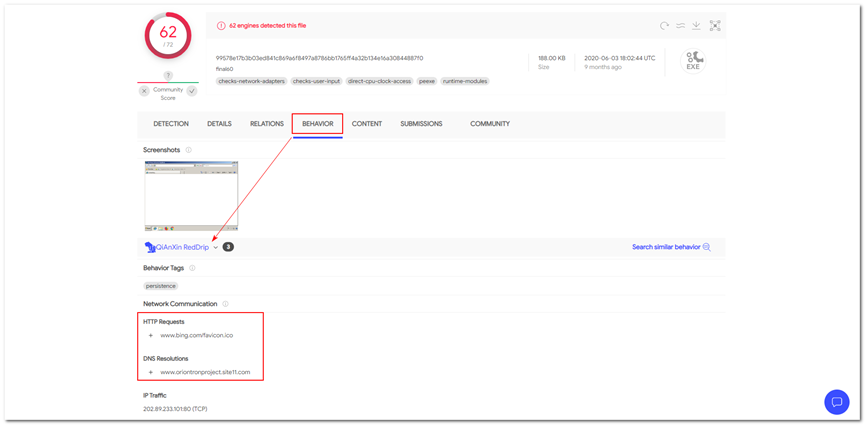

威胁情报中心红雨滴云沙箱在两年多以前即被威胁分析厂商VirusTotal集成:https://blog.virustotal.com/2020/02/virustotal-multisandbox-qianxin-reddrip.html

红雨滴云沙箱已集成VirusTotal

并且,红雨滴云沙箱也是VirusTotal中对恶意样本行为检出率最高的沙箱产品之一,部分高危样本可以通过点击BEHAVIOR选项卡查看到VirusTotal-红雨滴云沙箱的分析报告[1]。

VirusTotal样本动态分析结果中集成的红雨滴云沙箱分析结果

参考链接

[1].https://www.virustotal.com/gui/file/99578e17b3b03ed841c869a6f8497a8786bb1765ff4a32b134e16a30844887f0/behavior/QiAnXin%20RedDrip

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。