图:ARMY SOS / FACEBOOK

前情回顾·战场网络威胁态势

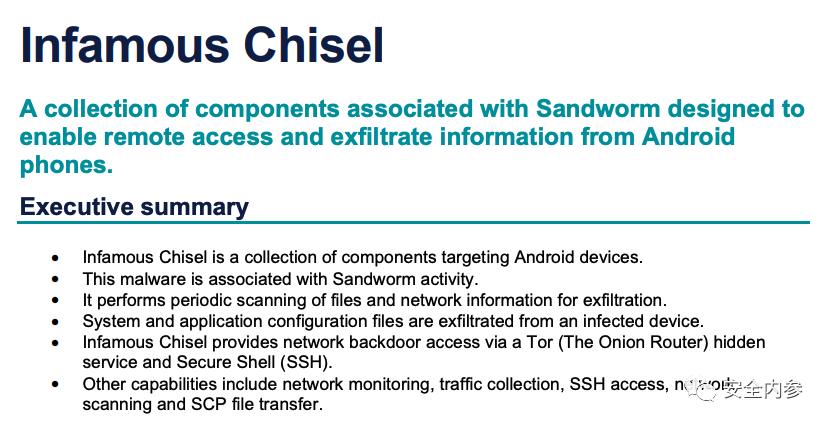

安全内参9月1日消息,西方国家情报和网络安全机构昨天发布报告,重点介绍了俄罗斯军事情报部门正在使用的一套针对乌克兰武装部队安卓设备的黑客工具。

该报告由英国国家网络安全中心与美国、加拿大、澳大利亚和新西兰等五眼情报联盟成员国的情报和网络安全机构联合发布。报告将这种恶意软件命名为“Inknown Chisel”(译为恶名凿子)。

报告详细介绍了俄罗斯军情总局(GRU)如何利用这种恶意软件,未经授权访问被入侵的设备,扫描文件、监控流量,并定期窃取敏感信息。

报告称,“恶名凿子是一套组件,可以通过Tor网络持久访问被感染的安卓设备,定期整理、上传被入侵设备里的受害者信息。”该恶意软件使用了互联网流量匿名化技术。

本月早些时候,乌克兰安全局(SBU)首次公开披露俄罗斯军情总局的黑客活动。当时,该机构宣布,俄罗斯当局控制的黑客试图入侵乌克兰战场管理系统,这一企图已被挫败。

根据乌克兰安全局的说法,这次恶意活动由黑客组织沙虫(Sandworm)发起,针对乌军用于规划和执行作战任务的安卓平板电脑,意在获取对其他连接设备的访问权限。

样本复杂度不高,但也有新颖之处

昨天发布的新报告指出,构成这种恶意软件的组件“复杂性不高,属于较低到中等程度。开发时,似乎并没有考虑躲避防御或掩盖恶意活动”。

根据英国国家网络安全中心的说法,它们缺乏“基本的混淆或隐蔽技术,无法掩盖活动”。当然,制造这款恶意软件的黑客或许觉得没有必要采用这些技术,因为许多安卓设备缺少基于主机的检测系统。

报告指出,这款恶意软件有两种新技术。第一种技术用恶意版本替换合法netd系统二进制文件,实现持久入侵。第二种技术“配置并执行Tor”让黑客获取设备的远程访问权限,并采用“隐藏服务将流量转发到修改后的Dropbear二进制文件,实现SSH连接。”Dropbear是用于SSH服务器的正规开源Unix软件,负责加密网络流量。

报告称:“为了完成上述篡改工作,这些技术需要黑客掌握相当水平的C++知识,还要非常了解Linux认证和引导机制。”

通过联合披露支持乌克兰加强网络防御

沙虫组织曾在2015年对乌克兰电网发动攻击。此外,他们针对乌克兰制造了NotPetya恶意软件,该软件后来失控蔓延,带来了灾难性后果。此前,NotPetya被归因于俄罗斯军情总局的特殊技术主要中心(GTsST)。

英国国家网络安全中心运营总监Paul Chichester表示:“曝光这起针对乌克兰军事目标的恶意活动,可以体现俄乌战争如何在网络空间中持续发展。”

“我们的新报告分享了专家对这种新恶意软件运作方式的分析结果,这是我们与盟友合作支持乌克兰加强防御工作的最新例证。英国致力于揭露俄罗斯的网络侵略行为,我们将继续这样做。”

报告警告称,恶意软件组件尽管缺乏隐蔽功能,其所能收集的信息依然“构成严重威胁”。

参考资料:https://therecord.media/ukraine-battlefield-tablets-malware-sandworm-gru-five-eyes-report

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。