本周一,Security Joes安全研究人员报告称发现黑客正在利用两个已公开的MinIO对象存储系统漏洞入侵云平台和企业网络执行任意代码,窃取私密信息甚至接管服务器,且不会被传统的基于签名的安全检测机制发现!

MinIO是一种开源高性能(非本机)对象存储系统服务,提供与Amazon S3的兼容性,并能够存储大小高达50TB的非结构化数据、日志、备份和容器映像。

由于MinIO的高性能和多功能(特别是对于大规模AI/ML和数据湖应用程序),使其对初创公司和大型企业都颇具吸引力,是当下流行的、经济高效的非本机对象存储系统平台。

Security Joes事件响应人员发现,黑客攻击中利用的两个漏洞(统称Evil MinIO漏洞)分别是CVE-2023-28432(CVSS评分7.5)和CVE-2023-28434(CVSS评分8.8),这两个高严重性漏洞影响2023-03-20发布的T20-16-18Z之前的所有MinIO版本。

虽然这两个漏洞已由供应商于2023年3月3日披露并修复,但其漏洞利用代码已被发布到Github。

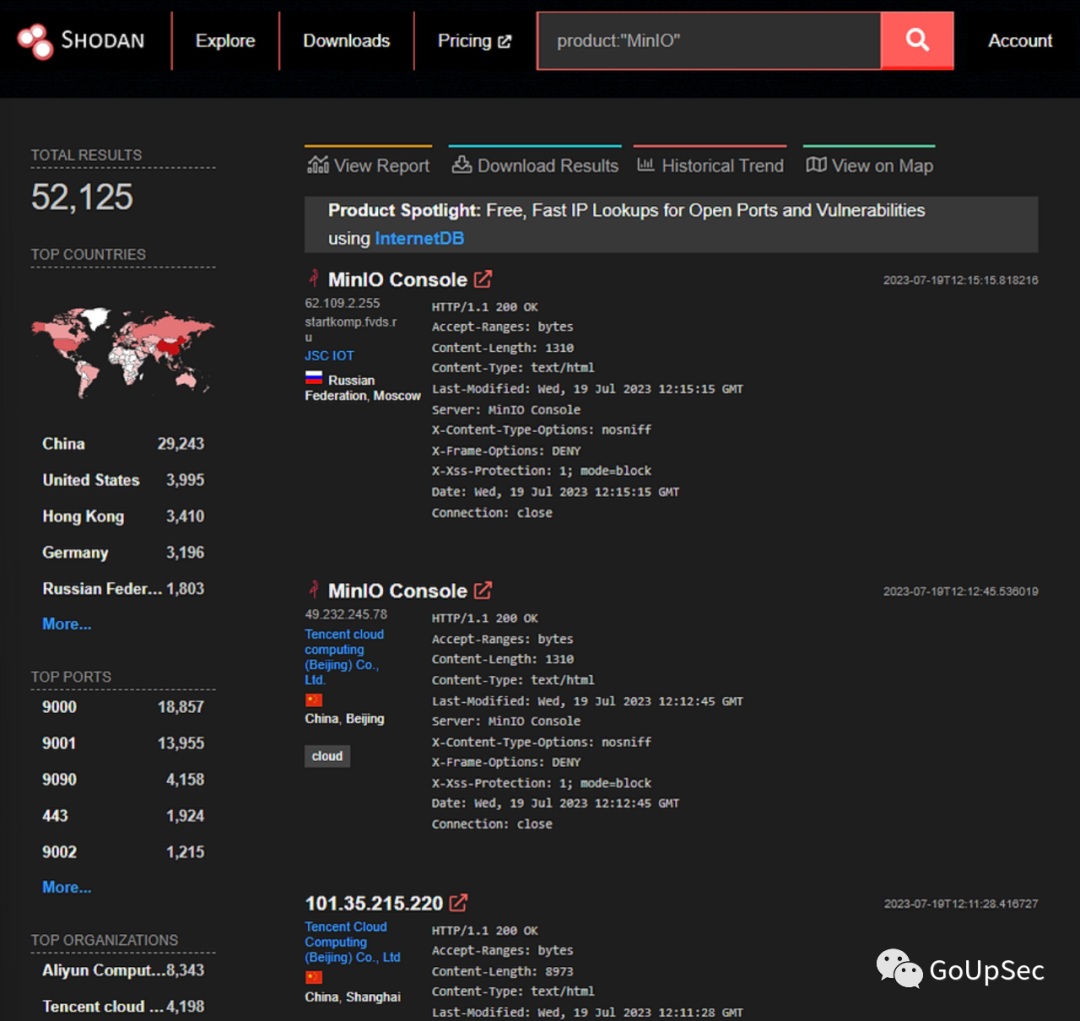

Security Joes警告称,(通过Shodan搜索)公共互联网上暴露了52125个MinIO实例,其中约62%都运行着存在攻击漏洞的软件版本。中国是Evil MinIO漏洞的重灾区,有多达29243个实例暴露(包括8343个阿里云实例和4198个腾讯云实例):

安全专家呼吁全球云系统管理员迅速采取行动,尽快部署可用的安全更新,以保护其资产免受MinIO漏洞攻击者的侵害。

“Evil MinIO”攻击

在一次事件响应过程中,Security Joes分析师发现攻击者试图安装代码中添加了远程访问后门的MinIO恶意版本(名为Evil MinIO),该版本可在GitHub上找到。

攻击者将CVE-2023-28432信息泄露和CVE-2023-28434漏洞关联起来,用MinIO恶意版本替换原来MinIO软件。

此次攻击事件中,攻击者首先使用社会工程手段欺骗DevOPS工程师将MinIO降级到受漏洞影响的早期版本。然后,黑客利用CVE-2023-28432远程访问服务器的环境变量,包括MINIO_SECRET_KEY和MINIO_ROOT_PASSWORD变量。(这个漏洞利用了MinIO依赖环境变量来配置管理员凭据。换句话说,攻击者通过一个请求就可以检索易受攻击实例的管理员账号)

这些管理账号允许黑客使用MinIO客户端访问MinIO管理控制台。使用此客户端,攻击者将软件更新URL修改为他们控制的URL,以推送恶意更新(MinIO的恶意版本)。

接下来,攻击者还会通过漏洞利用链使用CVE-2023-28434漏洞将合法的.go源代码文件替换为被篡改的文件。

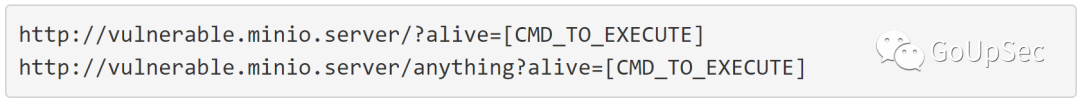

恶意(更新)的MinIO与合法版本的功能相同,但添加了后门代码,允许通过以下URL(图1)远程执行命令(图2)到受感染的服务器:

图1

图2:远程执行命令的函数

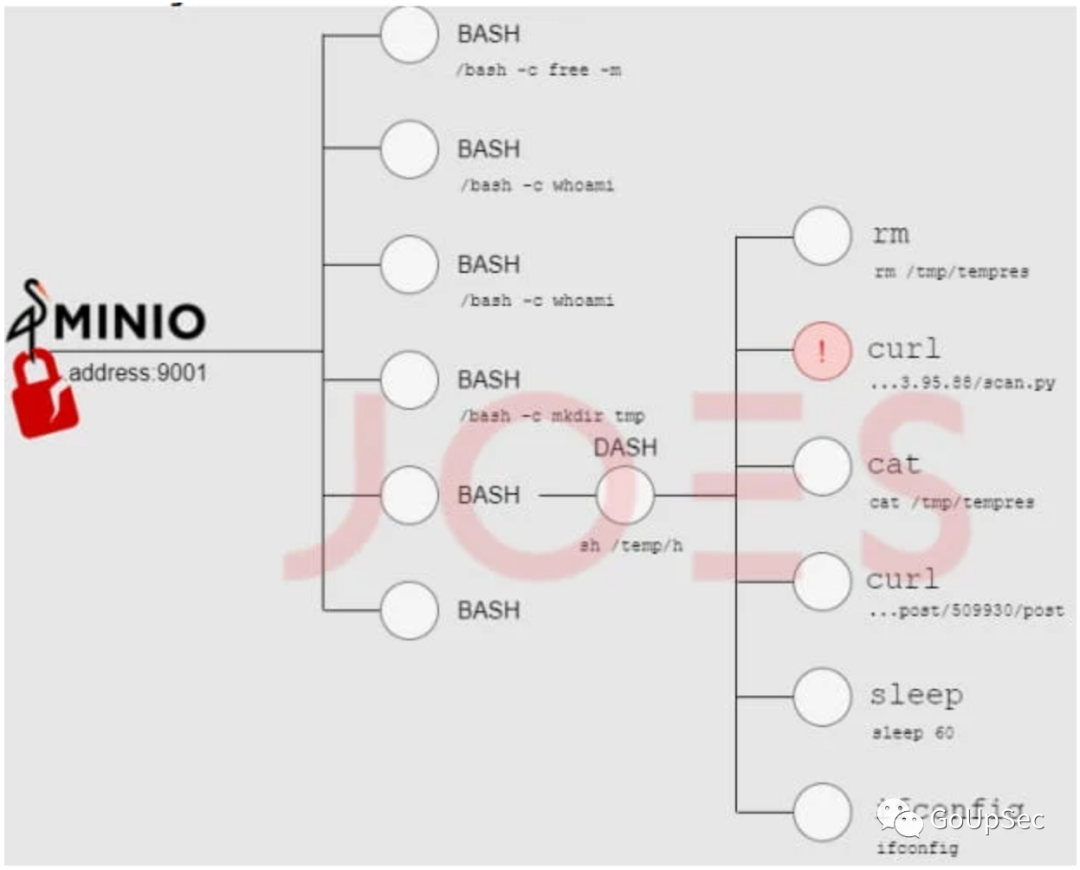

在Security Joes监测到的事件中,分析人员看到攻击者使用此后门运行Bash命令并下载Python脚本(下图)。

图3:在被入侵端点中检测到的活动

被入侵端点扮演内置后门的角色,使未经授权的个人能够在运行应用程序的主机上执行命令。”

“值得注意的是,攻击者所执行的命令继承了启动应用程序的用户的系统权限。在本次网络攻击事件中,DevOps工程师由于安全实践不足,使用root权限启动了应用程序。”研究人员补充道。

Security Joes报告称,尽管该工具一个月前就已发布,但Virus Total扫描平台上的引擎并未检测到Evil MinIO中的后门。

图4:MinIO恶意版本(EvilMinIO)中的后门功能

后继攻击阶段活动

成功入侵对象存储系统后,攻击者会与命令和控制(C2)服务器建立通信通道,从该服务器获取后继攻击阶段所需的额外有效负载。

这些有效负载在Linux系统中通过“curl”或“wget”下载,在Windows系统中通过“winhttpjs.bat”或“bitsadmin”下载,包含以下内容:

系统分析脚本:收集系统信息,例如用户详细信息、内存、cronjobs和磁盘使用情况。

网络侦察脚本:识别可访问的网络接口、主机和端口。

Windows帐户创建脚本:在受感染的系统上创建名为“support”或“servicemanager”的用户帐户。

PING扫描脚本:使用asyncio Python模块识别受感染网络中的可访问资产。

类似China Chopper的webshell:一种单行webshell,与China Chopper具有相似之处。

Security Joes还在报告中公布了MinIO漏洞的入侵指标和Yara规则(链接在文末)。

总结:非本机对象存储是一把双刃剑

虽然非本机对象存储解决方案提供了灵活性、可扩展性和不受供应商锁定等引人注目的优势,但它们也带来了一系列安全挑战。当此类解决方案从不太可靠的来源获取或集成到复杂的多云环境中时,这些风险就会放大。因此,努力践行安全最佳实践对于积极采用此类技术的企业来说尤为重要。

参考链接:

https://www.securityjoes.com/post/new-attack-vector-in-the-cloud-attackers-caught-exploiting-object-storage-services

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。