前情回顾·全球安全漏洞态势

安全内参9月27日消息,谷歌为近期热议的libwebp漏洞申请了独立漏洞编号CVE-2023-5129,终结了安全社区的混乱讨论。

该漏洞此前曾被攻击者利用发动零日攻击,并在两周前开始披露和修复。

9月6日,苹果安全工程与架构团队与加拿大研究机构公民实验室共同向谷歌报告。公民实验室安全长期监测并披露那些被滥用于发动针对性间谍软件攻击的零日漏洞。

9月11日,谷歌在首次披露时,将这个漏洞归属为Chrome浏览器漏洞(CVE-2023-4863),没有将漏洞归咎于负责WebP格式图像编解码的libwebp开源库。

谷歌错误地将漏洞标记为Chrome缺陷,导致网络安全社区一片混乱。人们开始质疑,为何谷歌将漏洞归类为Chrome问题,而不是识别为libwebp漏洞。

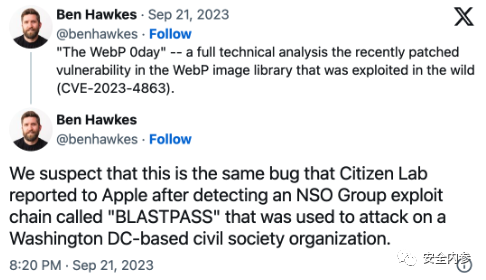

安全咨询公司Isosceles创始人、曾领导谷歌Project Zero团队的Ben Hawkes还将CVE-2023-4863与苹果于9月7日修复的CVE-2023-41064漏洞联系在一起。后者被滥用于发动零点击iMessage攻击链(称为BLASTPASS),感染已完全修补的iPhone,并安装NSO集团开发的“飞马”商业间谍软件。

新的“满分”严重漏洞

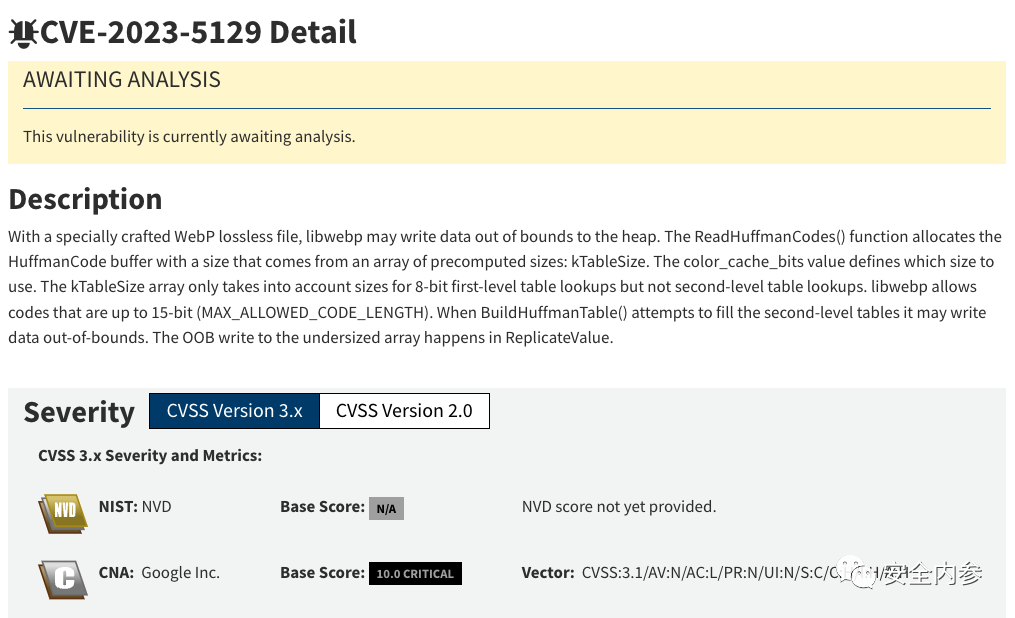

现在,这个漏洞已经分配了新的漏洞编号CVE-2023-5129,并被标记为libwebp的严重漏洞,威胁等级达到最高的满分10分。这一变化对于使用libwebp开源库的其他软件具有重大意义。

漏洞被正式认定为libwebp缺陷,它涉及WebP中的堆缓冲区溢出,影响116.0.5845.187之前的Chrome版本。

这个漏洞位于libwebp用于无损压缩的哈夫曼编码算法内。它使攻击者能够使用恶意构建的HTML页面执行越界内存写入。

这种类型的漏洞利用可能会导致崩溃、任意代码执行、未经授权访问敏感信息等严重后果。

将CVE-2023-5129重新分类为libwebp漏洞非常重要。因为最初,业界未能发现该漏洞对许多使用libwebp的项目构成潜在安全威胁。这些项目包括1Password、Signal、Safari、火狐、Microsoft Edge、Opera和原生安卓网络浏览器等。

修订后的威胁等级说明,上述软件必须尽快处理这一安全漏洞(CVE-2023-5129),确保用户数据安全。

参考资料:https://www.bleepingcomputer.com/news/security/google-assigns-new-maximum-rated-cve-to-libwebp-bug-exploited-in-attacks/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。