一、引子

有个朋友公司出了个案例,在业务场景中把人脸识别作为最后的用户认证手段,刷脸后,可以解绑手机号,变更支付密码。然后在刷脸厂商低版本的SDK中存在绕过的风险,还不是deepfake那种以假乱真的换脸,人工识别一眼假的在人脸上加了另一个人脸的图片,就堂而皇之的绕过。因此,用户的手机号被换掉,支付密码被改掉,通过虚拟商品购买完成了对假冒用户的套现。追溯大概攻击了2天,涉及1个用户,抓到了两个始作俑者,伤害不大,侮辱性极强。

另外有个朋友,经常遇到业务层的DDOS攻击,垃圾注册,机器人爬取,非法API访问,对象非法上传占用存储和网络资源等,如何识别和验证恶意流量,实现业务层的防护,不是应用层攻击waf可以实现的防御,也不是关于用户业务信用评价的后风险评估模型可以处理,需要在应用层安全与业务风险处置之间增加业务安全的策略控制能力。

还有个朋友,在实施了零信任完善了运营环节的安全管控之后,面对一些新的挑战,复杂的业务场景中,虽然大部分实现了统一身份管理和单点认证,但涉及到采购系统以及创新业务持续迭代后的业务整合,仍存在独立账号体系身份管理和认证体系,在生态体系内,外协单位在终端、网络、人员不可控下的账号接入运营系统游离于零信任管控体系之外,在实现实体人的身份和账号的生命周期管理整合,以实现以人为维度的全面行为监控和审计环节,存在断点与缺失。

朋友比较多,案例也比较丰富,也是我一直在琢磨的领域,在信息化时代的身份和访问控制在数字化时代面对什么挑战,该如何创新,值得探讨一番。

二、故事

我2005年进入安全行业,应该是从身份开始的,我安全的第一站天威诚信,是CA领域的翘楚,PKI/CA作为密钥应用的第一代集大成者,在安全预防能力领域占据重要地位,而数字证书天生就与身份、认证、访问控制密不可分,也是在当时,就在内心埋下了个人身份服务的种子。PKI时至今日依然活跃在诸多领域,无论是云原生的SPIRE,还是通信领域的5G-DHAKA,还是原宇宙、WEB3、区块链,都少不了PKI体系的身影。

2008年在CMCA(中国移动CA中心)开始在CA的基础上构建身份服务的体系,2009-2013,陆续4年的时间,基于个人数字证书的分离卡验证方案,为广东移动打造了手机通宝服务,核心理念就是围绕着用户的数字身份实现O2O场景的实体经济电子化服务,形成沟通用户、线下商户的平台经济能力。广东移动陆续在该项目系统上投资了一个多亿,与羊城通,深圳通,等达成了电子钱包和线上支付的业务合作,这也是广东移动在手机支付的突围之战。在智能手机普及之前,如何实现移动支付以及实现手机为中心的数字商业生态,广东移动确实走在了时代的前列,而以手机号码为标识,通过建立以数字证书为核心的数字身份,以RFID无线智能卡为载体,通过商户智能无线POS终端,实现O2O场景的电子支付,会员权益,实现如今微信、支付宝支付码为核心的O2O数字商业模式,也确实是一个创举。只可惜,事情以失败告终。当然反思的维度可以很多维,例如,移动体制的掣肘,开发与运营外包的模式障碍,分离卡与POS部署硬件成本的不可持续,甚至身份服务业务不像支付业务那样核心,商业模式存疑。我们的重心不是讨论业务本身的得失,而是关注身份作为一种服务和业务,相关尝试的过程对我们有什么启发。这个模式也不是凭空出现的,源自于中国移动在移动梦网领域(短信)业务成功中,卓望公司承担的关键能力MISC平台的延续,叫做认证鉴权平台,认证是确认身份,鉴权是确定权益,在短信业务中是订购的业务权益的确认,在身份业务中是对支付、会员权益的确认,应用了PKI体系的签名,验签等一系列的功能。

2010年关注欧洲的eID方案,也曾向公司建议内部讨论eID身份服务的可行性,2012年左右公安部三所推动eID时,也探讨过中国移动SIM内置eID的解决方案,只不过被硬件实时在线的国家密码管理局合规探讨中被否决,当公安部三所的eID运营商在2016年回头希望和中国移动合作,实现SIM卡内置时,向李正茂副总裁汇报时,却恰好错过了4G时代的大规模SIM卡替换而不了了之。

2017年,在国家邮政局寄递实名制解决方案中,如何实现用户实名制的验证,我同样提出了基于数字证书的方案,彼时智能手机已经普及,已经可以数字签名二维码化,快递员可以通过手持终端实现数字签名的扫码验证。当时也希望可以联合国家邮政局,开展数字身份服务,只不过国家邮政局志不在此,虽然方案相对于POS机通过云SAM刷二代身份证或拍摄身份证的方案解决了隐私和安全性的问题,得到综治办9部委的认可,但国家邮政局依然把客户端的方案交给了福建邮政局相关的公司实现,只给了CMCA系统后台的项目。因此方案本身相当于折戟沉沙。

在中心化数字身份服务的诸次尝试中,始终寄希望于依赖的第三方,具有权威的机构承担起数字身份服务的构建,但落花有意,流水无情,始终不得其门而入。当区块链兴起时,仿佛看到了曙光,去中心化的机制,对密码体系的第二种一体化方案,相对于PKI,不仅做了密钥的管理(钱包),而且关注密钥的应用的体系化(区块链与智能合约),如果身份掌握在用户自己手里,解决隐私的同时,实现了个人信息权利的最大化实现,完美。但终究是幼稚了,每一个公有链都有中心化的控制,都想做平台,自己搭台,邀人唱戏,可惜,最终平台纷起,应用了了。

花了这么多时间,回忆陈年往事,是不是因为老了,进入怀旧的模式?

三、需求

2015年,《哈佛商业评论》发表了一篇文章,关于用户的数字旅程,在数字经济中,用户在业务过程中的与业务和系统的连接和交互看作一段旅程,如何实现对用户体验的优化,实现对业务价值的最大化,可以从这个维度,拆解细分。

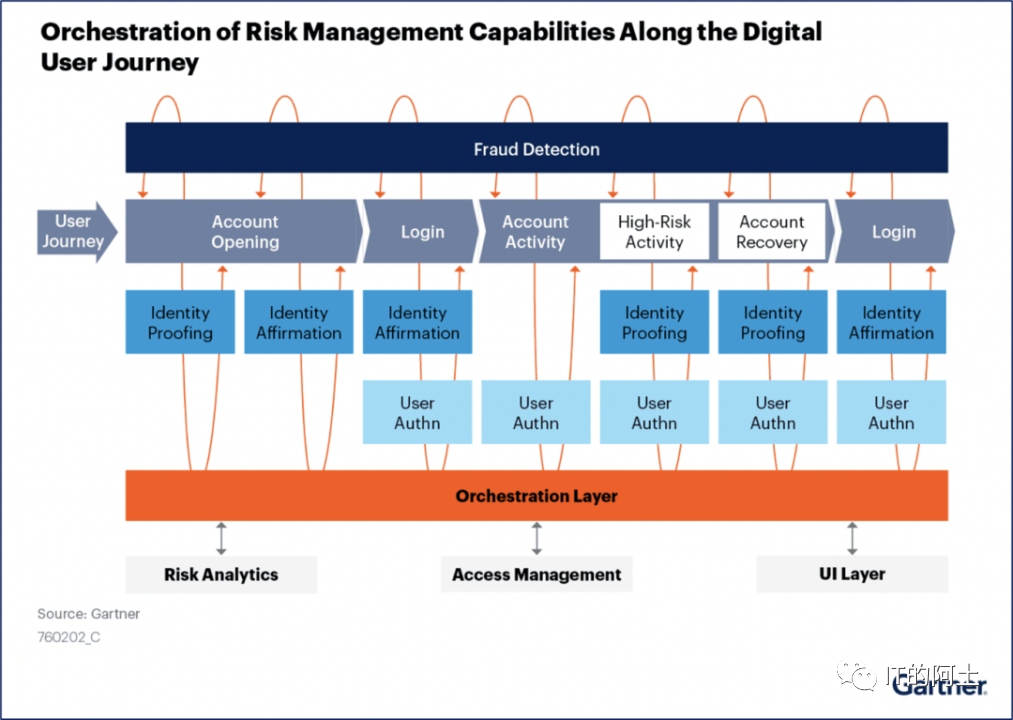

2022年Gartner的一篇报告,提出了用户数字旅程中认证,鉴权,以及风险的管理和控制,一个用户旅程身份与风险管理编排的概念,对业务安全给出了清晰的阐述。

在安全领域谈身份安全,很多时候是从企业安全管理的范畴谈身份安全,也就是员工的身份问题,当然,谈到客户身份管理就加上了个customer(CIAM),我们在故事章节谈到的也是这个领域,由于实人的未知性,设备与环境的未知性,我们其实在用户注册这个环节就面对相对于企业安全而言更大的安全障碍。互联网早期有个著名的图片,怎么知道对面终端面前是个人而不是一条狗,其实,现在更担心的可能是机器人,或者是被操纵的傀儡。

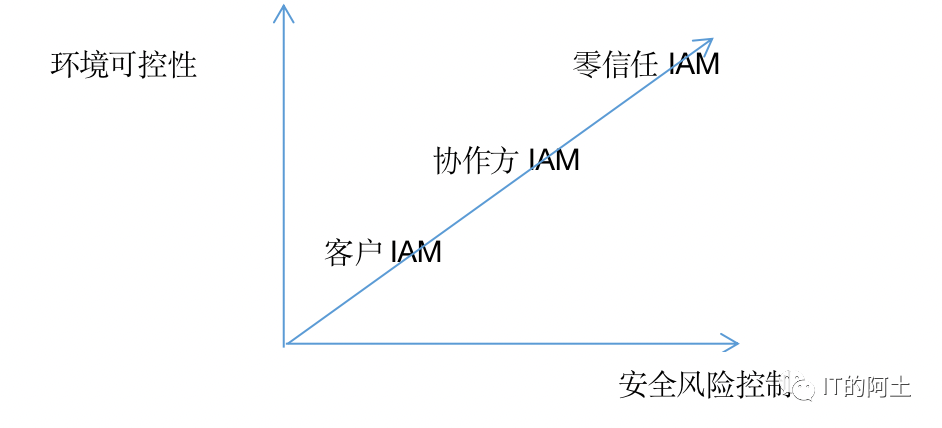

信息化时代传统企业安全领域的身份管理(IAM)管理的是受控网络,终端,实体基础上的账号生命周期以及认证和授权,而数字化时代,远程办公的兴起,业务互联网化的运营机制,员工的网络,终端,实体不再受控,IAM的结果可信受到威胁,诞生了零信任的概念。零信任容易受到字面意思的连累,延伸到对人不信任的联想,因此,在企业内部跨部门沟通和向上汇报时,容易引起误会,所以在非安全领域专业认识沟通的场景中,不但没有减少反而增加了沟通障碍,尽量少用为妙。零信任是需要解决在网络,终端,实体不受控制和约束的情境下,如何实现访问资源的安全可控。所以,重建网络,终端,实体受控的机制是零信任解决方案的核心。

相对于员工,通过终端的管控机制,可以实现网络,终端,实体的受控机制,CIAM实现零信任比较艰难,用户的网络,终端,实体,难以通过管控机制实现受控,这不仅影响到客户层面,在生态层面,也就是我们说的第三个案例,协作方员工存在同样的问题。如果说我们习惯了CIAM不具备零信任,协作方员工涉及到与员工访问同样的运营系统,零信任方案不能覆盖的话,就存在比较大的漏洞。

花比较多的笔墨探讨协作方的员工生命周期管理以及客户的身份生命周期管理,主要在于员工的身份生命周期虽然没有专门提及,但在企业内部员工身份的生命周期是一种默认受控管理状态,而协作方员工与客户缺少了默认流程需要显性管理,从这个角度上来说,企业的身份管理也需要建立身份和账号的映射关系,显性管理实人身份实现统一。

并没在身份管理的账号,认证,鉴权,访问控制,审计层面耗费更多的笔墨,是因为这是IAM方案中涉及比较多的内容,不再赘述,其中需要稍微提及的是审计除了关注登录,授权外,需要关注实人身份关联的多账号行为审计的贯穿,实现溯源,这是数据安全非常重要的运营能力之一,在出现数据安全事件时,可以快速排查员工的涉案风险。

另外,就是关于认证环节的生物识别认证,美国的社会安全码是把标识作为认证的先行者,类似于我们通过身份证号码识别客户的身份,这个问题毋庸赘述,问题极多,也是早期美国数据泄漏和用户欺诈的重灾区,当然,韩国也犯过类似的错误,导致全国的身份标识需要替换。中国作为后来者,基本上吸取了相应的教训。但现在看,人脸识别,有可能造成生物识别的灾难。

生物识别分为终端识别和远程识别,Iphone的人脸识别不存在风险,特征存储在安全芯片内,不通过网络传输和交互,安全性可以保障。远程人脸识别,特征存储在网络端,风险极高,一种诡辩是特征提取和验证算法可以更新,即使特征泄漏了,只需要更换算法就可以,问题是,在根本不知道特征泄漏或特征被破解的情况下,就是生态灾难,就像我们说的案例一。我向来的观点是基于密码算法的认证体系和终端的生物识别,才是安全的认证模式。

因此,需要解决的问题如下:

1、多供应商的协作与整合问题:实人身份与多账号体系,多认证能力,多授权通道的基础上,建立以实人为中心的属性,账号,行为的统一审计和追踪溯源机制。

2、协作方员工在非受控环境下的零信任问题:实人生命周期与账号在网络,终端环境不受控的情况下,接入运营管理系统的认证,授权,审计能力。

3、复杂环境中身份风险的识别和控制问题:网络,终端,账号不受控的客户身份管理(CIAM)和协作方员工身份管理场景中,身份欺诈,业务攻击的识别,预警和拦截控制机制。

四、创新

身份编排作为一个热点,是解决第二个需求的一种方案,协作方员工的身份管理是在零信任现有解决方案缺失的前提下如何实现与员工在零信任方案同等的安全保障,客户身份管理需要解决的是流量识别基础上的业务安全风险控制。

业务安全不是单纯的通过图形验证码实现人机交互的真人验证,也不是单纯的通过IP,地理位置等网络情报,手机号码,终端识别码的终端情报来提升终端环境安全的识别能力,也不是类似于金融风控的用户特征控制业务风险,同时,也不是像想象中的需要深入了解业务,关注业务特征行为的定制化业务安全控制措施,而是对注册,登录,交易等关键环节,共性特征的行为结合网络终端环境的流量机器学习建模基础上的综合方案,实现身份管理的审计能力。

虽然协作方员工身份管理与客户身份管理存在区别,但从本质上而言,协作方员工的身份管理与客户身份管理面对的困境都是在环境控制缺失的前提下实现假冒身份的行为识别,预警,拦截和控制,只不过控制的范围和级别有所差异而已,可以借鉴业务安全的思路,使用相关技术解决协作方身份管理的问题。

五、远景

心中始终有着一个梦,就是独立的身份服务,国外有okta等服务,但在关于用户身份实人层面,属性和数据管理层面,以及整合零信任的能力层面,仍是停留在账号管理的领域,不是一个全面的身份管理方案。google,微软,Facebook,国内的腾讯,阿里,也有平台级的身份管理方案,不是独立的第三方,存在利益冲突,依然不是最佳选择。有没有更好的真正的第三方身份服务诞生,不可预测,但是期望。(刘志诚)

声明:本文来自IT的阿土,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。