当地时间周四(10月12日),美国国家安全局 (NSA) 发布了专为OT(运营技术)环境设计的入侵检测签名和分析存储库,为网络安全领域做出了重大贡献。该资源被称为“Elitewolf”,可以帮助关键基础设施、国防工业基础和国家安全系统的防御者识别和检测其OT环境中潜在的恶意网络活动。

Elitewolf现已在NSA的GitHub页面上提供,致力于帮助组织加强OT领域的安全措施。美国NSA和其下属的网络安全机构负责人Rob Joyce分别在社交媒体平台上发布了这一消息,足见这项工作的重要性。

据其GitHub页面上的“nsacyber”称,此举出台之际,对手和不良行为者已经表现出他们持续愿意通过利用可通过互联网访问的易受攻击的OT资产对关键基础设施进行恶意网络活动。由于对手能力和活动的增加、对美国国家安全和生活方式的重要性以及运营技术系统的脆弱性,民用基础设施成为试图损害美国利益或对美国侵略进行报复的外国势力有吸引力的目标。

此外,强烈建议ICS/SCADA/OT(工业控制系统/监控和数据采集)关键基础设施所有者和运营商实施持续且警惕的系统监控计划。

美国国家安全局认为,民用基础设施已成为外国势力试图损害美国利益的有吸引力的目标。它补充说:“由于对手能力的增强、OT系统的脆弱性以及潜在的影响范围,NSA建议OT关键基础设施所有者和运营商实施ELITEWOLF作为持续和警惕的系统监控计划的一部分。”

根据GitHub页面,Elitewolf存储库包含各种ICS/SCADA/OT重点签名和分析。“最终目标是使关键基础设施防御者、入侵分析师和其他人员能够实施持续且警惕的系统监控。”

该机构确实警告说,这些“签名/分析不一定是恶意活动。他们需要进行后续分析才能真正确定此活动是否是恶意的。”

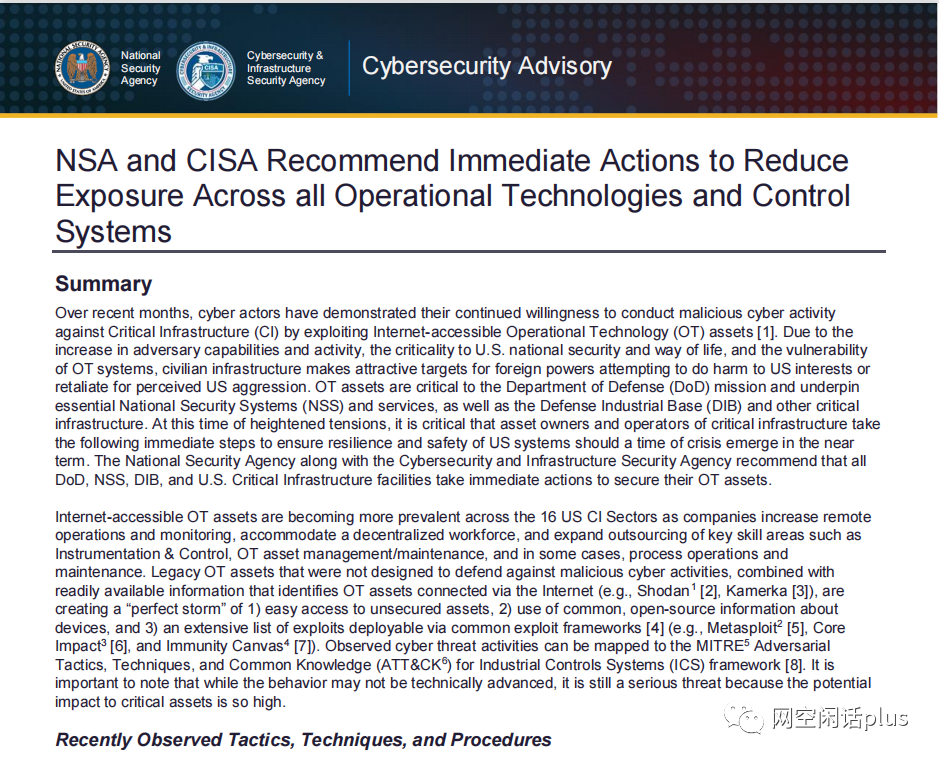

NSA宣布发布Elitewolf存储库是对网络安全和基础设施安全局 (CISA)与NSA于2020年7月份联合发布的咨询的直接回应。该咨询强调了可通过互联网访问的OT资产在 16个关键基础设施部门中日益普及。这一激增主要归因于越来越多地采用远程操作和监控、支持分散劳动力的需要以及关键技能领域、OT资产管理和维护以及在某些情况下这些领域内的流程操作和维护的不断扩大的外包。

该报告进一步强调,传统的OT资产最初设计时没有针对恶意网络活动的强大防御能力,这使得情况变得更加复杂。通过Shodan和Kamerka等工具轻松识别连接到互联网的OT资产的信息的可访问性加剧了这种情况,从而产生了一场可比作“完美风暴”的令人担忧的融合。

这种融合结合了对不安全资产的轻松访问、常用开源设备信息的利用,以及可通过Metasploit、Core Impact和Immunity Canvas等广泛使用的漏洞利用框架访问的广泛可部署漏洞利用库。

此外,观察到的网络威胁活动可以映射到工业控制系统(ICS)框架的MITRE对抗策略、技术和常识(ATT&CK)。它补充说:“值得注意的是,虽然这种行为在技术上可能并不先进,但它仍然是一个严重的威胁,因为对关键资产的潜在影响是如此之大。”

本周早些时候,美国网络安全和基础设施安全局(CISA)、联邦调查局(FBI)、国家安全局和美国财政部发布了针对OT供应商和关键基础设施的高级领导和运营人员的新指南。该指南将有助于更好地管理OT产品中使用开源软件(OSS)带来的风险,并提高利用可用资源的弹性。

参考资源

1、https://industrialcyber.co/critical-infrastructure/nsa-unveils-elitewolf-repository-of-intrusion-detection-signatures-and-analytics-for-ot-environments/

2、https://github.com/nsacyber/elitewolf

3、https://twitter.com/NSACyber/status/1712536539283038403

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。