以色列和哈马斯之间持续的冲突也延伸到了数字领域。黑客的参与凸显了21世纪战争性质的演变,传统的军事行动得到了复杂的网络战术的补充,国家支持、黑客活动和独立行为者之间的界限变得模糊。到目前为止,已经观察到数字领域的各种网络活动,包括DDoS攻击、信息战和黑客行动主义活动。随着冲突的继续,预计未来可能出现擦除器或勒索软件恶意软件攻击。

10月8日,Cyber Av3ngers组织通过地下渠道宣布以色列Dorad私人发电厂遭受重大黑客攻击。该组织分享了涉嫌黑客攻击的照片,其徽标上有巴勒斯坦国旗颜色和政治信息,推断此次黑客攻击是在支持。这一声明与另一项声明同时宣布,该声明涉及针对Dorad网站进行DoS攻击,以增加黑客攻击的可信度:攻击者还提供了DDoS成功的证据。卡巴斯基分析了Cyber Av3ngers发布的数据,发现它源自另一个名为Moses Staff的黑客组织的较早泄露的数据。卡巴断言此前Cyber Av3ngers黑客关于Dorad电厂的攻击是虚拟信息。

据称,Moses Staff是一个伊朗黑客组织,于2021年9月首次在地下论坛上被发现。他们的主要活动是通过窃取和发布敏感数据来损害以色列公司。该组织还针对意大利、印度、德国、智利、土耳其、阿联酋和美国等其他国家的组织。值得一提的是,没有发现任何证据将Cyber Av3ngers组织与Moses Staff行为者联系起来。

Cyber Av3ngers简介

有一个名称相似的组织,称为“Cyber Avengers”,该威胁行为者至少自2020年以来一直活跃。几乎没有证据将Cyber Avengers与Cyber Aveng3rs或Cyber Av3ngers连接起来。然而,随着当前的地缘政治冲突,他们开始吸引公众对其活动的关注并表示对这一事业的支持。他们主要针对以色列组织,其中大部分目标是负责运营该国关键基础设施的组织。2020年,网络复仇者声称对停电和铁路基础设施黑客攻击负责。同年晚些时候,相应电力公司的副总裁发表声明 称 ,停电不是由网络攻击引起的,而是“技术故障”。

2023年9月15日,在Telegram Messenger上创建了一个新频道,账号为@CyberAveng3rs。该频道首先发布的消息将其所有者与“网络复仇者”过去进行的活动联系起来,然后添加有关他们针对以色列关键基础设施(包括电力和供水系统)的想法的信息。该频道的最新帖子是关于安全指南的,该指南是为基础设施安全而准备的,由以色列政府发布。网络复仇者组织将指导方针发送给了目标列表,以示嘲讽。该名单包含八家公司,其中第八家尚未更新。

Cyber Av3ngers文件分析

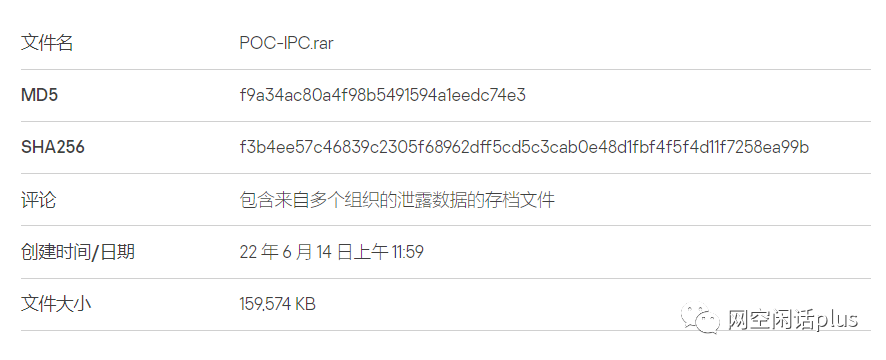

原始链接无法再提供2022年的原始Moses Staff泄露文件。然而,这些文件仍然可以在其他地下渠道找到。

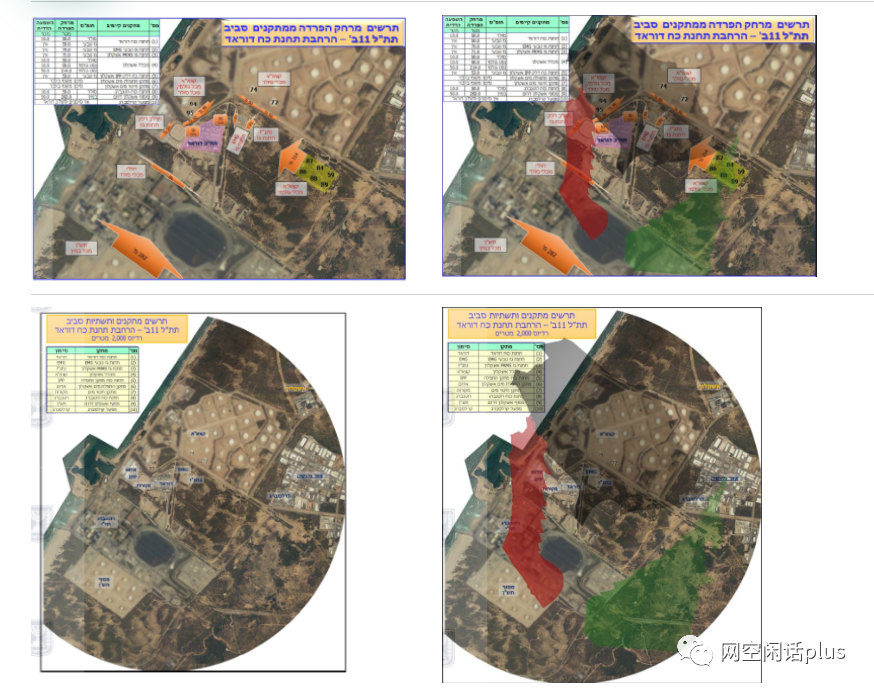

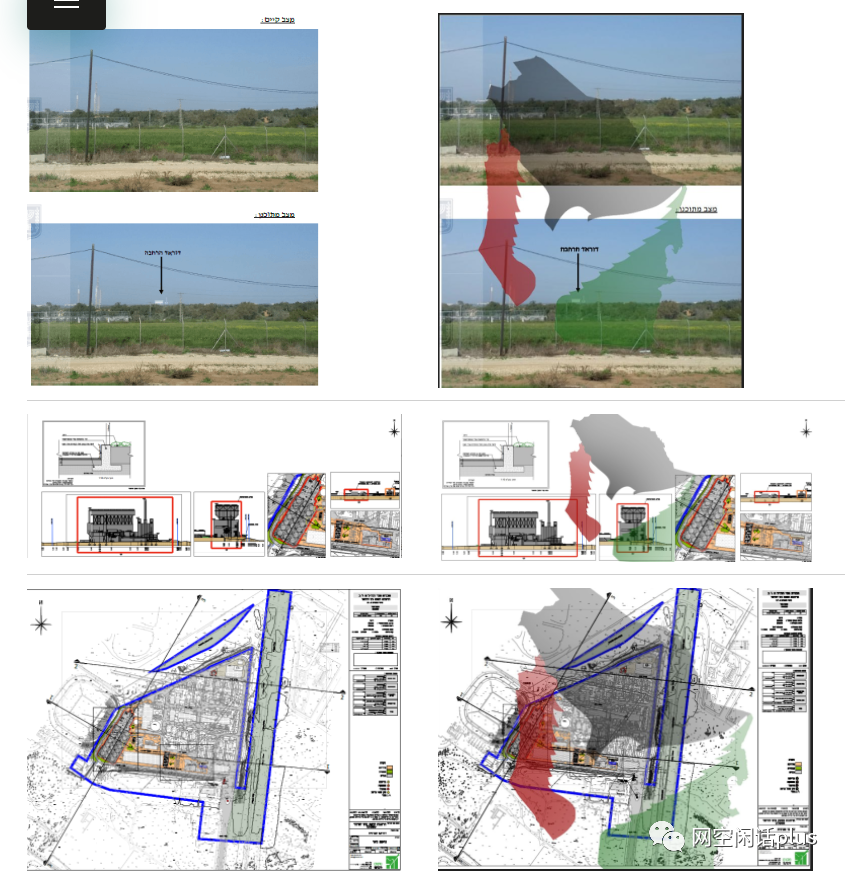

该档案由MosesStaff于2022年6月首次发布,其中包含以色列多家公司泄露的数据。与Dorad私人电厂黑客攻击相关的文件(11个文件)的时间戳为2020年8月,压缩时间戳指向 2022年6 月14日。存档中的数据除了PNG和JPEG照片之外,还采用PDF文档形式。在数据泄露的同时,攻击者还发布了一段视频。

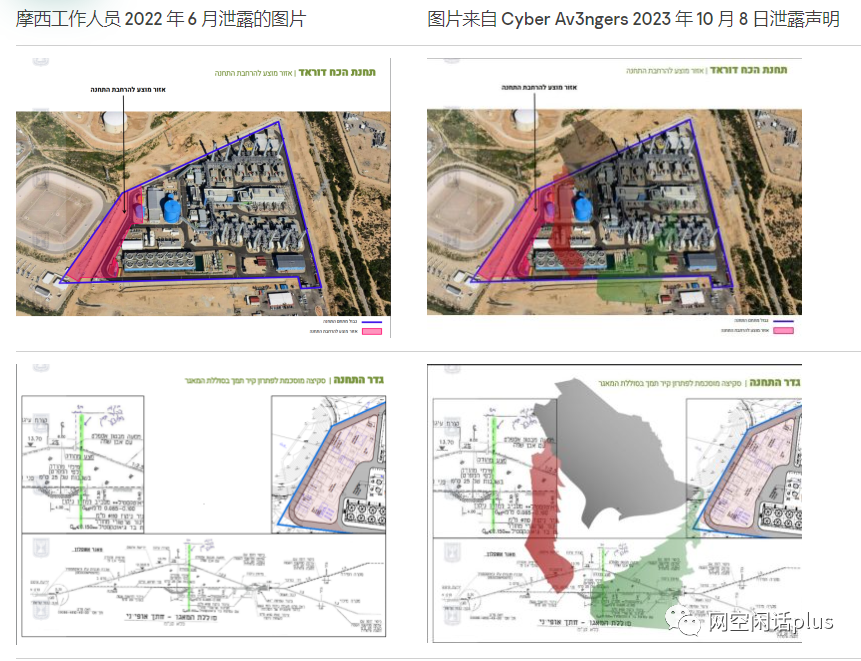

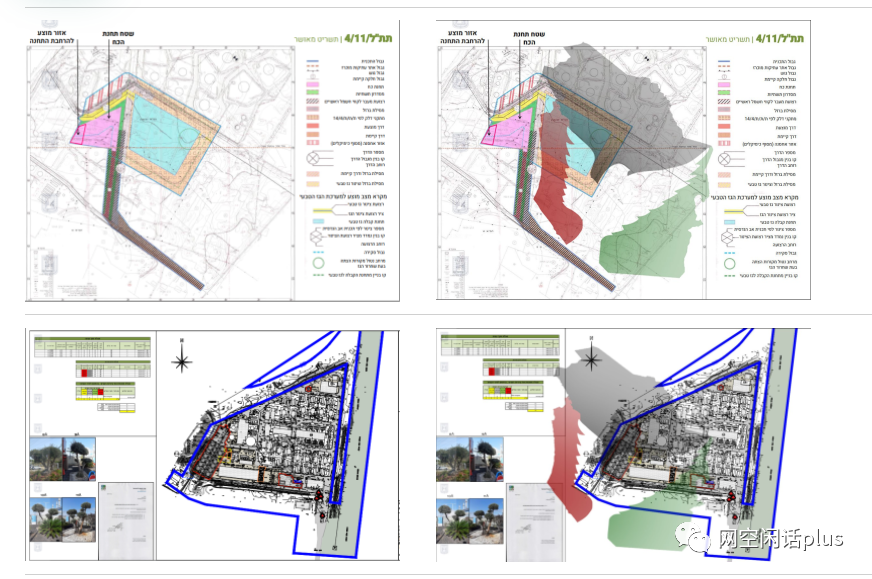

比较Cyber Av3ngers发布的照片和Moses Staff 案中的原始照片,我们可以观察到以下内容:

Cyber Av3ngers拍摄了Moses Staff泄露的PDF文档和视频的照片。

Cyber Av3ngers在发布前裁剪了照片并添加了徽标图像。

以下是Moses Staff于2022年6月泄露的图像与Cyber Av3ngers于2023年10月8日涉嫌泄露的图像之间的比较 。

总体而言,泄露的数据似乎是Moses Staff进行黑客攻击的结果:这些文件似乎是通过使用属于目标组织的计算机上的恶意软件而泄露的,而这种行为是由该威胁行为者使用自定义的工具,例如PyDCrypt、DCSrv和StrifeWater。PyDCrypt是一个用Python编写并使用PyInstaller构建的程序,用于感染网络上的其他计算机并确保主要负载DCSrv正确执行。

DCSrv是一个伪装成合法“svchost.exe”进程的恶意进程。DCSrv阻止对计算机的所有访问,并使用合法的开源加密实用程序DiskCryptor加密其所有卷。StrifeWater是一种隐秘的远程访问木马(RAT),用于在攻击的初始阶段掩盖痕迹。此外,它还具有执行远程命令和捕获屏幕的能力。

由于Moses Staff组织并不试图获取经济利益,其主要目标是造成损害,因此通常无法支付赎金和解密数据。

结论

卡巴斯基认为,根据所提供的信息及其分析,Cyber Av3ngers所声称的黑客攻击是从先前的安全漏洞中回收或重新利用的,而不是任何新的未经授权的数据访问的结果。尽管如此,诸如MosesStaff之类针对用户和组织(尤其是在关键基础设施环境中)的威胁行为者仍然很活跃。

彻底调查此类事件以了解受损数据的性质、数据的获取方式以及是否存在任何安全漏洞非常重要。此外,此事进一步表明,保持强有力的网络安全措施的重要性,以防止IT和OT系统遭受新的和反复出现的威胁。

参考资源

1、https://securelist.com/a-hack-in-hand-is-worth-two-in-the-bush/110794/#leaks-comparison-data

2、https://www.ilcorrieredellasicurezza.it/kaspersky-smentisce-le-false-affermazioni-sul-cyberattacco-alla-centrale-elettrica-israeliana/

3、https://twitter.com/Securelist

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。