一. 概述

近期,绿盟科技伏影实验室在威胁狩猎过程中确认了一个未知来源的新型APT攻击,攻击者策划发动了一场持续时间六个月以上的针对我国的大型网络攻击行动。该攻击者具有较高的黑客技术水平以及极高的攻击破坏能力。伏影实验室在持续调查过程中发现了该攻击者的数次网络攻击活动与两种独有武器工具,并关联确认了该攻击者针对国内多个目标的入侵行为。

伏影实验室在调查过程中捕获并分析了该攻击者的主要攻击武器,该武器在通信过程中使用了两次异或加密,根据这一特殊的通信加密思路将该主要工具命名为“双异鼠”,并以相同的名称标记该攻击者为双异鼠组织。

双异鼠组织的出现,证明随着云计算的飞速发展,网络边界设备自身的安全问题已经成为APT攻防领域的焦点问题,APT组织正在使用这一全新的入侵途径,觊觎互联网中的设备数据资产并筹划大规模的网络攻击。

本报告将详细介绍双异鼠组织的主要攻击模式,分享组织归因过程以及其他关联情报。

二. 组织信息

双异鼠组织是一个新兴APT攻击者,擅长通过安全设备0 day和N day漏洞、自主开发的武器工具和开源工具混合进行网络入侵。

双异鼠组织了解中国的国家体系和网络安全体系,熟悉中文环境,攻击模式先进,攻击方式大胆,具有很高的成熟度和威胁度。该组织的组成和首次活动时间很可能远远早于本次行动的发现时间。

双异鼠组织的主要攻击目标为我国关键单位,包括多个央企、国企、科研机构和政府职能机构。

双异鼠组织的标志性攻击手法是首先通过N day漏洞获得对大量公网安全设备的持续控制能力,再通过扫探测内网确认每个失陷目标的价值,对不同的目标设计不同的后续攻击或利用方式,窃取高价值目标的数据和文件。

双异鼠组织具有谨慎的行为模式和较高的反归因意识,通过使用第三方攻击工具、开发定制化木马程序、借鉴其他APT组织攻击思路、伪装已知APT组织攻击特征等方式隐藏自身信息。

目前尚无法确认双异鼠组织的组织人员构成与组织国别归属,但根据伏影实验室分析研究,双异鼠组织很可能是一个能读写中文的,专注对我国网络攻击的,盘踞于亚洲区域的老练境外黑客组织。

图 2.1 图片来源于AIGC

三. 组织归因

绿盟科技伏影实验室通过对双异鼠组织的已知攻击活动的持续调查以及对已知攻击手法攻击工具的全面分析,确认该组织是一个具有高级威胁性质的独立APT组织。

该组织的独立性来自与已知APT组织都不重合的特殊攻击模式(详见本报告第四章)、独特的攻击武器,以及贯彻该攻击者行动始终的特别的“假旗”策略。

APT组织归因过程中,调查人员通常会通过一个或一组具有高可信度的特征证据,将未知APT事件关联至已知APT组织。双异鼠组织能够利用这种归因逻辑,通过构建与已知APT组织特征相同的攻击流程或工具,将自己发起的活动伪装成不同的已知APT组织活动。

这种称为“假旗”的操作主要目的为误导调查人员的归因方向,给攻击者的后续操作争取时间,甚至操纵事件定性结果达到产生特定国际影响的目的。

双异鼠组织的已知“假旗”操作包括携带APT29攻击工具特征、使用APT32早期攻击手法等,部分攻击流程设计还借鉴了更多其他已知APT行动。

3.1 与APT29的异同

双异鼠组织使用的CobaltStrike工具来源于一种特殊的破解版本,该版本CobaltStrike工具生成的Beacon木马程序带有一个特殊的水印(watermark)编号1359593325。由于在CobaltStrike软件设计中,Beacon木马水印编号与CobaltStrike软件证书序列号一一对应,因此该1359593325特殊编号曾被当作与APT组织APT29关联的重要证据。伏影实验室研究确认,当前该版本CobaltStrike软件许可证已经被多个APT组织或黑客组织滥用,不再能作为组织归因的决定性证据,而双异鼠组织正是利用了该水印编号,实现扮演APT29的“假旗”操作。

目前,伪造CobaltStrike水印的常见方式是使用已泄露的CobaltStrike.auth文件生成木马载荷,同时由于水印编号硬编码于Beacon木马二进制文件中,也给通过文件读写直接篡改水印编号提供了可能。伏影实验室调查发现,双异鼠组织滥用的水印编号目前已被APT29、REvil、未知黑客组织甚至安全研究人员利用。

然而,组织驱动层面的显著差异足以说明双异鼠组织与APT29组织、REvil组织不存在关联。APT29是以俄罗斯国家利益和国家意志为驱动的民族国家黑客组织,在当前国际形势下基本不存在发起针对我国的大规模网络攻击的可能性,而双异鼠组织的所有已知活动皆发生在近期,且全部针对国内关键基础设施;REvil组织则是典型的勒索软件组织,会在发现高价值目标后直接投放REvil勒索软件实现勒索获利,而双异鼠组织已知活动中未出现使用勒索软件的行为,其所有活动直接目的更倾向于数据窃取。

从结果上来看,双异鼠组织在CobaltStrike水印编号上的操作,曾在一段时间内误导了部分研究人员和调查人员的归因思路,起到了一定的反归因反调查的对抗效果,说明该组织具备APT对抗体系层面的视野,证明了该组织的高级威胁性质。

3.2 与APT32的异同

调查人员发现,双异鼠组织曾在部分利用失陷设备发起的鱼叉式网络钓鱼活动中,使用了与APT32(海莲花)组织的早期攻击行为非常相似的策略。这种策略由恶意快捷方式、国产合法软件、侧加载木马程序以及加密后的CobaltStrike Beacon木马构成,曾在2017至2019年间被APT32大量使用在针对我国的钓鱼邮件攻击行动中。

此外,双异鼠组织使用的通过漏洞攻击公网设备进而入侵内网的攻击策略,也与2021年以来的APT32网络攻击行为比较类似,APT32曾通过N day漏洞利用、字典爆破等方式多次攻击我国公网的服务器、云主机等设备。

然而,随着APT32活动被大量曝光,该组织的钓鱼邮件载荷构建方式以及N day漏洞利用攻击策略由于具有良好的实际效果与较低的使用门槛,已被亚洲区域大量APT组织或黑客组织广泛使用,基本失去了归因说服力。双异鼠组织的这种借鉴APT32已知手法的“假旗”策略,很可能是利用此类攻击方案的优势,方便快速实施攻击的临时性策略,而不以追求伪装效果为最优先目标。

3.3 小结

可以看出,双异鼠组织一方面擅长借鉴已知APT组织攻击手法,另一方面也有意使用强特征制造“假旗”行为,再结合该组织在开发过程中对自身信息的良好保护,给归因溯源过程带来了一些阻碍。

在组织归因过程中,调查人员发现该组织表现出的野蛮且高效的攻击风格、对亚洲区域APT主流攻击技术的研究和模仿、对我国安全研究交流圈的关注、以及对我国组织构成及语言环境的深入理解,能够组合形成一个模糊的组织画像:双异鼠组织可能是一个能读写中文,专注对我国网络攻击,盘踞于亚洲区域的老练境外黑客组织。上述在调查过程中发现的组织特征可能成为后续对该组织溯源调查的重要线索。

四. 攻击模式

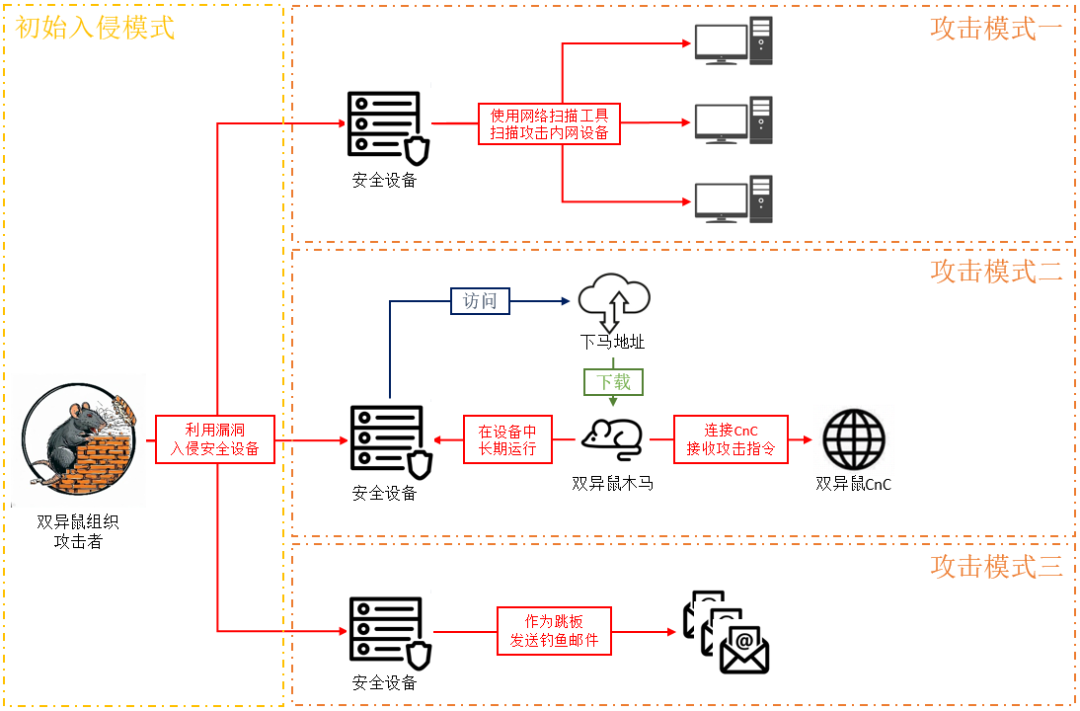

已确认的双异鼠组织行动中,调查人员发现攻击者的主要攻击模式大致可分为三类,而每类攻击模式根据不同的设备有细节上的调整,如下图所示。

图4.1 双异鼠组织攻击模式示意图

4.1 初始入侵模式

双异鼠组织会通过攻击互联网上的安全设备获得初始入侵机会,主要攻击思路为利用已公开的N day漏洞。

漏洞利用成功后,双异鼠组织攻击者会在已获得远程执行权限的受害安全设备上开启python HTTP server服务,上传后续的攻击组件展开后续的攻击。

4.2 攻击模式一

攻击模式一是一种基于netbios扫描工具的侦察型网络攻击,双异鼠组织在绝大多数入侵行为中都首先使用了该攻击模式。

双异鼠组织会根据受害安全设备的CPU架构,选择投放NBTscan扫描器或Nextnet扫描器,这些扫描器的主要功能皆为发现内网环境中开启了netbios服务的windows主机,双异鼠组织通过这种方式侦察每台受害安全设备所在域中的设备部署情况,从而判断该目标的价值,帮助组织攻击者决定后续的攻击利用方式。

4.3 攻击模式二

攻击模式二是一种基于双异鼠组织自开发木马程序的监视型网络攻击,双异鼠组织会在大部分已攻陷设备中实施该攻击模式。

双异鼠组织攻击者在执行了模式一中的侦察攻击后,如果判断发现受害设备有一定的利用价值,则会控制受害设备通过远程下载一种特殊的木马程序并运行。双异鼠攻击者通过该木马程序实现与受害设备的长期连接,监控受害设备的实时状态,并能控制受害设备执行任意shell命令。

4.4 攻击模式三

攻击模式三是一种利用受害设备作为钓鱼邮件分发服务器的控制型网络攻击,双异鼠组织攻击者仅会在具有邮件服务资源的极少数失陷设备中使用该攻击模式。

当双异鼠组织攻击者通过之前的攻击模式发现某受害设备所在域中包含邮件服务资源时,就会尝试入侵该邮件服务器,再控制该邮件服务器发送鱼叉式钓鱼邮件。由于双异鼠组织通过这种方法控制的邮件服务器属于白名单资源,其随后的鱼叉式钓鱼攻击将能够取得较高的效率。

五. 总结

本次对双异鼠组织的网络攻击行动的深入调查分析,证明该组织是一个具有较高的技术水平、全面的黑客能力、胆大心细的APT攻击组织。该组织发动的针对我国的大规模网络活动,已经对我国多个关键基础设施造成了实际的破坏,在包括直接受害者、受影响单位、网络防御方、设备生产者等在内的广大群体范围内造成了深刻影响。

一方面,双异鼠组织的攻击行动暴露了我国网络安全体系中在设备管理、应急处置、溯源分析等方面的多处不足,这些因素使双异鼠的行动产生了超出预期的破坏力。

另一方面,在调查过程中已形成的双异鼠组织画像,证明我国的网络安全形势日趋严峻。伴随我国当前面临的国际挑战,未来类似双异鼠组织这样对我国内部环境非常了解的境外APT攻击者将会不断出现,严重侵袭我国网络安全边界,对各行各业造成难以估计的影响。

双异鼠组织对当前的安全防护工作敲响了警钟,提醒我们增加对包括N day漏洞利用、白名单式鱼叉钓鱼邮件等高威胁APT攻击手段的防御措施,提高对漏洞PoC等关键网络武器的管理能力,有效防范类似的APT攻击行动,避免造成严重后果。

关于伏影实验室

伏影实验室研究目标包括Botnet、APT高级威胁,DDoS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

声明:本文来自绿盟科技,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。