一. 前言

网络侦察防御是防守方为应对攻击方的网络侦察,保护目标网络关键信息免受恶意攻击影响的动作。承接上次网络侦察技术分类综述,本文介绍一篇相同作者2023年发布在ArXiv预印版平台的论文工作[1],如图1所示。为了便于理解,本文删减调整了原文部分内容顺序,主要从防守方视角,介绍如何对网络侦察进行形式化建模,并对网络侦察防御相关技术进行梳理概述。

图1. 论文标题、作者信息

二. 欺骗博弈下的网络侦察建模

2.1 网络侦察简介

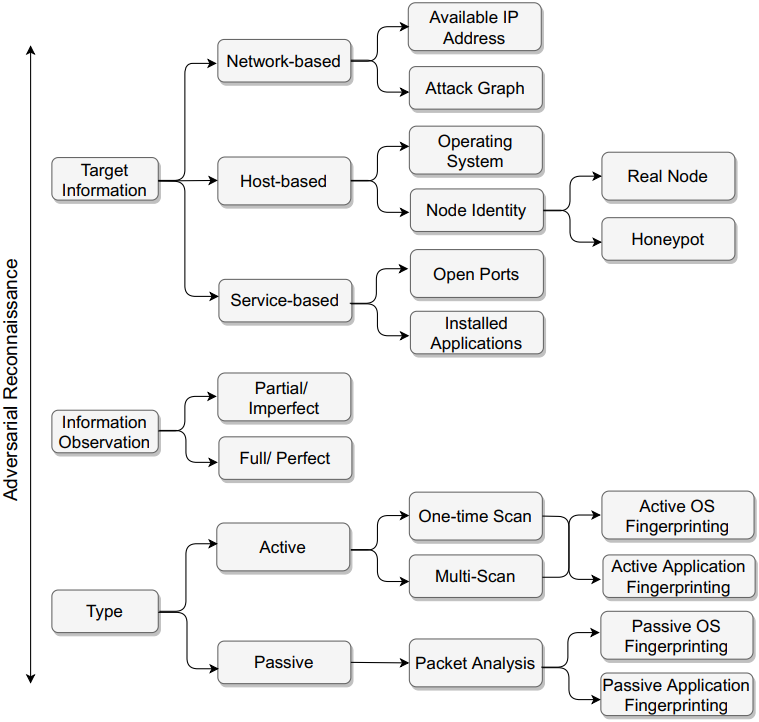

如图2所示,该文对网络侦察的涵盖内容进行了简单的梳理。这里把侦察的目标信息分为3类,包括网络级、主机级、服务级;侦察的观测信息程度包括全量和部分;侦察技术类型包括主动侦察的扫描和被动侦察的流量包分析。更详细的内容可以参考上次的综述解读,其对网络侦察相关技术介绍得更为全面系统。

图2. 网络侦察分类

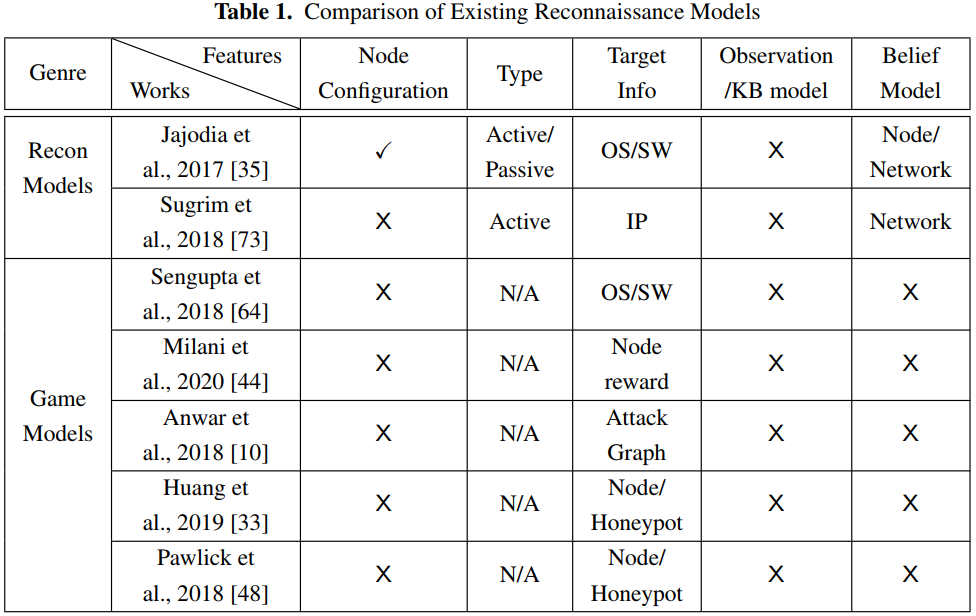

2.2 已有侦察模型

如图3所示,该文对比了已有网络侦察模型,发现大多数与博弈论相关的工作,往往不支持节点配置和置信更新机制,而这其实有助于构建更好的欺骗策略,以对抗网络侦察。

图3. 已有侦察模型对比

2.3 模型思路

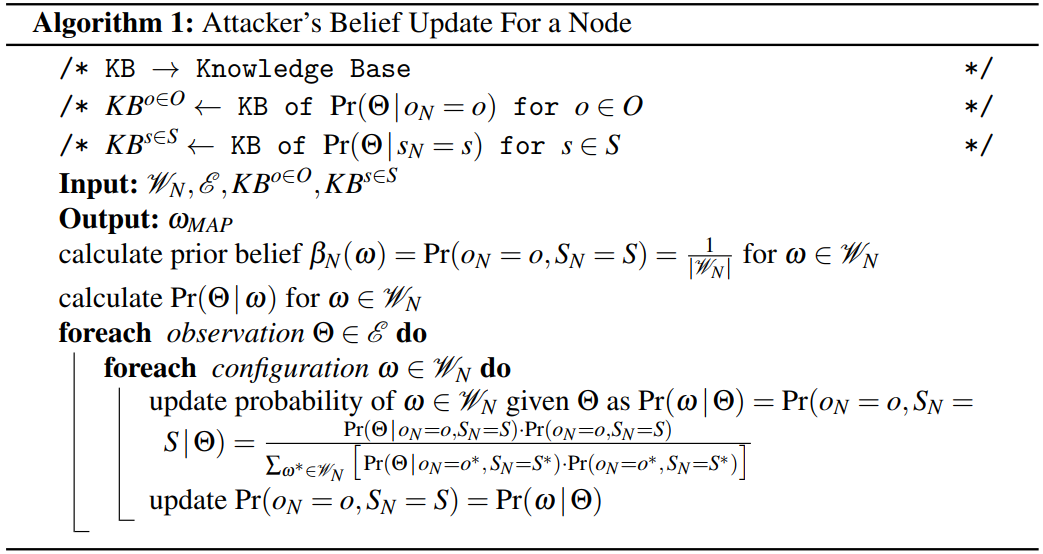

该文提出的基于节点配置置信更新的网络侦察模型主要思路是:把防守者目标网络看做一组节点T,假设攻击者可以根据节点的真实配置,来识别已安装操作系统和软件的漏洞;攻击者对节点配置的置信程度表示该节点配置在进攻时的有效程度,置信度越高,说明该节点配置越接近真实配置,对攻击者进攻越有效。而为了更新节点置信度,攻击者需要对节点进行观测,同时需要一个将观测结果与底层网络配置相关联的知识库,使得攻击者可以根据数据计算出给定配置(操作系统或软件)的观测概率。

图4. 攻击者对节点的置信度更新算法

如图4所示,模型最核心的就是攻击者如何根据观测结果进行置信度更新,其简要思路是:首先对节点给定一个初始先验置信度,对于所有节点T,可以将指定节点配置的所有初始置信度设置一样;其次基于节点中各软硬件平台依赖性,如安装的软件通常取决于安装的操作系统,更新T中每个节点的置信度;然后通过分析可揭示配置信息的观测结果,在每次观测后,利用贝叶斯更新相关节点置信度;最后使用最大后验概率得到节点最有可能的配置。

2.4 应用案例

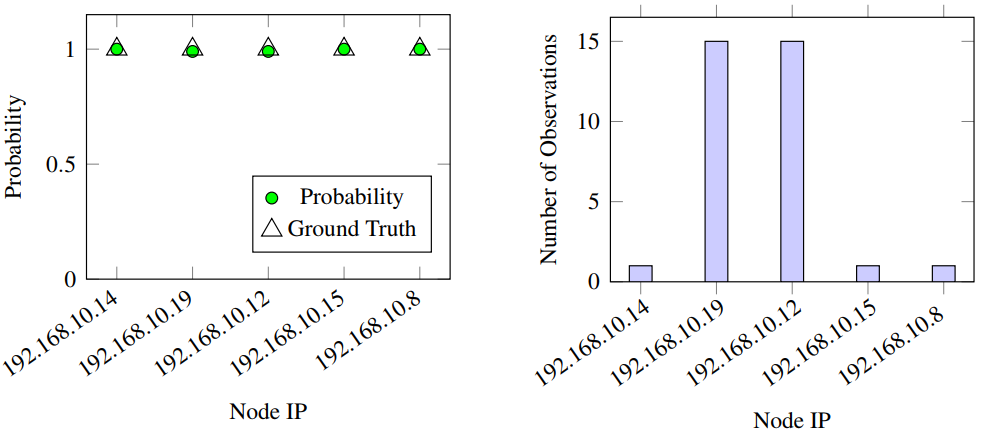

如图5所示,该文使用CIC-IDS2017数据集[2]来进行模型测试,发现经过可接受的观测次数后,模型的预测可靠地收敛到了真实情况,其节点配置预测结果实现了接近1的置信度。

图5. 节点配置概率vs真实值(左)和达到90%真实值的观测次数(右)

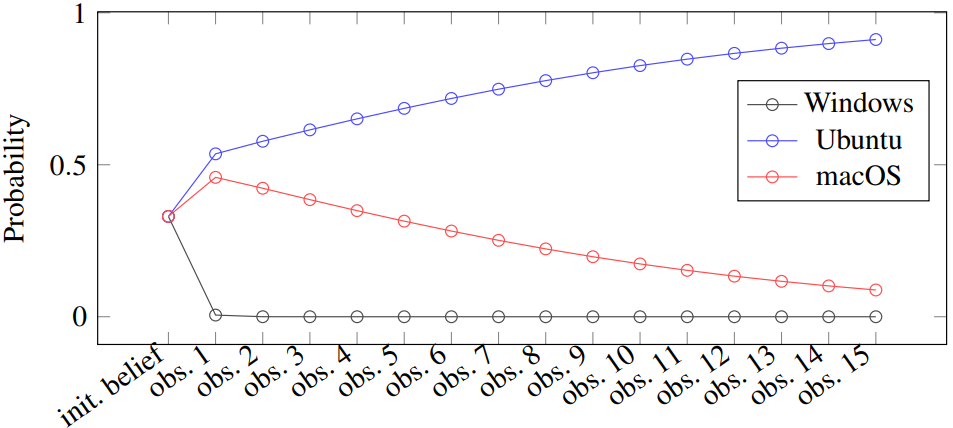

如图6所示,细粒度分析某个节点在不同操作系统下的概率收敛情况,可以看到ubuntu和macOS的概率趋近,因为两者操作系统相似。这展示了攻击者的置信如何随着观测次数的增加而变化,而已有工作中的大多数模型无法捕捉这种变化。

图6. 节点192.168.10.19的观测次数与概率收敛情况

三. 网络侦察防御

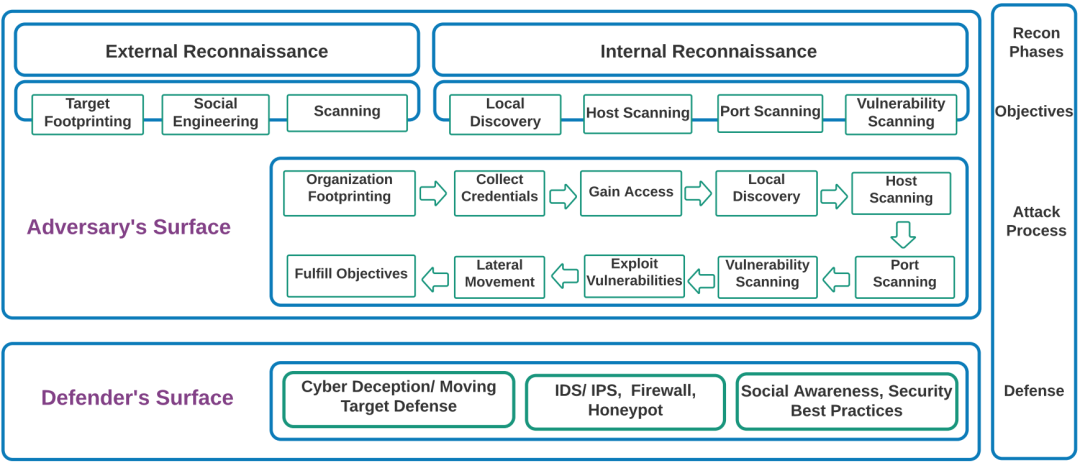

根据攻击者使用的技术、平台、工具以及目标人员的不同,针对侦察技术的防御措施也各不相同。如图7所示,分别从攻击者的角度展示了外部侦察和内部侦察的攻击过程,以及从防守者的角度展示了对应的防御措施。下面主要从防守者角度介绍相关网络侦察防御技术。

图7. 攻击面 vs 防守面

3.1 网络侦察检测

网络侦察检测主要针对外部侦察和主动侦察,通过IDS/IPS等工具,检测扫描、探测等技术的动作、行为和模式,来限制网络侦察效果,具体的方法有利用假设检验和概率模型、机器学习/深度学习等实现对侦察特征和异常分析、发现侦察活动。当攻击者已经进入目标网络和系统后,则会执行本地发现技术,若其权限升级,侦察检测较为困难。

此外,对公开组织信息之类的采集活动也很难被检测,只能在发布数据(网站、文档等)之前尽可能限制数据的隐私级别。而针对利用网络钓鱼等社会工程学方式的侦察,可以通过校验请求者身份(权限级别、可信度、可验证等)和数据(敏感性、提供的必要性等)来识别是否是侦察活动。

3.2 网络欺骗和移动目标防御

网络欺骗(Cyber Deception)和移动目标防御(Moving Target Defense, MTD)的目的,都是通过在网络中提供虚假信息和方向,干扰和误导攻击者的网络攻击过程,来防御侦察。网络欺骗更侧重于提供误导性信息,强调从思想上欺骗攻击者,可以应用到网络层、数据层、应用层等多个阶段;MTD则更侧重于通过增加网络节点、链路等复杂性和多样性实现动态变化,提高系统弹性。从欺骗博弈的角度看,就是提高攻击者网络侦察结果的不确定性,增加攻击成本。

这里介绍一些用于网络欺骗和MTD的常用工具,目前通过引入软件定义网络,部署这些技术更加容易。

动态地址转换:使用动态数据包头重写来隐藏真实的主机地址,从而使网络扫描空间变大,增加了攻击者扫描的空间,使其收集的信息无效。

路由变更:通过模拟虚拟路径,跨越从源主机到目标主机的多跳,可以改变不同网络视图的拓扑,使扫描器无法正确推断出真实的网络拓扑。

地址空间随机化:目标网络的IP地址空间(包括真实服务器和诱饵)可以被打乱,每一轮随机化后,上一轮攻击者侦察到的IP地址失效,攻击者必须重新开始侦察。

蜜罐相关工具:蜜罐本质上比较灵活,可以应用在网络安全多个领域,它通过模拟或伪造真实网络系统的各个方面,让攻击者误以为进入了一个真实的业务系统,其核心是要引诱攻击者与其进行交互;不仅可以检测入侵,还可以通过记录攻击者入侵手段,进一步分析、溯源、反制攻击者。

3.3 目标人员安全意识实践

前述两种方式都是从技术角度阐述如何进行网络侦察防御,但从社会工程学角度看,目标人员需要提高安全意识,需要“知道”和“做”正确的安全行动和措施。下面有一些常用的安全意识实践方法:

使用强密码和密码短语:在允许的情况下,使用至少8个字符长度的密码,其中包含数字值、特殊符号($、@、&、%等)、大写和小写字母。为了便于记忆,可以使用一些特殊含义且更长的密码短语。

双因素身份验证:用户在访问资源或个人帐户时使用两步验证,需要用户不仅记住一些东西(密码),用户是什么(生物识别扫描,如指纹/视网膜)以及用户拥有的东西(另一个受信任的设备,例如移动/计算机)

限制自带设备:限制网络内个人设备的使用,避免用户在不知情的情况下将受感染的设备连接到网络中。

漏洞检查及更新补丁:定期执行漏洞检查并更新补丁,以最大程度地减少本地计算机中的漏洞暴露和发现。

文件加密:用户对包含机密信息的文件进行加密,以确保信息安全。

3.4 小结

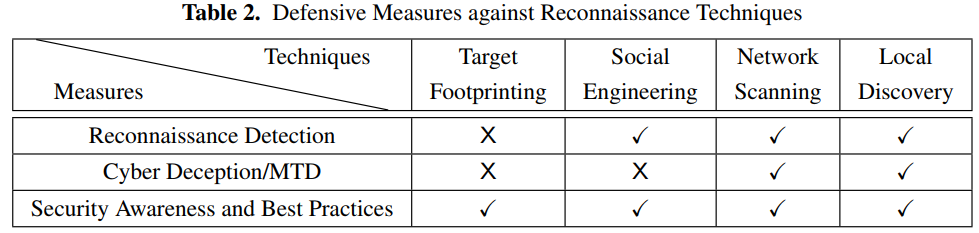

如图8所示,这里小结了上述网络侦察防御措施可以对抗的侦察技术,可以看到网络扫描和本地发现技术基本都可以被检测到,而目标人员安全意识实践基本都可以在不同程度上对这些侦察技术进行防御。

图8. 针对侦察技术的防御措施

四. 总结

从欺骗博弈的角度看网络侦察与网络侦察防御,本文介绍的这篇研究工作[1],通过梳理已有网络侦察模型,利用博弈论对网络侦察进行形式化建模,提出了一个基于置信度更新的网络侦察模型,并对网络侦察防御相关技术进行概述。

该文从形式化建模的顶层设计上,对网络侦察的攻防过程进行了较为清晰的梳理,给出了网络侦察防御的本质,是减少攻击者网络侦察得到信息的置信度,降低侦察结果准确性。此外该文梳理的3大块侦察防御技术,为后续的网络侦察技术突破也提供了一些借鉴思路。结合2022年发表的《网络侦察及其防御技术研究综述》[3]中能够有效反制攻击者的网络侦察追踪溯源技术,有助于形成对网络侦察防御技术更全面的认知。

参考文献

[1] Roy S, Sharmin N, Miah M S, et al. Adversarial Reconnaissance Mitigation and Modeling[J]. arXiv preprint arXiv:2306.06769, 2023.

[2] Iman Sharafaldin, Arash Habibi Lashkari, and Ali A Ghorbani. 2018. Toward generating a new intrusion detection dataset and intrusion traffic characterization. In 4th International Conference on Information Systems Security and Privacy (ICISSP).108–116.

[3] 张位,刘赟,冯毓等.网络侦察及其防御技术研究综述[J].通信技术,2022,55(10):1247-1256.

内容编辑:创新研究院 黄彩云

责任编辑:创新研究院 陈佛忠

本公众号原创文章仅代表作者观点,不代表绿盟科技立场。所有原创内容版权均属绿盟科技研究通讯。未经授权,严禁任何媒体以及微信公众号复制、转载、摘编或以其他方式使用,转载须注明来自绿盟科技研究通讯并附上本文链接。

声明:本文来自绿盟科技研究通讯,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。