网络安全公司Resecurity近日发布报告《针对能源行业的勒索软件攻击呈上升趋势-核能、石油和天然气是2024年的主要攻击目标》,总结了其发现的勒索软件攻击趋势。

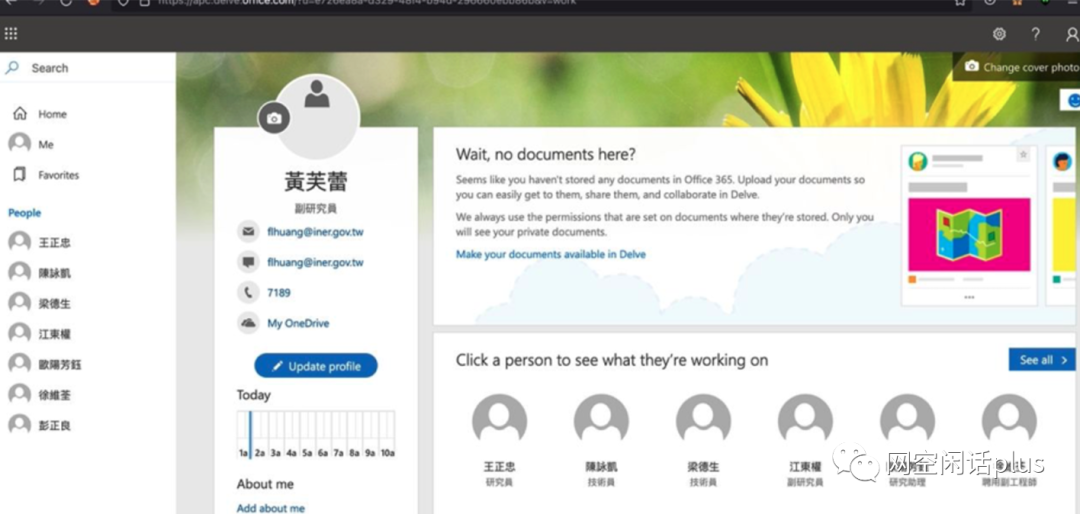

Resecurity发现几家在暗网上运营的初始访问经纪人(IAB),他们正在积极寻找能源行业的凭据和其他未经授权的入侵方法。其中一些IAB甚至提倡对核能公司进行未经授权的访问。此外,Resecurity还发现主要网络犯罪论坛上的大量帖子,包括RAMP(俄罗斯匿名市场),威胁行为者已经并继续从非法网络访问中获利。

根据Resecurity的调查,针对能源行业的勒索软件攻击显着增加。在北美、亚洲和欧盟(EU)都发现了恶意活动。网络犯罪分子瞄准了这一领域,他们的行动假设是,由于涉及的数据资产价值更高,他们可以索取更有利可图的赎金。这些攻击证明,对于勒索软件组织而言,关键基础设施(CI)数据资产比其他经济部门存储的数据资产更有价值。

Resecurity预计,在暗网上运作的犯罪实体和专业勒索软件团伙将加大对能源行业的攻击力度。这些攻击者将拉拢独立行为者和IAB来帮助他们从非法网络入侵中获利。针对能源公司的勒索软件运营商将继续将勒索要求提高到700万美元以上,将其对CI运营的重要性武器化。向受害组织支付如此巨额赔偿的一个加重因素是,其周围环境中的工业流程可能遭受毁灭性破坏。核能组织是勒索软件运营商和寻求参与网络间谍活动的高级威胁组织的高度优先目标。这些实体泄露的数据可能会成为更复杂的攻击的烟幕弹,这些攻击是在公开宣布这些事件之前就计划好的。这种间谍技术可能会让泄露调查人员更难以确定网络攻击背后的真正动机。政府和私营部门利益相关者越来越担心针对能源部门的勒索软件攻击的增加。这种令人不安的趋势对地缘政治关系、资本市场、公共安全和国家安全产生了不稳定影响。

在俄罗斯-乌克兰冲突的背景下,威胁行为者对核能公司和相关实体的兴趣一直在上升。2023年1月,路透社报道称,一个被研究人员称为“冷河”的俄罗斯高级持续威胁(APT)组织于2022年夏季“以美国的三个核研究实验室为目标”。这一恶意活动发生在2022年8月至9月之间。据报道,冷河公司的目标是布鲁克海文国家实验室(BNL)、阿贡国家实验室(ANL)和劳伦斯利弗莫尔国家实验室(LLNL),根据互联网记录显示,黑客为每个机构创建了虚假登录页面,并向核科学家发送电子邮件,试图让他们透露自己的信息。在这种威胁环境中,Resecurity注意到威胁行为者对寻求访问核部门实体的兴趣日益浓厚。以下图片是Resecurity调查人员从各个网络犯罪论坛捕获的帖子屏幕截图。具体来说,威胁猎杀分析师从RAMP、XSS、漏洞利用、违规论坛和各种Telegram渠道中挖掘威胁情报。就可公开访问的核访问列表而言,泄露论坛被证明是这方面最丰富的开源情报中心。下图描述了提供核能行业企业网络访问权限的初始访问经纪人(IAB)的示例。第一个屏幕截图来自RAMP论坛。

Ramp论坛

在2021年12月的Ramp帖子中,威胁行为者“W1nte4mute”请求访问能源提供商网络,包括“与核能相关”的网络。

威胁参与者“W1nte4mute”请求访问能源提供商网络,来源:RAMP

威胁参与者“W1nte4mute”请求访问能源提供商网络,来源:RAMP

Resecurity分析师在XSS和Exploit网络犯罪论坛上发现了类似的产品。

XSS/漏洞利用

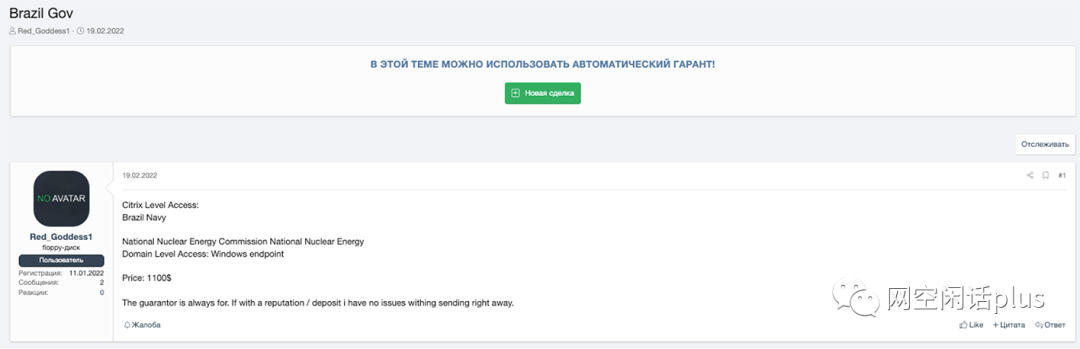

在2022年2月的以下XSS和漏洞利用论坛帖子中,Resecurity认为威胁行为者是同一个人,以1,100美元的价格索取对巴西“国家核能委员会国家核能”的域级访问权限。在XSS上,出售此访问权限的威胁参与者使用句柄“Red_Goddess1”。

“Red_Goddess1”请求访问巴西国家核能委员会,来源:XSS.is

“Red_Goddess1”请求访问巴西国家核能委员会,来源:XSS.is

大约在同一时间,使用句柄“Sandw0rm”的威胁行为者在最初发布XSS一周后刚刚注册了该Exploit.in论坛帐户,以500美元或低于500美元的起价请求对巴西NNEC的相同访问权限。还值得注意的是,鉴于此访问的要价相对较低,该威胁行为者可能与真正的Sandworm(民族国家APT组织,也称为Voodoo Bear)没有关系。

威胁参与者“Sandw0rm”请求对巴西 NNEC的相同访问权限,来源:Exploit.in

威胁参与者“Sandw0rm”请求对巴西 NNEC的相同访问权限,来源:Exploit.in

泄露论坛

在以下2023年8月12日的违规论坛帖子中,威胁行为者“WAIL_CRINAL”以900美元的相对较低价格请求访问属于以色列Neve Ne"eman核反应堆的数据库。“WAIL CRINAL”声称该数据集包括:官员和教授的全名及其居住地址的所有信息;10 GB 机密文件,包括实验中使用的组件和材料;反应堆的尺寸、水平和位置;用于登录的电子邮件、ip 和口令(ssh smtp 服务器)。

印度尼西亚国家核能机构(巴丹)

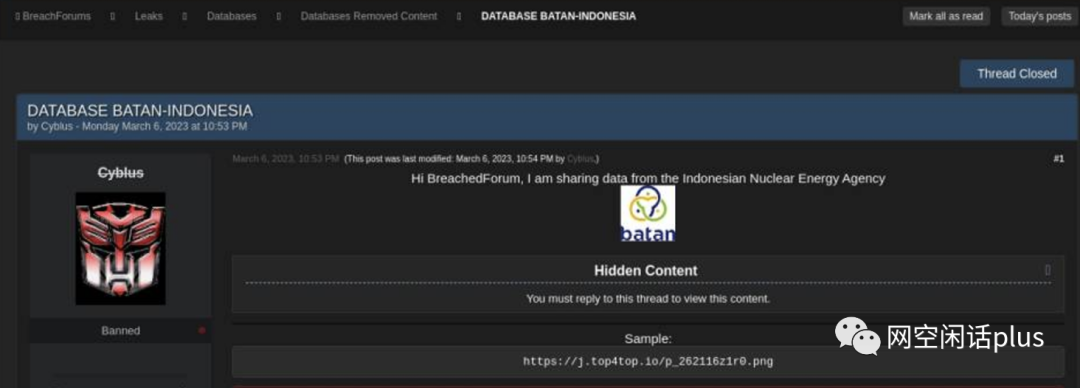

2023年3月,威胁行为者在泄露论坛上泄露了从印度尼西亚国家核能机构( Batan )窃取的1.4 GB数据。这次攻击背后的动机可能是黑客行动,以在燃油价格普遍动荡时期抗议印度尼西亚政府和执法部门。

威胁发起者“Cyblus”泄露Batan数据,来源:Breach Forums

威胁发起者“Cyblus”泄露Batan数据,来源:Breach Forums

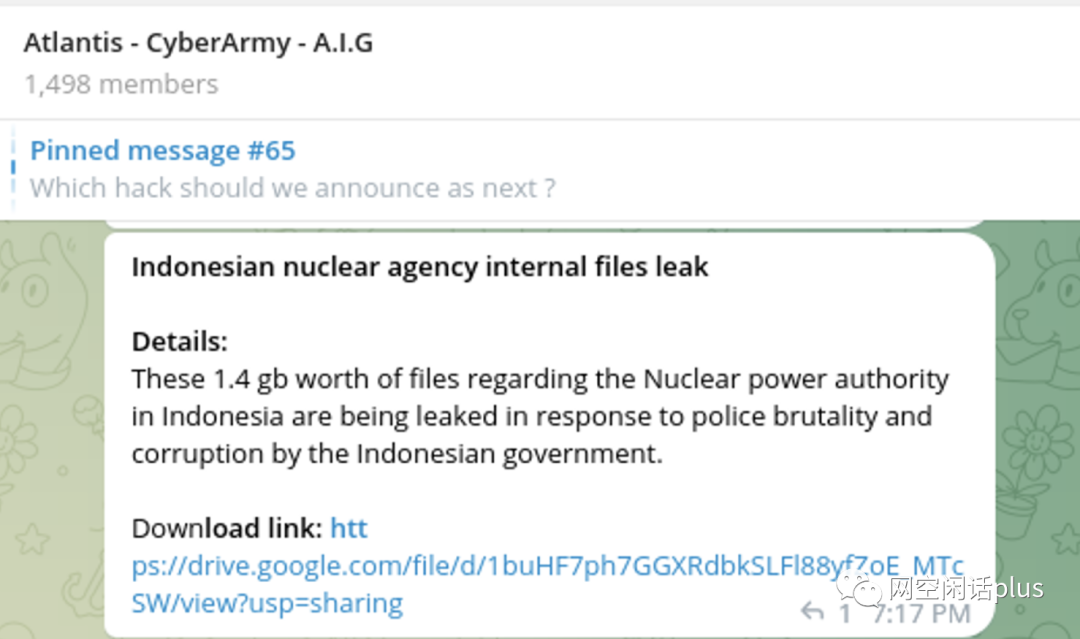

一些先进的网络间谍组织故意伪装自己的行为,使其看起来像典型的网络犯罪分子或黑客活动分子。1.4 GB的Batan数据最近在Atlas Intelligence Group(又名 Atlantis Cyber army)的“AIG”的Telegram频道上重新发布。该组织提供各种非法服务,例如分布式拒绝服务攻击以及访问被盗数据的权限。

Atlantis CyberArmy请求访问最初发布在Breach论坛上的Batan数据,来源:Telegram

Atlantis CyberArmy请求访问最初发布在Breach论坛上的Batan数据,来源:Telegram

伊朗核电生产和开发公司 (AEOI)

2023年5月左右,威胁行为者在违规论坛上泄露了从伊朗核电生产和开发公司 (AEOI)窃取的10万多封电子邮件。AEOI负责管理布什尔核电站(BNPP)并领导伊朗核燃料循环开发研究。AEOI的研究计划包括铀勘探、开采和转化。攻击者窃取了 75GB敏感的伊朗核数据。

威胁行为者泄露了属于AEOI的75GB数据,来源Breach Forums

威胁行为者泄露了属于AEOI的75GB数据,来源Breach Forums

斗山(韩国)

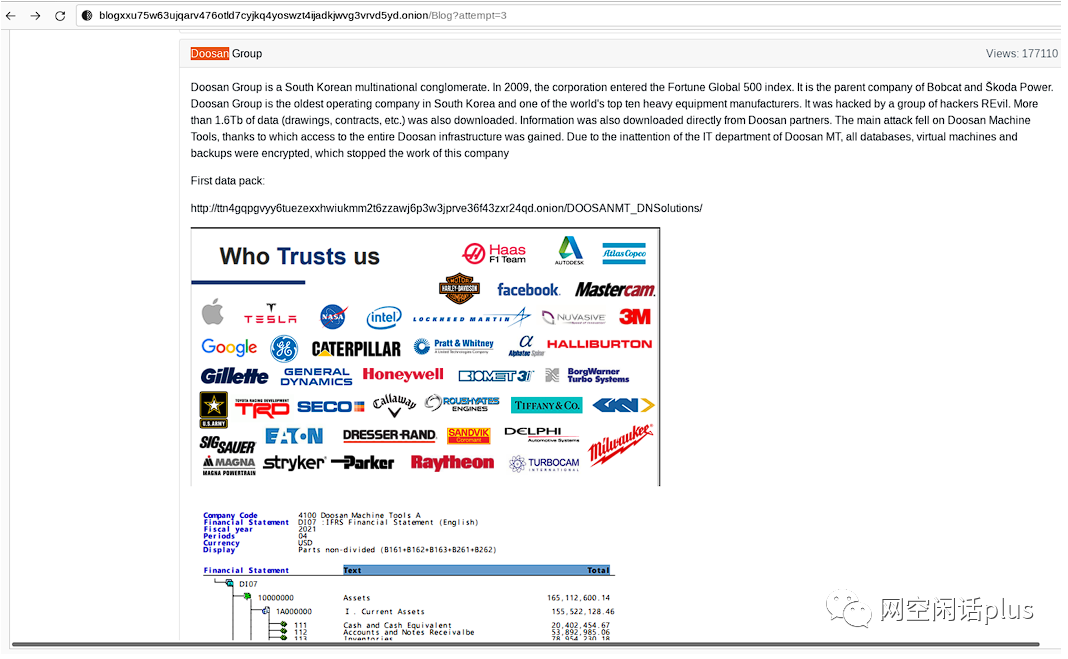

BlogXX是第一批针对核部门的勒索软件团队之一,这是一个复杂的威胁组织,其中包括前ReEvil成员。韩国财富500强跨国企业斗山(Doosan)是BlogXX在其泄密网站上宣传的著名受害者之一。该公司在支持韩国关键基础设施(包括核能行业)方面发挥着至关重要的作用。斗山还是山猫和斯柯达动力公司的母公司。BlogXX声称从Doosan及其业务合作伙伴窃取了超过1.6 TB的敏感数据。威胁行为者还发布了多个勒索文件样本来证明他们的说法。

BlogXX暗网泄露网站,来源:Blogxx

BlogXX暗网泄露网站,来源:Blogxx

2020年12月初,即BlogXX宣布勒索赎金的前大约1.5年,Resecurity向Doosan和韩国国家计算机应急响应小组 (KN-CERT) 通报了影响其Active Directory的潜在漏洞。当时,我们的团队正在跟踪一位IAB,该IAB正在请求访问Doosan并推广该公司的Active Directory列表。Resecurity分析师获得了对该列表的独家访问权限,该列表从未在BlogXX泄露网站上公开发布。请参阅下面的屏幕截图。

斗山被盗的Active Directory列表,来源:BlogXX

斗山被盗的Active Directory列表,来源:BlogXX

Resecurity评估认为,斗山最初的入侵可能发生在2020年12月3日左右,随后演变为更严重的违规行为。大约在同一时间,BlogXX还瞄准了参与核研究的主要企业、政府机构和组织,其中包括罗马尼亚皮特什蒂核研究所 (ICN) 。与高利润的私营公司不同,研究组织对于出于经济动机的网络威胁行为者来说是不受欢迎的,因为它们不太可能管理大量的金融资产。

因此,BlogXX对ICN进行勒索软件攻击的动机更有可能是网络间谍活动。Resecurity 还通知了罗马尼亚国家计算机安全事件响应小组 (CERT-RO),并将有关此活动的信息传递给主管当局。虽然Resecurity评估此活动独立于REVil/BlogXX,但勒索软件运营商有可能直接与更广泛的犯罪团伙接触。

一种可能的情况是,促进ICN访问的参与者要么作为IAB,要么作为该组织的附属机构之一运营。另一种可能性是,威胁行为者正在为更强大的攻击进行侦察,然后将其伪装成网络犯罪活动。国家行为者和网络犯罪分子之间的界限往往很模糊,这些攻击引发了人们对网络安全监管和地缘政治风险的担忧。

地缘政治传染

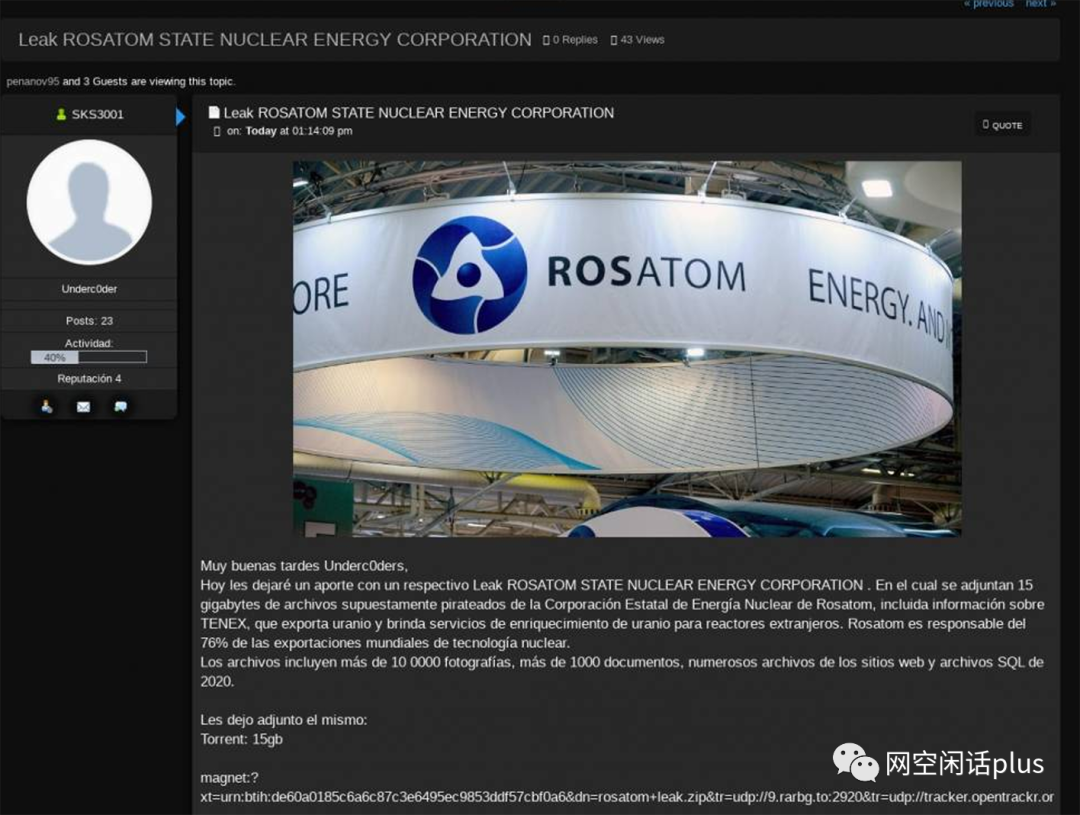

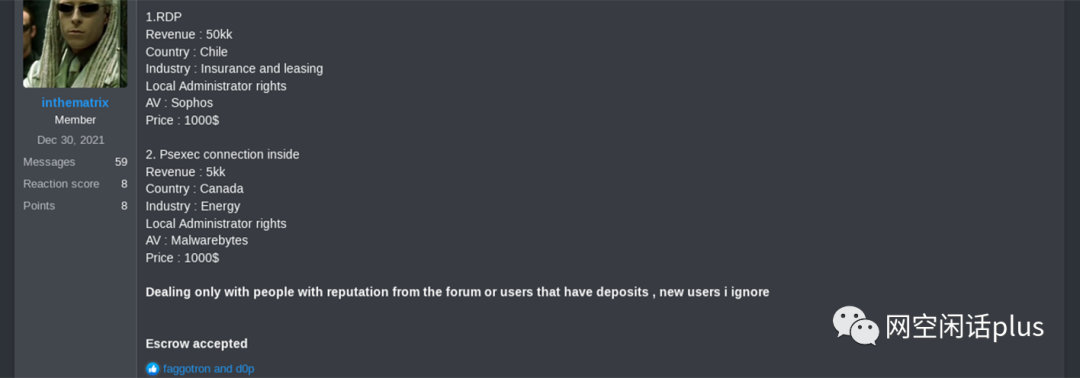

随着俄罗斯入侵乌克兰导致紧张局势加剧,针对包括能源在内的关键基础设施部门的网络攻击出现了危险的增加。乌克兰局势已升级为全面战区,并发生多起针对核工业的网络间谍事件。2022年3月,Resecurity评估称,俄罗斯国家核能公司ROSATOM遭受的黑客攻击可能是报复性的。

威胁参与者“Underc0der”泄露ROSATOM数据

威胁参与者“Underc0der”泄露ROSATOM数据

值得注意的是,发布了15GB泄露的Rosatom数据的威胁行为者“SKS3001”似乎是以西班牙语为母语,尽管发布语言可能只是泄露者使用的OPSEC策略,目的是为了事件中的“红鲱鱼”响应者。除了ROSATOM之外,此次泄露还包含与Techsnabexport (TENEX) 相关的文件和数据,Techsnabexport (TENEX)是另一家向全球客户出口浓缩铀的俄罗斯国有公司。

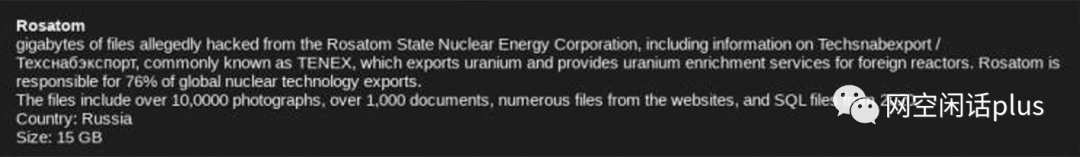

台湾核能研究所 (INER)

Resecurity发现IAB一直在通过受感染员工的Office 365帐户出售台湾核能研究所 (INER) 的访问权限。威胁行为者通过地下网络犯罪分子的可信联系网络将被盗的 INER凭证货币化。该IAB还被发现在2022年出售泰国、越南、文莱和马来西亚其他核研究组织的访问权。我们已与台湾当局和美国执法合作伙伴分享了这一信息。

Office 356帐户被盗

威胁参与者“inthematrix”出售加拿大能源公司的管理员级别访问权限,来源:RAMP

威胁参与者“inthematrix”出售加拿大能源公司的管理员级别访问权限,来源:RAMP

威胁行为者“w1nte4mute”出售印度能源工业设备生产商的使用权,来源:RAMP

威胁行为者“w1nte4mute”出售印度能源工业设备生产商的使用权,来源:RAMP

Resecurity报告总结认为,针对能源部门和关键基础设施的勒索软件攻击不断升级,这是一个不容忽视的趋势。随着BlackCat/ALPHV、Medusa和LockBit 3.0等至少十几个复杂组织加强对这些高风险目标的关注,威胁形势变得越来越危险。这些威胁行为者并不是孤立行动的;它们得到了由接入经纪人和工具开发商组成的蓬勃发展的生态系统的支持,这些经纪人和工具开发商为渗透和利用这些基本系统提供了必要的杠杆作用。这些团体和个人行为者之间的合作清楚地表明了能源行业的战略重要性,该行业被视为高价值数据的金矿,在某些情况下最高支付的赎金超过5,000,000美元。

展望2024年,Resecurity预计网络威胁将显着增长,特别是勒索软件组织越来越优先考虑能源行业内的高价值目标。这包括特别关注核能行业以及石油和天然气供应商的下游和上游业务。随着这些领域数字化的不断发展,恶意行为者的攻击面不断扩大,从而提供了更多的利用机会。该行业越来越依赖互联技术,虽然有利于运营效率,但也为网络犯罪分子提供了有利可图的机会。由于这些能源服务的关键性质,支付巨额赎金的可能性进一步增加了对这些不良行为者的吸引力。因此,能源行业这些特定领域的组织必须大力加强网络防御,并为来年可能出现的复杂且具有潜在破坏性的网络活动做好准备。

关于Resecurity

Resecurity是一家网络安全公司,为全球大型企业和政府机构提供端点保护、风险管理和威胁情报的统一平台。Resecurity专注于智能驱动的解决方案。我们投资大数据、人工智能和数据科学。这些为网络犯罪、恶意活动和威胁行为者的复杂调查带来了独特的价值。重点研究网络犯罪分子和民族国家行为者的最新技术和交易手段,并分析大量数据以改进其产品。

原始报告链接

https://www.resecurity.com/blog/article/ransomware-attacks-against-the-energy-sector-on-the-rise-nuclear-and-oil-gas-are-major-targets-2024

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。