推出安全产品的时候总是假定这款产品会实现其意图的。但很遗憾,往往事与愿违。统一身份保护平台Silverfort委托IT研究和咨询公司Osterman Research进行的一项调查研究发现,多因素身份验证(MFA)和特权访问管理(PAM)解决方案几乎从未全面部署到足以抵御身份威胁的程度。此外,服务账户(通常不在此类控制措施保护范围之内)暴露在恶意入侵威胁之下的情况令人担忧。以上发现和其他调研结果可在题为《身份攻击面状况:关键防护缺口洞察》的调研报告中找到,该报告首次分析了组织应对身份威胁的韧性。

01

“身份攻击面”是什么?

身份攻击面是可通过用户与密码访问的任意组织资源。攻击者对此攻击面的主要攻击途径是利用被盗用户凭证。由于这种攻击途径,身份攻击面极大区别于其他攻击面。比如说,如果攻击目标是端点,攻击者就必须开发创新性恶意软件和零日漏洞利用程序。但在身份领域,默认攻击工具就是合法的用户名和密码。而考虑到暗网上可以买到用户名-密码组合,攻击者需要做的唯一工作就是获得初始访问权限。

02

但我设置了MFA和PAM防止攻击

真的能防住吗?报告总结了全球600位受访身份安全专业人士的意见,发现大多数组织都设置有MFA和PAM解决方案,但仍面临攻击。原因如下:

1、为自身大多数关键资源设置了MFA防护的组织不到7%

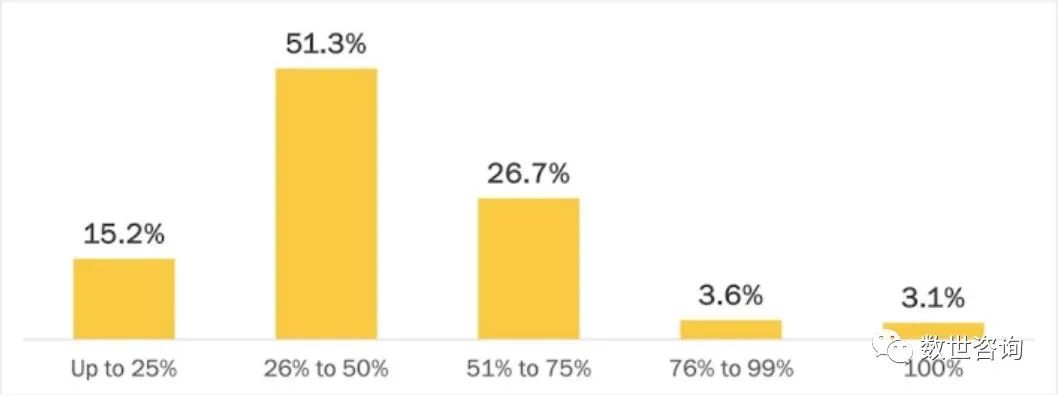

调研中有个问题是:以下资源和访问方式,您目前能够用MFA保护的比例多少?

• 桌面登录(例如Windows、Mac)

• VPN(虚拟专用网)和其他远程连接方式

• RDP(远程桌面协议)

• 命令行远程访问(例如PowerShell、PsExec)

• SSH(安全Shell)

• 自研和老旧应用程序

• IT基础设施(例如管理控制台)

• VDI(虚拟桌面基础设施)

• 虚拟化平台和虚拟机管理器(例如VMware、Citrix)

• 共享网络驱动器

• 运营技术(OT)系统

下图总结了受访者给出的答案:

这些数据反映出其中存在重大缺口,因为缺乏MFA的资源就是对手可以用被盗凭证无缝访问的资源。转换到现实场景中就是:攻击者使用未受MFA保护的命令行工具(例如PsExec或Remote PowerShell)在网络中移动以便在多台机器上植入勒索软件攻击载荷时不会遭遇到任何阻碍。

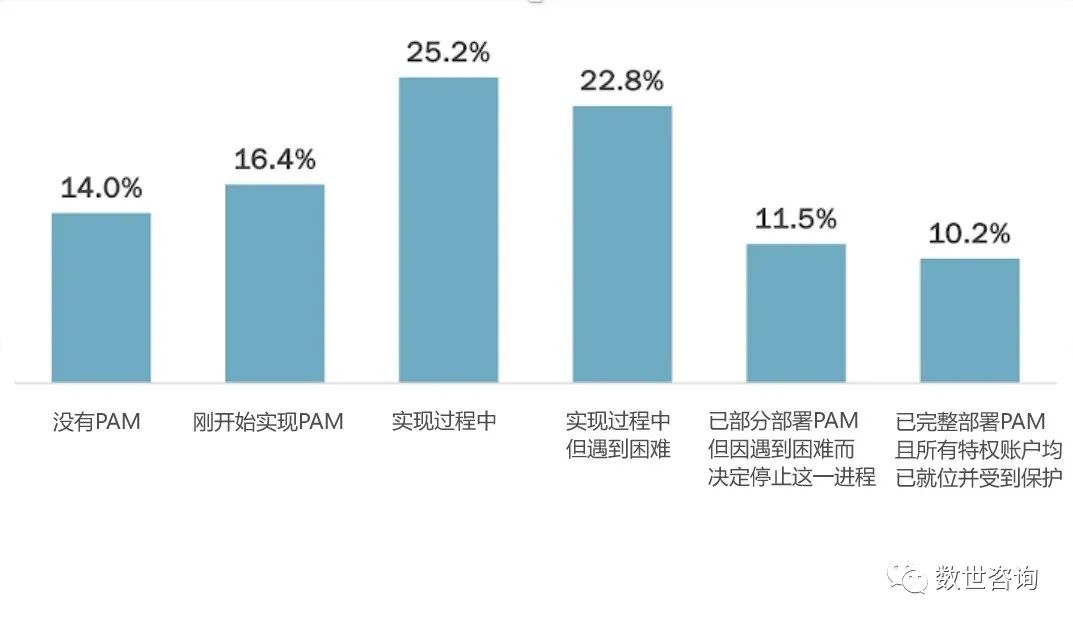

2、仅10.2%的组织拥有全面的PAM解决方案

PAM解决方案的部署向来复杂且耗时,但情况到底有多糟呢?报告揭晓了答案:真的很糟。下图综合了受访者对“您的PAM实现之旅进行到了哪一步?这一问题的答案。

如图所示,大多数组织都被阻在了其PAM之旅的某一段上,也就是说,他们至少有部分特权用户是暴露在攻击之下的。要知道,管理员用户可是攻击者触及组织宝贵资产的最快途径。无法保护所有特权用户是任何组织都不能忽视的风险。

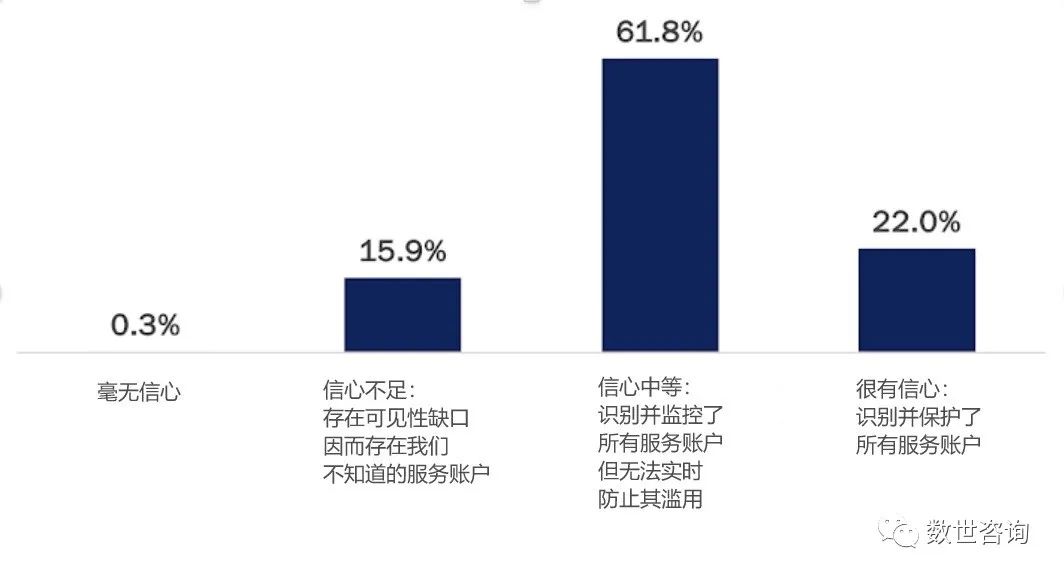

3、78%的组织无力阻止利用被盗服务账户的恶意访问

服务账户是个众所周知的盲点。由于往往权限很高却又不受到MFA保护,且通常因未记录在案而不受监控,这些非人账户成为了攻击者的主要目标。

至于“您对防止攻击者利用服务账户在您的环境中进行恶意访问有多大信心?”这个问题,受访者给出的答案如下:

答案中的“中等”一词是有点误导性的,因为缺乏实时防范基本上就会抹去具备账户被盗检测能力的安全价值了。

您对自身环境的身份攻击面保护得如何?

03

采用成熟度模型

除了指出弱点和缺口,报告还提供了汇总身份保护各个方面的结果所形成的实用评分模型,可以揭示组织面对身份威胁的韧性如何。

报告发现,只有很少的组织(少到只有6.6%)具备严格实施的身份保护策略。但可以使用该模型来回答同样的问题,评估自家组织的身份攻击面防护情况,看看还需要采取什么措施来加强防护。

《身份攻击面状况:关键防护缺口洞察》

(The State of the Identity Attack Surface: Insights Into Critical Protection Gaps)

报告获取地址:

https://www.silverfort.com/state-of-identity-attack-surface-thn-cont-art/

* 本文为nana编译,原文地址:https://thehackernews.com/2023/09/think-your-mfa-and-pam-solutions.html

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。