Emotet恶意软件家族刚刚添加提取电子邮件功能,从而升级其网络间谍活动的能力。虽然Emotet最近因向美国基础设施(如水务设施)传递勒索软件而成为头条新闻,但在过去一个月里,Emotet大部分时间都处于休眠状态。然而,在过去的几天里,研究人员观察到一个新模块能够将电子邮件内容泄露给僵尸网络的运营者。

这种新功能有效地利用了所有现有的Emotet感染电子邮件发送回攻击者,能追溯到邮件历史上180天前的信息。

本文主要研究新的具备威胁性的有效载荷,实现Emotet批量电子邮件捕获,检查渗透过程,并观察其全球分布特征。另外,即使是受保护的系统也可能被这种高级恶意软件感染。

Emotet电子邮件收集模块简介

以前的Emotet模块已使用Outlook Messaging API窃取联系人列表。该API本质上是一个允许应用程序为电子邮件准备的接口。最常见的MAPI使用情况是简单MAPI,作为默认Windows Live电子邮件客户端的一部分包含在Windows中,或者由Outlook和Exchange使用的完整MAPI。换句话说,如果Windows配置充分,此API可让应用程序访问电子邮件。

检查是否被感染的第一步就是看这个配置——DllPathEx- mapi32.dll模块的路径,特别是 HKLM\Software\Clients\Mail\Microsoft Outlook访问注册表项,如果不是,模块不会继续。需要关注的注册表项非常具体,其他似是而非的项不需要格外关注。

Emotet如何收集你的电子邮件

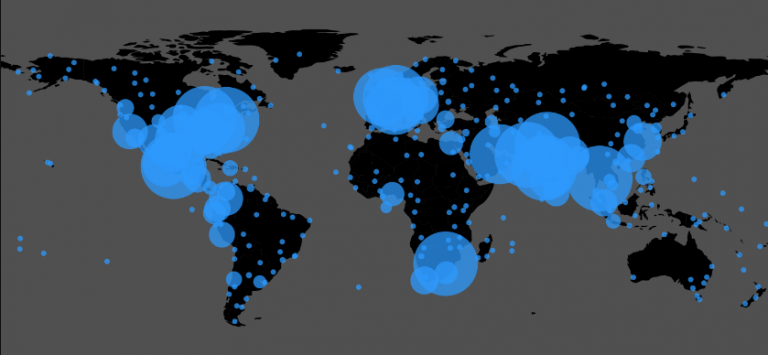

需要强调的是,此模块可以部署在任何现有的Emotet感染系统中(参见下面的全球威胁跟踪)并开始收集电子邮件将其发送回运营者。这意味着Emotet可能会在接下来的几天内收集数以万计的受感染系统的无数电子邮件。

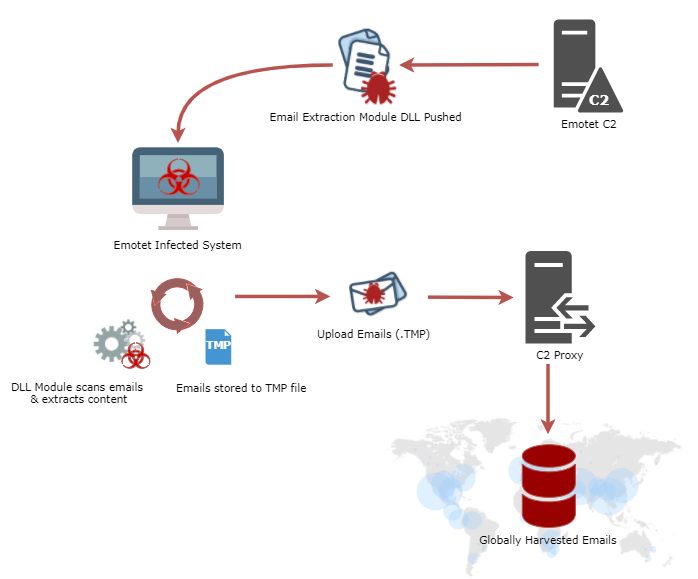

以下是该过程的工作原理(另请参见上图):

- 受感染的Emotet从命令和控制(C2)服务器加载模块DLL,并且此DLL将有效负载二进制文件注入新的Emotet进程;

- 如上所述,新进程扫描所有电子邮件,并将结果保存到临时文件中;

- 原始模块DLL等待此有效负载完成(或在300秒后终止它),然后完整地读取临时文件;

- 原始DLL使用WinINet API发出HTTP请求,该API将临时文件(如果大于116字节)发送到C2服务器。

Emotet全球分布情况

结论

Emotet已经是一个严重的威胁,单次事故造成高达100万美元的成本,最近在Onslow Water and sewauthority以及其他美国城市发布了勒索软件。美国是受影响最大的国家,这与之前关于Emotet的报道是一致的。虽然Emotet的运营者可能只是简单地转向服务器端提取,但是大量收集数据提供了武器化数据驱动的分析能力,鉴于最近电子邮件泄漏的有效性,这种能力不容低估。

防范极其重要,Emotet是有史以来最先进的僵尸网络之一。这些参与者似乎意识到维护和设计非常有弹性和高效的分配系统。企业应该考虑如何立即减少风险并采取行动,并根据这一可操作的情报采取行动。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。