网络战的格局正在不断演变,特别是在最近以色列和哈马斯之间的战争的背景下。这种演变导致针对以色列和非以色列目标的网络行动有所增加,特别针对美国。伊朗黑客组织处于这一变化的最前沿,他们将实际的网络成功与反复甚至有时夸大的主张结合起来。这些事态发展与伊朗和美国之间的紧张局势平行发展且有加剧之势,这让人想起传统的现实世界冲突方法,因为我们看到伊朗利用网络战代理人来攻击美国基础设施。伊朗附属组织中值得注意的是CyberAv3ngers和Cyber Toufan。他们的行动经常涉及对使用以色列技术的美国实体进行报复,反映出双重报复战略。随着中东紧张局势持续,这些伊朗附属代理人组织持续发动网络攻击(特别是针对美国目标)的可能性仍然很高。这一趋势代表了网络战性质的重大演变,超越了传统的地缘政治界限。

以下是对近期活跃的四个伊朗背景黑客组织的简要回顾!

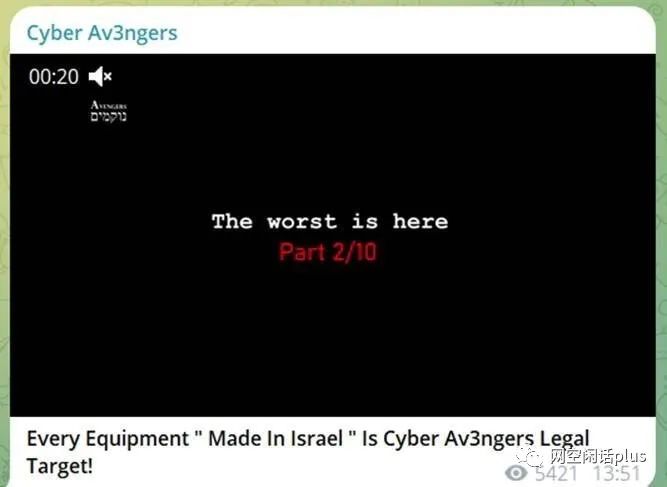

CyberAv3ngers

Cyber Av3ngers是伊朗政府伊斯兰革命卫队(IRGC)下属的黑客攻击组织,该组织长期断断续续地通过不同的电报渠道针对以色列目标开展行动。

他们的重点包括关键的基础设施部门,历史上既有实际的成就,也有夸大的成就。最近,他们涉嫌利用以色列制造的特定工业控制设备(Unitronics品牌PLC)的漏洞对美国基础设施进行攻击。

根据美国CISA警报,至少自2023年11月22日起,该组织开始破坏美国多个州受害者Unitronics设备中的默认凭据,重点关注关键基础设施组织。伊斯兰革命卫队下属的网络攻击者留下了一张污损图片,其中写道:“你已被黑客攻击,与以色列一起倒下。每一件‘以色列制造’的设备都是CyberAv3ngers的合法目标。”

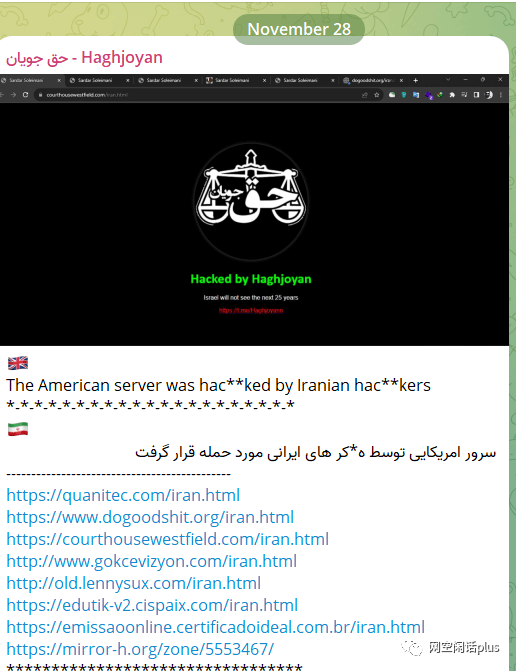

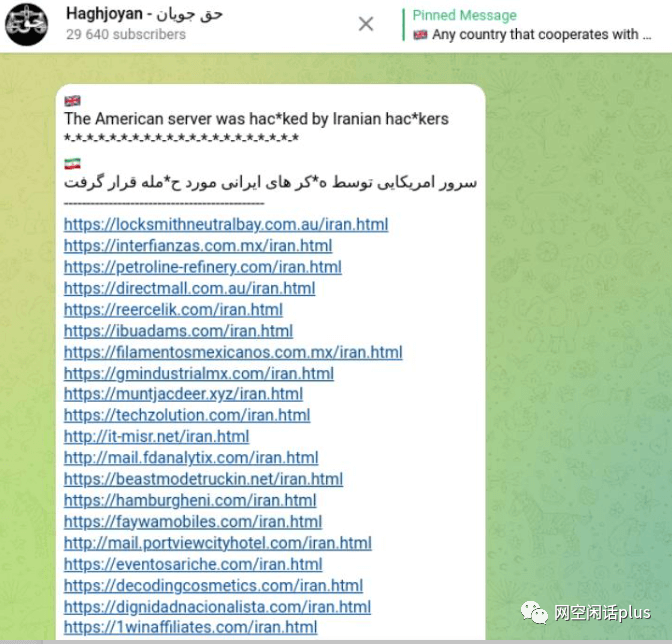

Haghjoyan

该组织出现于战争初期,最初针对以色列,后来将重点转向美国。该组织的活动包括数据泄露和网站篡改。

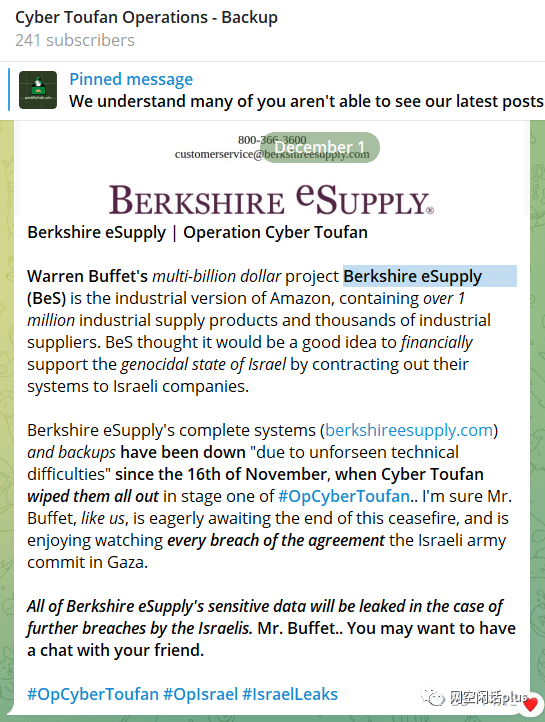

Cyber Toufan

该组织最初主要针对以色列组织,最近声称对美国伯克希尔电子供应商 (Berkshire eSupply) 的攻击事件负责。据称是由于他们使用以色列IT基础设施。

YareGomnam团队

这是一个自2018年以来活跃的亲伊朗组织最近声称袭击了美国基础设施,包括管道和电力系统,并据称入侵了美国多个机场的闭路电视系统。上周,该组织加速了反西方信息传播,12月2日,该组织的攻击者声称侵入了美国50多个机场的闭路电视摄像机。

值得注意的是,Check Point研究人员无法独立验证每项声明,并且黑客所描述的攻击的准确性尚未得到证实。

Check Point建议组织保持警惕并针对网络攻击采取预防为主的方法。

1. 确保强大的安全性:确认对所有PLC和HMI设备使用强非默认口令,以加强您的组织对潜在网络威胁的防御。

2. 优先考虑补丁管理:为所有面向互联网的服务器建立一致且主动的补丁例程,特别强调保护Microsoft Exchange服务器。定期更新对于增强系统弹性至关重要。

3. 消除默认口令风险:通过更改与面向互联网的服务器和边缘设备关联的所有默认口令码来降低风险。这种简单而有效的措施增加了一层额外的保护,防止未经授权的访问。

4. 增强身份验证措施:通过在网络和运营技术(OT)环境的敏感部分实施多重身份验证,增强组织的安全态势。这一额外的验证层可显着降低未经授权访问的风险并保护关键资产。

5. 利用更好的威胁预防:大多数攻击都可以在为时已晚之前被检测到并解决。您需要在组织中实施自动威胁 检测和预防,以最大限度地提高保护机会。

一是扫描并监控电子邮件。电子邮件是网络犯罪分子执行网络钓鱼计划的常见选择,因此请花时间持续扫描和监控电子邮件,并考虑部署自动化电子邮件安全 解决方案以阻止恶意电子邮件到达用户。

二是扫描并监控文件活动。扫描和监视文件活动也是一个好主意。每当存在可疑文件时,您都应该在它成为威胁之前收到通知。

参考资源

1、https://blog.checkpoint.com/research/check-point-research-report-shift-in-cyber-warfare-tactics-iranian-hacktivist-proxies-extend-activities-beyond-israel/

2、https://www.securityweek.com/ics-at-multiple-us-water-facilities-targeted-by-hackers-affiliated-with-iranian-government/

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。