Hex-rays 每年都会为 IDA 举办插件大赛,该大赛每年都会涌现出各种类型的插件,有安全团队也有个人安全研究员,为了解决各种问题从而开发各种插件。今年的插件大赛一共入围了九款插件,评审团最终评出的前三名为:

IdaClu

Heimdallr

Symless

以下是本届插件大赛上九款插件的简要介绍:

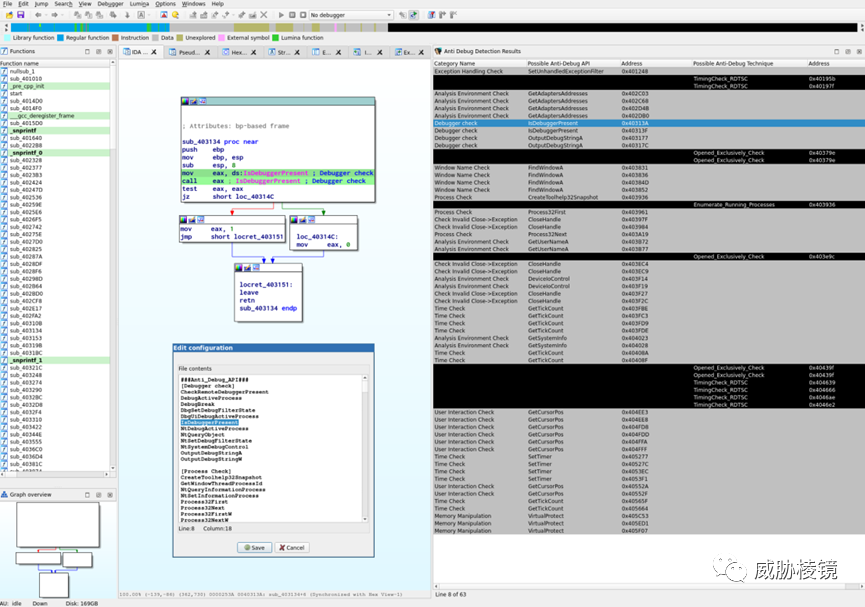

AntiDebugSeeker

AntiDebugSeeker 用于自动提取 PE 类型恶意软件所使用反调试技术,该插件完全基于静态分析完成反调试技术的识别。双击识别结果即可快速跳转到对应的位置,除传统反调试技术外也支持新反调试技术。

AntiDebugSeeker

https://github.com/LAC-Japan/IDA_Plugin_AntiDebugSeeker

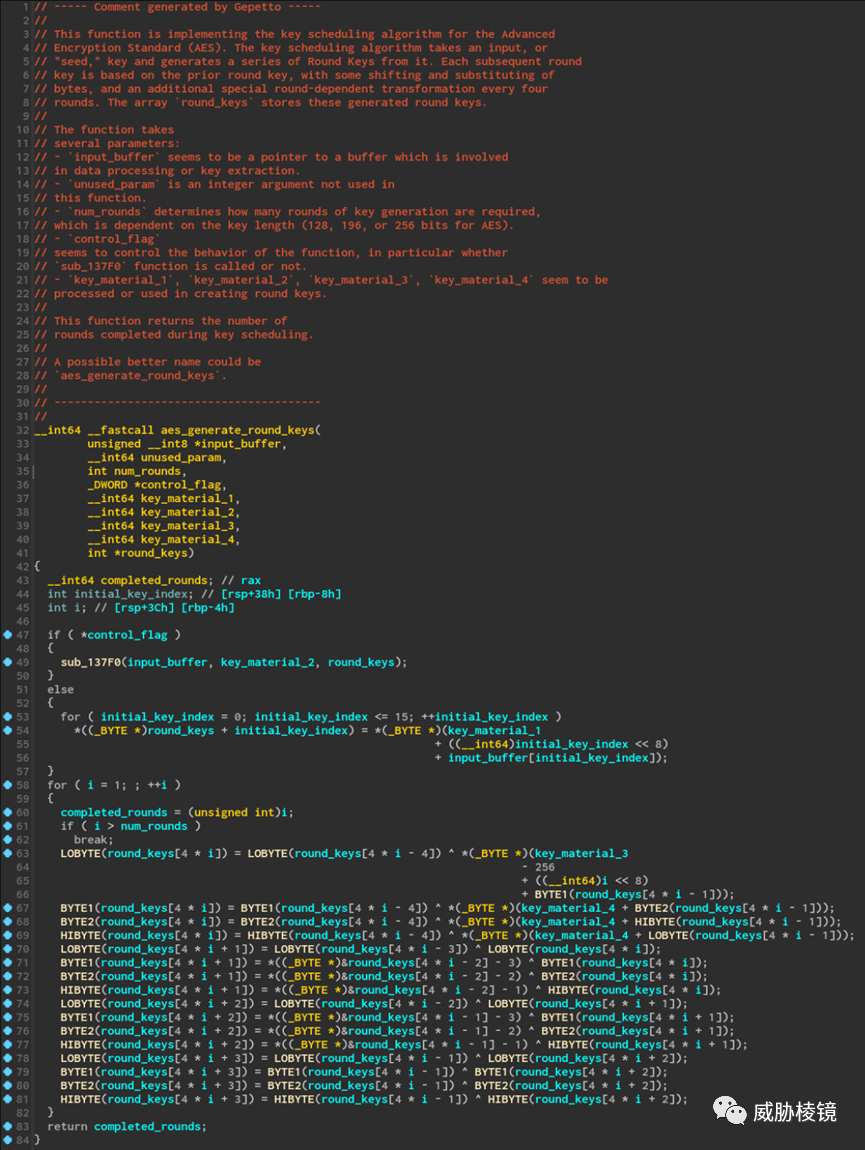

Gepetto

Gepetto 插件使用 GPT-3.5-Turbo 与 GPT-4 大模型解析反编译的函数,例如提供函数的功能与自动变量重命名。Gepetto 只需要用户提供 OpenAI API 的密钥即可,有些处理结果令人印象深刻。

Gepetto

https://github.com/JusticeRage/Gepetto

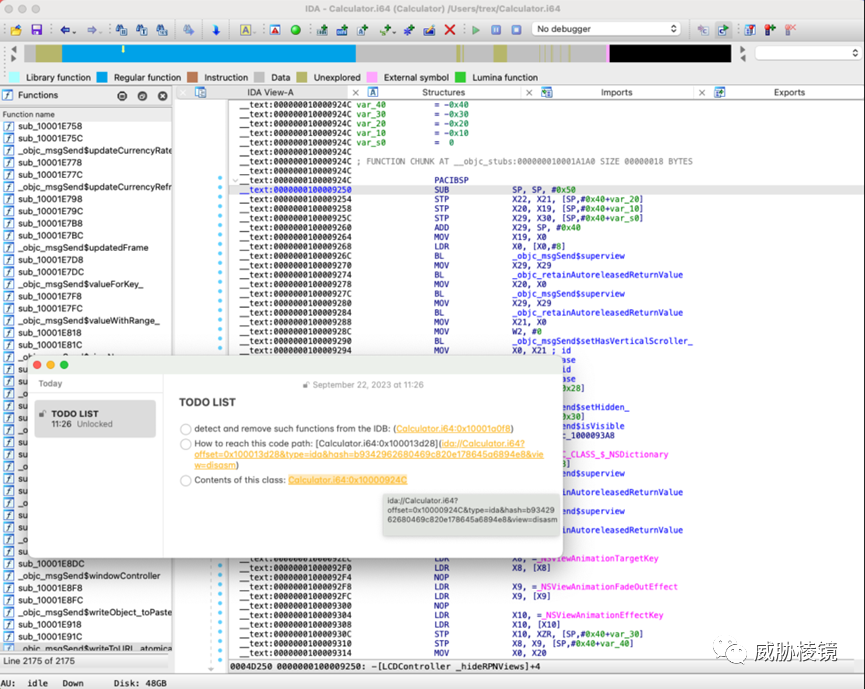

Heimdallr

Heimdallr 为 IDA 创建一个本地的 gRPC 服务器,用户可以将创建的链接粘贴到任意位置(注释、备忘录、电子邮件等)。只要有符合条件的 IDB,Heimdallr 就支持用于跳转到IDA中对应位置。美中不足的是,该插件仅支持 macOS。

Heimdallr

https://github.com/interruptlabs/heimdallr-ida

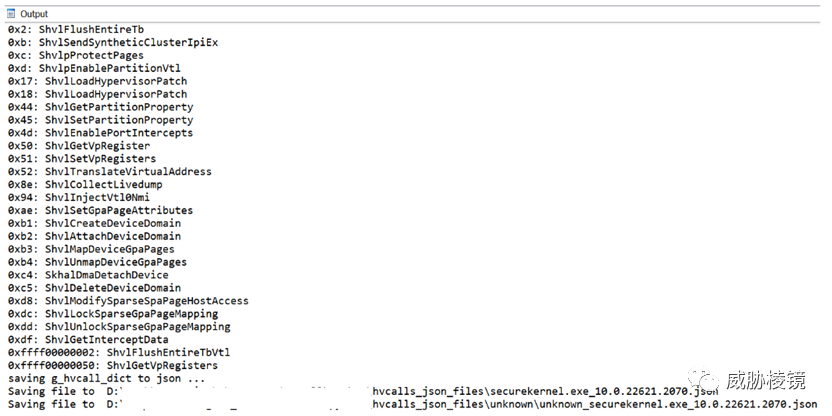

Hvcall

该插件使用反编译器查找每个导出函数的 hypercall,这对研究 Windows 系统上的 Hypervisor 很有帮助。

Hvcall

https://github.com/gerhart01/Hyper-V-Tools/tree/main/Extract.Hvcalls

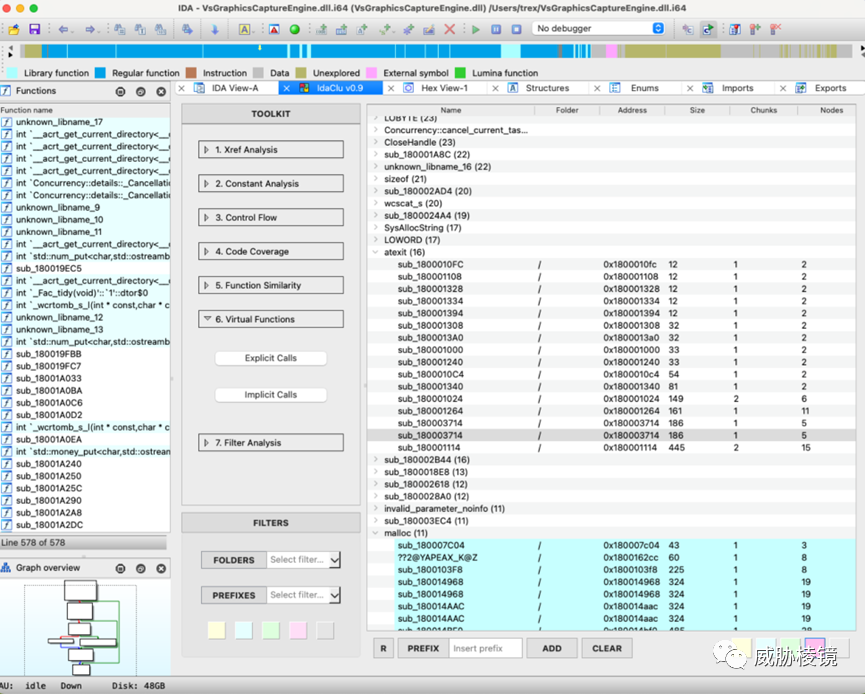

IdaClu

IdaClu 集成了 18 个子插件,利用控制流、常量等计算相似函数。IdaClu 还为用户提供了简单的界面,支持用户自定义开发各种子插件,具有良好的 IDAPython 脚本兼容性。

IdaClu

https://github.com/harlamism/IdaClu

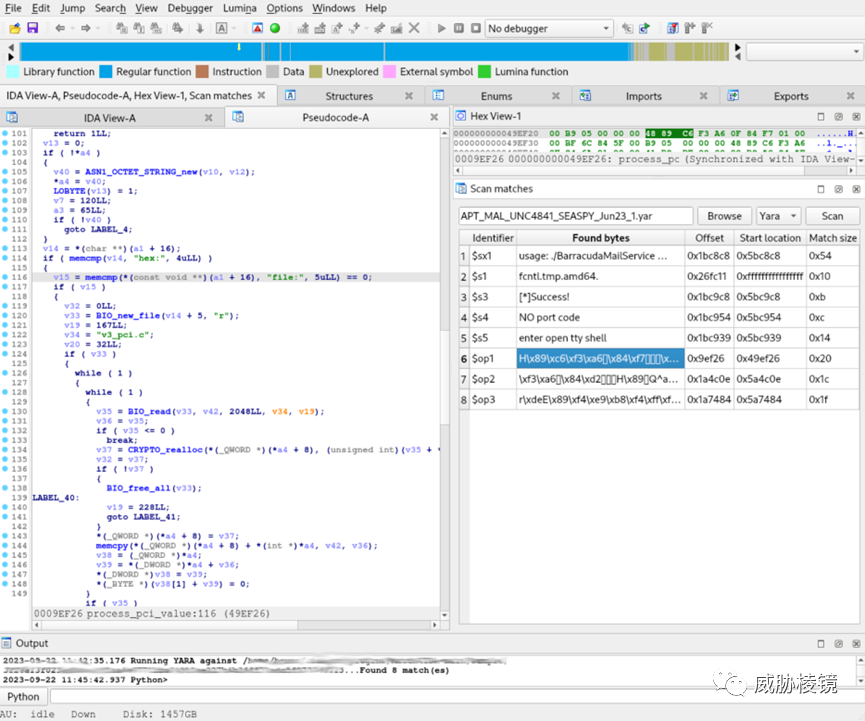

Match4Ida

由规则检出的样本文件,扫描会给出命中的偏移量。但在 IDA 中使用线性地址更为直观,将偏移量转换为线性地址的插件就是 Match4Ida。用户可以点击检测结果,直接跳转到对应的位置。

Match4Ida

https://github.com/riskeco/Match4IDA

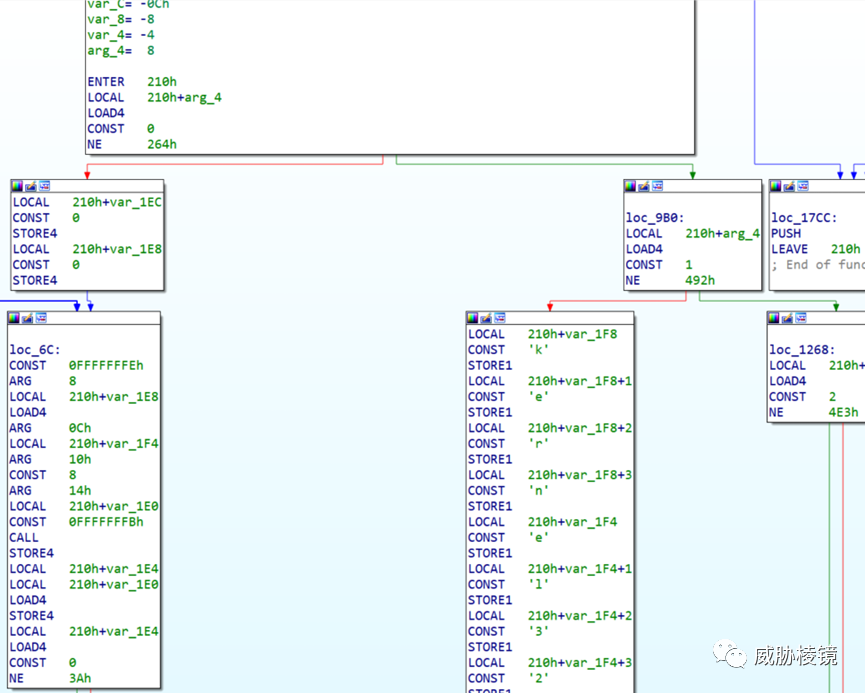

quakevm

使用 C++ 开发的 Quak3 虚拟机加载程序,增加了对 QVM 二进制文件的解析功能,便于分析人员快速进行分析。

quakevm

https://hex-rays.com/contests_details/contest2023/quakevm/quakevm_contest_sub.zip

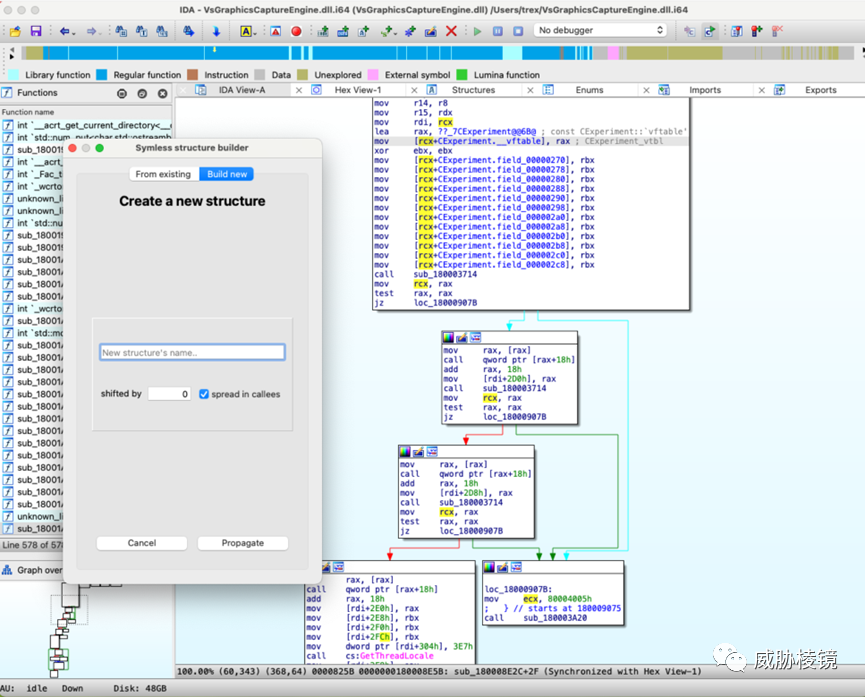

Symless

Symless 通过代码分析来恢复二进制文件中的结构体、类与虚拟表,该插件支持 Windows x64 (__fastcall)、Windows i386 (__stdcall & __thiscall)、System V x64 (__fastcall) 与System V i386 (__stdcall)。

Symless

https://github.com/thalium/symless

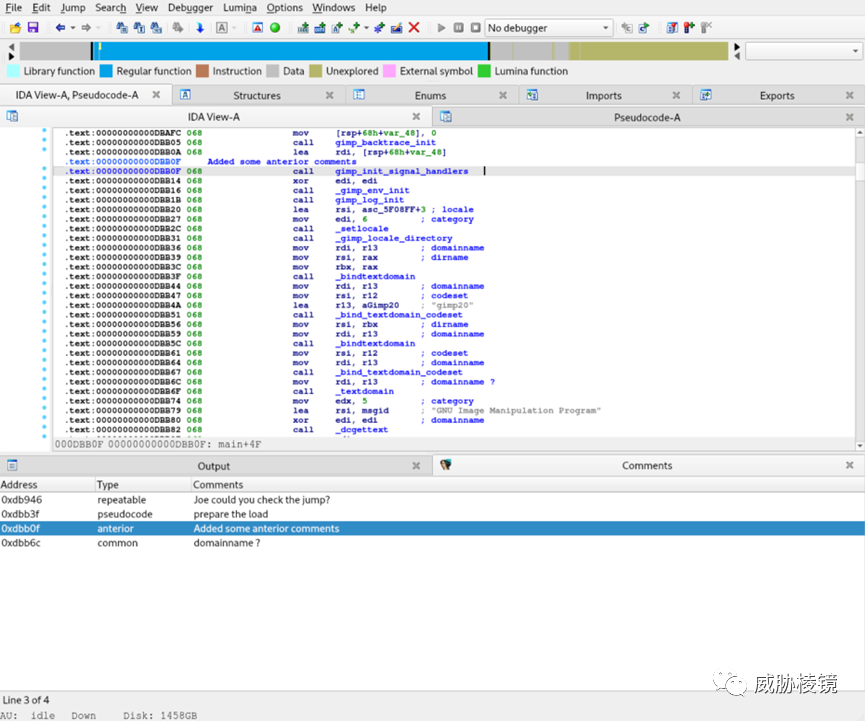

UserComment

UserComment 插件在反汇编与反编译代码中显示不同用户添加的注释,便于多个研究人员共同进行研究,提高效率。

UserComment

https://github.com/JayRE114514/UserComment

Hex-Rays 官网:https://hex-rays.com/contests_details/contest2023/

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。