前情回顾·中国用户的跨境数据安全保障

安全内参12月6日消息,美国基因测试公司23andMe周一(4日)宣布,黑客利用客户的旧密码,成功获取了大约690万份用户档案的个人信息。部分被窃档案信息包括家族谱系、出生年份和地理位置。

23andMe的一名女发言人表示,“数据泄露后,我们尚未看到数据遭不当使用的报道。”

约1.4万用户数据全泄露

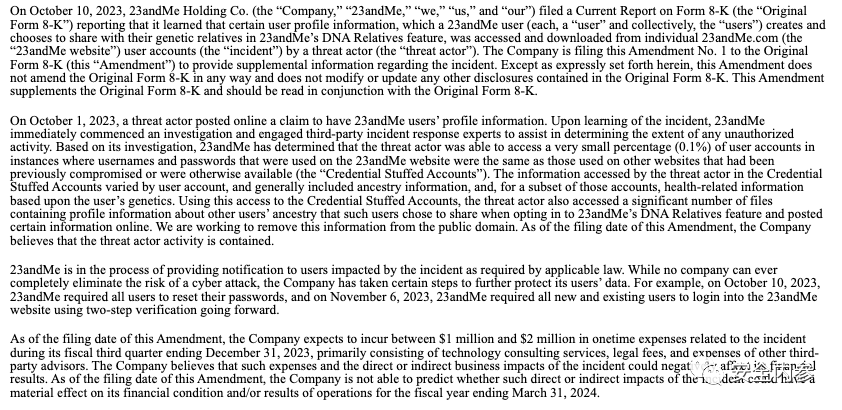

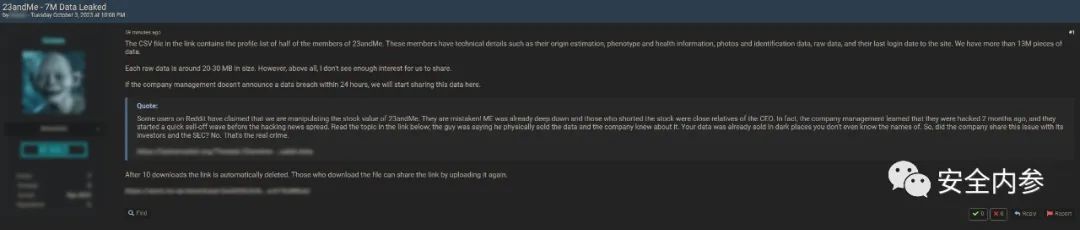

根据该公司上周五向美国证券交易委员会(SEC)的披露文件,今年10月,一名黑客在地下论坛发帖称,他们获取了23andMe用户的档案信息。

据The Record报道,帖子公布了约100万犹太裔和30万华裔的样例用户数据,并对外报价1-10美元单个账号数据进行售卖。

该公司在SEC披露报告中写道,黑客使用了23andMe客户在其他曾遭泄漏的网站用过的旧密码,最初侵入了大约1.4万个23andMe用户帐户,占23andMe用户总数的0.1%。

23andMe发言人表示,黑客能够访问这1.4万个档案中的任何信息,包括健康信息和家族谱系信息。

23andMe共享设计让近700万用户数据泄露

这次泄漏事件令数百万其他客户的档案门户大开。这些客户约占23andMe客户总数的一半,他们希望通过23andMe与DNA相匹配的人联系。用户可以选择启用名为“DNA亲属”(DNA Relatives)的功能。通过这个功能,他们能够向与自己有潜在亲缘关系的其他23andMe用户提供选定信息。

23andMe发布声明称,黑客获得了550万个“DNA亲属”档案信息,其中包括显示名称、账户上次登录时间、与“DNA亲属”的共享DNA百分比、与该“DNA亲属”的关系预测。这些档案还可能包括自我报告信息,比如地理位置、出生年份、家族谱系以及用户上传的任何照片。

23andMe表示,除此之外,黑客还能够访问启用“DNA亲属”功能的其他约140万名客户的家族谱系档案信息,包括显示名称和关系标签。如果用户选择共享相关数据,可访问信息还可能包括出生年份和地理位置。

预计事件响应将花费200万美元

根据法律要求,23andMe正在通知所有受影响的客户。发言人表示,目前还没有通知所有用户的时间表。

根据23andMe网站上的一份声明,该公司要求所有客户更改现有密码并设置两步验证。

根据SEC披露报告,23andMe预计今年第三财季该事件将一次性产生100-200万美元的费用,主要包括技术咨询服务、法律费用和其他第三方顾问的费用。

加州大学洛杉矶分校信息研究系教授Ramesh Srinivasan评论,由于类似事件变得越来越普遍,对此次泄露他并不感到意外。他说,只要信息提供给第三方,就总有可能被窃取。

他反问道,“我们应该向一个在很大程度上只对投资者和董事会忠诚的组织,提供如此亲密的个人数据吗?”

参考资料:https://www.nytimes.com/2023/12/04/us/23andme-hack-data.html、https://therecord.media/scraping-incident-genetic-testing-site

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。