漏洞概述 | |||

漏洞名称 | 金蝶天燕远程代码执行漏洞 | ||

漏洞编号 | QVD-2023-48081 | ||

公开时间 | 2023-12-19 | 影响对象数量级 | 万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 9.8 |

威胁类型 | 代码执行 | 利用可能性 | 高 |

POC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 已公开 | 技术细节状态 | 已公开 |

危害描述:远程未授权攻击者可利用此漏洞上传任意文件,最终可能导致远程执行恶意命令,控制服务器。 | |||

01 漏洞详情

影响组件

金蝶Apusic应用服务器(Apusic Application Server,AAS)是一款标准、安全、高效、集成并具丰富功能的企业级应用服务器软件,全面支持JakartaEE8/9的技术规范,提供满足该规范的Web容器、EJB容器以及WebService容器等,支持Websocket1.1、Servlet4.0、HTTP2.0等最新的技术规范,为企业级应用的便捷开发、灵活部署、可靠运行、高效管控以及快速集成等提供关键支撑。

漏洞描述

近日,奇安信CERT监测到金蝶天燕远程代码执行漏洞(QVD-2023-48081) POC及EXP在互联网上流传,该漏洞允许未授权的远程攻击者上传任意文件,最终可能导致远程执行恶意命令,控制服务器等。

目前,奇安信CERT已复现此漏洞,经研判该漏洞攻击利用难度低,且EXP已公开,被恶意利用的可能性增大。鉴于此漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

Apusic应用服务器 < V9.0 SP8

其他受影响组件

无

03 复现情况

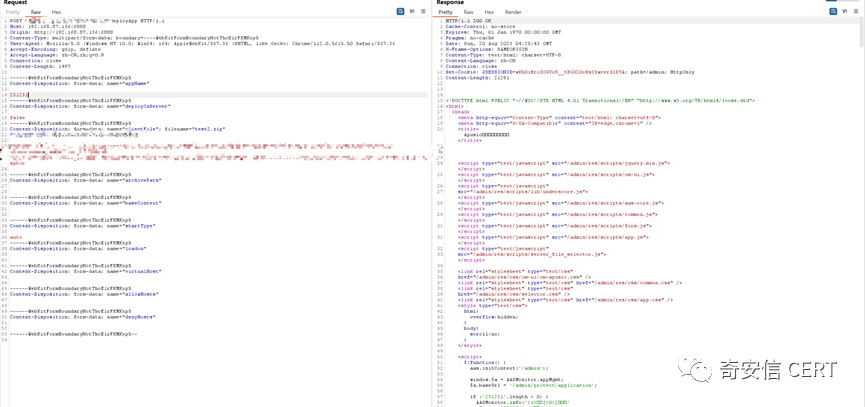

目前,奇安信CERT已成功复现金蝶天燕远程代码执行漏洞(QVD-2023-48081),截图如下:

04 受影响资产情况

奇安信鹰图资产测绘平台数据显示,金蝶天燕远程代码执行漏洞(QVD-2023-48081)关联的国内风险资产总数为136375个,关联IP总数为4297个。国内风险资产分布情况如下:

05 处置建议

安全更新

目前官方已经发布补丁,建议受影响用户尽快安装补丁:

https://www.apusic.com/view-477-113.html

若客户暂时无法升级,应避免将受影响系统对公可访问,可通过设置网络ACL策略限制访问来源,例如只允许特定IP地址或地址段的访问。

Snort 检测方案

Snort是一个开源的入侵检测系统,使用规则来检测网络流量中的恶意行为。用户可参考以下Snort检测规则,进行金蝶天燕远程代码执行漏洞(QVD-2023-48081)的检测:

alert tcp any any -> any any (msg:"Suspicious app deploy request"; flow:to_server,established; content:"POST /admin/protect/application/deployApp"; http_method; content:"applications/default/public_html/"; http_client_body; content:"../"; http_client_body; classtype:attempted-admin; sid:1000004; rev:1;)

06 参考资料

[1]https://www.apusic.com/view-477-113.html

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。