前情回顾·击穿数字空间的漏洞

安全内参12月25日消息,一个名为“Flipper围墙”的新开源项目,可以检测出黑客利用Flipper Zero工具和安卓设备发起的蓝牙垃圾信息攻击。

通过检测攻击并识别来源,用户可以采取有针对性的保护措施,或可追究肇事者的责任。

一场危害重重的恶作剧

2023年9月,安全研究人员“Techryptic”首次展示如何使用Flipper Zero便携式无线渗透测试和黑客工具发动蓝牙低功耗(BLE)垃圾信息攻击。

当时的攻击形式是向苹果设备发送虚假的蓝牙连接通知。所以,攻击看起来更像是一场恶作剧,并没有带来真正的危险。

其他开发者迅速按照这个想法创建了一个定制Flipper Zero固件,可以对安卓智能手机和Windows笔记本发起垃圾信息攻击。

不久之后,开发者Simon Dankelmann将这种攻击移植到一个安卓应用程序中,使用户无需Flipper Zero工具即可发起蓝牙垃圾信息攻击。

然而,2023年美国中西部毛皮节大会(Midwest FurFest)期间,与会者切身感受到这些蓝牙垃圾信息攻击带来了严重后果,远远超出了无害恶作剧的范畴。

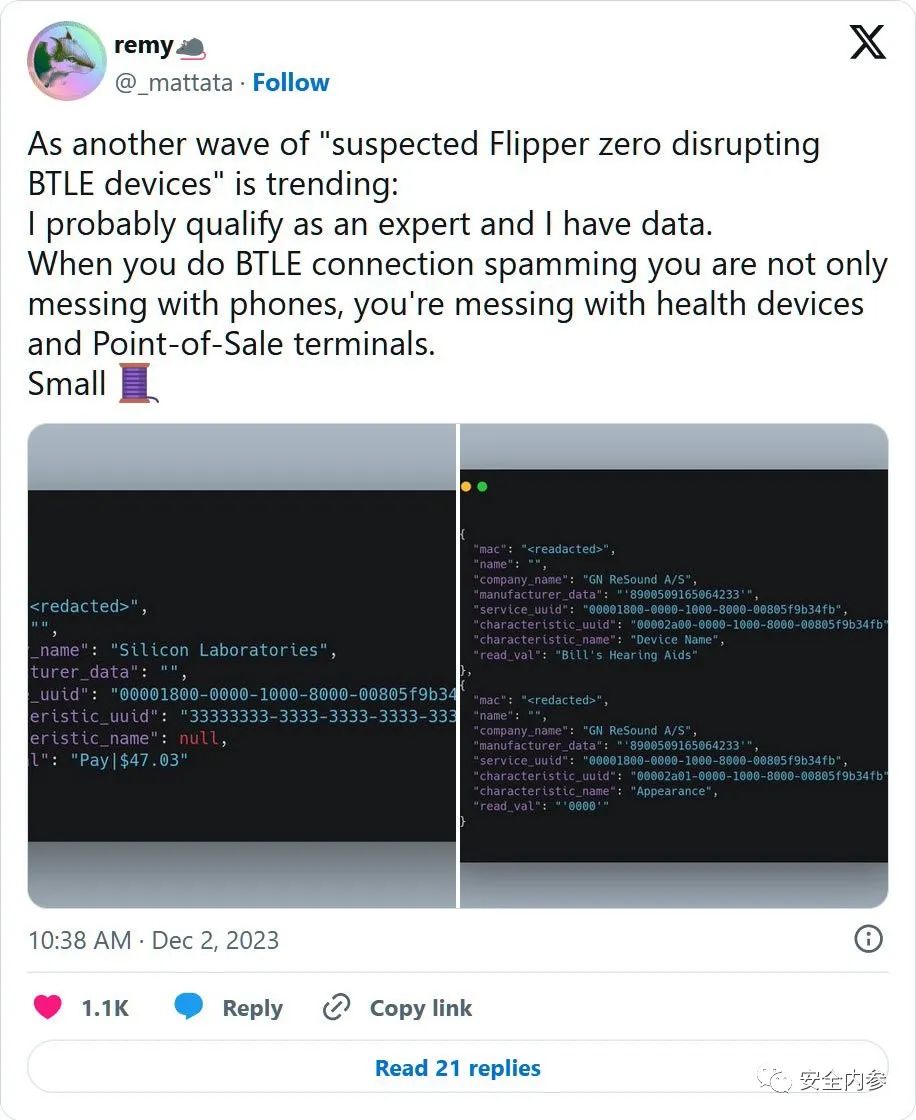

很多人报告,他们的Square支付读卡器业务严重中断。其他人面临的情况更为严重,比如胰岛素泵控制器无法使用。

一些人使用蓝牙启用的助听器和心率监测工具,他们也报告称受到了干扰,这可能会危及他们的健康。

GreyNoise漏洞研究员Remy在推特上分享了关于此类攻击危险性的讨论,警告进行BLE垃圾信息攻击可能严重影响被攻击者的健康。

Remy与外媒BleepingComputer就BLE攻击对话。他警告称,“对于BLE启用的医疗设备,攻击至少会让受影响者生活质量下降。一些情况可能不会危及生命,但有些情况就没那么走运了。”

一些人声称,苹果在iOS 17.2系统中悄然引入了对BLE攻击的缓解措施,但目前安卓系统尚未解决这个问题。

此外,BleepingComputer在安装了iOS 17.2系统之后,继续通过安卓应用向iOS设备发送BLE垃圾信息,发现攻击仍然有效。

BleepingComputer联系了谷歌,询问他们计划如何在安卓系统中处理BLE攻击的计划,但尚未立即获得回复。

Flipper围墙

Flipper围墙(WoF)项目旨在检测发起蓝牙低功耗垃圾信息攻击的攻击者,以便接收端的用户做出适当的回应。

目前,该Python脚本可以在Linux和Windows上运行,被设计为持续运行。脚本会不断更新用户附近BLE设备的状态、任何潜在威胁和一般活动。

主界面包括一个ASCII艺术标题、实时和离线设备列表,以及检测到的BLE攻击数据包。

用户可以使用Python脚本检测Flipper Zero或其安卓应用变体(BLE垃圾信息)等BLE攻击,例如导致iOS系统崩溃的攻击。

该脚本会扫描附近的BLE数据包,并将传输的数据包与一组预定义模式进行比对。这些模式被认为是恶意活动的指标。

Flipper之墙目前可以检测到以下情况,但该项目还在不断更新中:

Flipper Zero检测(必须启用蓝牙)

Flipper存档(保存历史数据)

iOS崩溃和弹出BLE检测

安卓崩溃和弹出BLE检测

Windows快速配对BLE检测

LoveSpouse BLE检测

在被动监听的同时,Flipper之墙会捕获垃圾信息攻击设备的MAC地址(这是主要设备标识符)、信号强度(可用于确定攻击者的接近程度),以及数据包中的数据。

您可以在可以在开发者的GitHub存储库中找到Flipper之墙的安装和项目设置说明(https://github.com/K3YOMI/Wall-of-Flippers)。

BleepingComputer尚未测试过Flipper围墙,也无法保证脚本的安全性,请务必在安装之前检查代码。

参考资料:https://www.bleepingcomputer.com/news/security/wall-of-flippers-detects-flipper-zero-bluetooth-spam-attacks/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。