近日,安全公司Quarkslab一口气披露了UEFI固件(负责启动操作系统)TCP/IP网络协议栈的九个安全漏洞(统称Pixie Fail)。这九个漏洞存在于TianoCoreEFI开发套件II(EDK II)中,可被利用来实现远程代码执行、拒绝服务(DoS)、DNS缓存中毒和敏感信息泄露。

AMI、英特尔、Insyde和Phoenix Technologies等公司的UEFI固件无一例外都受到了这些漏洞的影响,这意味着全球数以百万计的计算机正面临威胁。

UEFI(统一可扩展固件接口)是一种新的主板启动引导模式,被看作是近20年历史的BIOS的继任者,其优势在于图形交互界面并可提高电脑开机后进入系统的启动速度。

随着微软Windows 11将UEFI安全启动列为必需项,UEFI正在加速完成对BIOS的替代,成为当今Windows系统电脑的主流启动方式。

漏洞详情

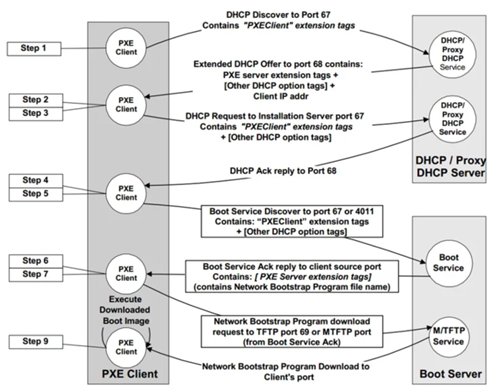

EDK II整合了自己的TCP/IP堆栈(NetworkPkg),以在初始预启动执行环境(PXE,发音为“pixie”)阶段启用网络功能,在操作系统尚未运行时执行管理任务。

换而言之,EDKII是一个客户端-服务器接口,用于从网络接口卡(NIC)启动设备,并允许管理员远程配置和启动尚未加载操作系统的联网计算机。

作为UEFI固件的一部分,PXE代码包含在主板上或NIC固件只读存储器(ROM)中:

Quarkslab在EDKII的TCP/IP堆栈(NetworkPkg)中发现的问题包括溢出错误、越界读取、无限循环以及使用弱伪随机数生成器(PRNG),这些问题会导致DNS和DHCP中毒攻击、信息泄漏、拒绝服务、IPv4和IPv6层的数据插入攻击,漏洞列表如下:

CVE-2023-45229(CVSS分数:6.5)-处理DHCPv6通告消息中的IA_NA/IA_TA选项时出现整数下溢

CVE-2023-45230(CVSS分数:8.3)-DHCPv6客户端中通过长服务器ID选项发生缓冲区溢出

CVE-2023-45231(CVSS分数:6.5)-处理带有截断选项的ND重定向消息时出现越界读取

CVE-2023-45232(CVSS分数:7.5)-解析Destination Options标头中的未知选项时出现无限循环

CVE-2023-45233(CVSS分数:7.5)-解析Destination Options标头中的PadN选项时出现无限循环

CVE-2023-45234(CVSS分数:8.3)-处理DHCPv6通告消息中的DNS服务器选项时出现缓冲区溢出

CVE-2023-45235(CVSS分数:8.3)-处理来自DHCPv6代理广告消息的服务器ID选项时出现缓冲区溢出

CVE-2023-45236(CVSS评分:5.8)-可预测的TCP初始序列号

CVE-2023-45237(CVSS评分:5.3)-使用弱伪随机数生成器

CERT协调中心(CERT/CC)在一份公告中表示:“这些漏洞的影响和可利用性取决于特定的固件版本和默认PXE启动配置。”

“本地网络内的攻击者(在某些情况下是远程攻击者)可以利用这些漏洞来执行远程代码、发起DoS攻击、进行DNS缓存中毒或提取敏感信息。”

参考链接:

https://github.com/quarkslab/pixiefail

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。