前情回顾·全球公有云漏洞频发

安全内参1月25日消息,谷歌刚刚修复了一个影响重要云服务的漏洞。此前研究人员发现,多家组织(包括一家上市公司)的系统容易受到该漏洞影响。

该问题影响了谷歌Kubernetes引擎(GKE),这是一种用于部署、扩展和管理应用程序“容器化”的系统。GKE是谷歌针对Kubernetes开源项目的商用服务,广泛用于医疗保健、教育、零售和金融服务,以及数据处理和人工智能与机器学习操作。

云安全厂商Orca Security的研究人员解释说,他们在GKE中发现了一个问题,“可以让攻击者使用任何有效的谷歌帐号,接管配置错误的Kubernetes集群,这可能导致严重的安全事件,如加密挖矿、拒绝服务和敏感数据窃取。”

该问题主要与权限有关,GKE允许用户使用任何有效的谷歌帐户访问系统。Orca Security表示,“当管理员决定将某个组绑定到权限过大的角色时,会造成重大安全漏洞。”研究人员将此漏洞称为Sys:All。

Orca Security表示,经过扫描发现超过1300个集群可能遭到暴露,其中有100多个集群暴露程度极高,可以被广泛访问。

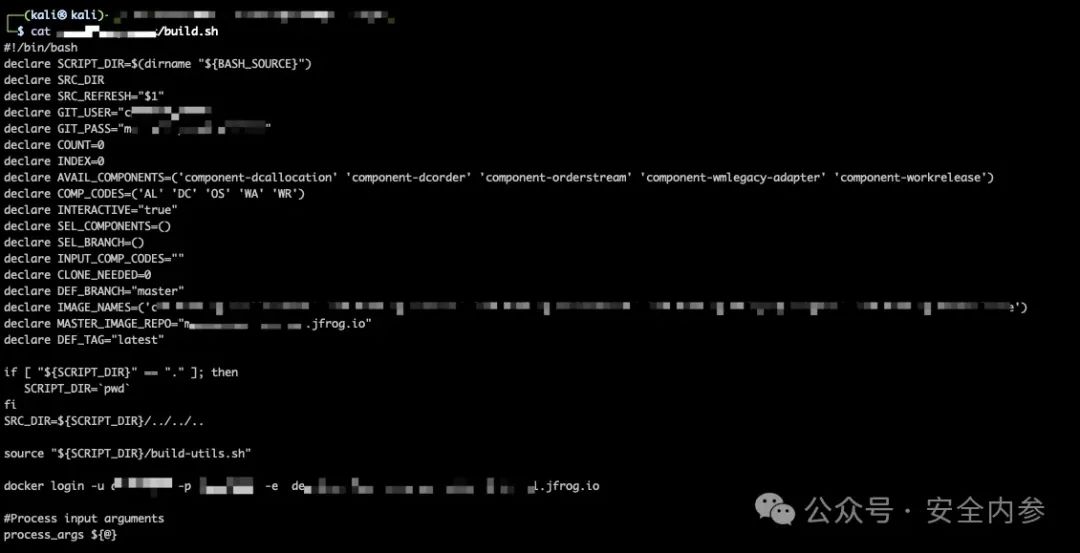

图:攻击者可借此获得大量敏感信息

他们指出,“Kubernetes将其托管的容器化应用程序,与各种不同类型的关键数据资产连接在一起,如数据库、代码存储库和其他第三方供应商,这使得它成为恶意行为者手中的毁灭性工具。”

容器化,是指开发人员将应用程序的代码与运行在任何计算基础设施上所需的一切(如文件和库)捆绑在一起,从而灵活地构建和部署软件。

客户资产大门洞开

Orca Security表示,至少有一个受影响的集群属于一家纳斯达克上市公司,暴露信息给黑客提供了访问AWS网络服务凭证的权限,得以更深入地访问该公司的系统和数据。研究人员说,恶意行为者“有可能访问这些系统,提取或操纵敏感数据,干扰服务,甚至更进一步进入网络。”

Orca Security表示,他们向该公司报告了这个问题,并与之合作解决了这些漏洞,其中包括收紧权限、保护暴露的云储存桶等。

研究人员同时向其他多家易受漏洞影响的企业报告了这个问题,并指出,所有组织“应该始终在身份和访问领域追求细粒度,避免给不需要的实体赋予过多的访问权限。”

Orca Security还向谷歌报告了这个问题。谷歌认识到问题的严重性,并“积极采取预防措施、发布客户通知,还将继续采取行动确保客户安全。”

一位谷歌发言人表示,他们与Orca Security合作解决该漏洞。发言人指出,谷歌还在上周发布了一份安全公告,“针对有限数量的受影响GKE用户,详细说明了他们应采取的步骤,以保护自己免受任何意外授权的伤害。”

谷歌还向一些客户直接发送了这份公告。

谷歌在1月19日发布的建议中说道,“我们已经确定了几个群集,用户已经授予Kubernetes权限给system:authenticated组,其中包括所有具有谷歌帐户的用户。我们不建议进行这些类型的绑定,因为它们违反了最小权限原则,向过多用户群体授予了访问权限。”

Orca Security指出,谷歌认为这是“可以预期的问题”,因为最终这是一种用户可以预防的分配权限漏洞。客户有责任配置其访问控制。

研究人员认同谷歌的评估,即组织“有责任以没有安全风险和漏洞的方式部署资产和权限。”

参考资料:https://therecord.media/google-kubernetes-engine-security-loophole-access-permissions

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。