前情回顾·微软安全争议

安全内参1月29日消息,微软网络近期遭黑客入侵,高管电子邮件被监视长达两个月。一位研究员表示,黑客通过获取一个拥有管理员权限的老旧测试帐号的访问权限来实施入侵,这是微软犯下的重大失误。

微软在1月25日(上周四)发布第二篇公告,措辞含糊地提到了一些新细节,扩展了19日首次披露的信息。微软表示,俄罗斯政府支持的“午夜暴雪”(Midnight Blizzard)黑客组织使用密码喷射技术,利用弱密码凭据登录了一个“传统非生产测试租户帐号”,该帐号并未启用多因素身份验证。然后,他们以某种方式获得了高管以及安全和法务团队成员的电子邮件帐号的访问权限。

“严重配置错误”

在25日文章中,微软提供了有关黑客如何极大提升访问权限的更多细节。“午夜暴雪”通过滥用OAuth授权协议,获得对特权电子邮件帐号的持久访问权限。该协议被整个行业广泛使用,允许各种应用程序访问网络上的资源。成功侵入测试租户帐号之后,“午夜暴雪”使用该帐号创建了一个恶意应用程序,并授予其访问Microsoft Office 365电子邮件服务任意邮件帐号的权限。

微软在文章中提到的内容大致如上,只是用词含糊,试图掩盖这次重大失误的严重程度。他们写道:

“‘午夜暴雪’等威胁行为者通过侵入用户帐号,创建、修改并授予高权限的OAuth应用程序。他们滥用这些应用程序来隐藏恶意活动。通过滥用OAuth,威胁行为者即使失去了最初被黑帐号的访问权限,也能够保持对应用程序的访问。‘午夜暴雪’利用他们最初获取的访问权限,识别并侵入一个拥有对微软公司环境的高级访问权限的遗留测试OAuth应用程序。随后,威胁行为者创建了额外的恶意OAuth应用程序。他们新建了一个用户帐号,允许由他们控制的恶意OAuth应用程序访问微软公司环境。然后,威胁行为者使用遗留测试OAuth应用程序,授予自己Office 365 Exchange Online的‘完整应用程序访问’(full_access_as_app)角色,该角色有权访问邮箱。”

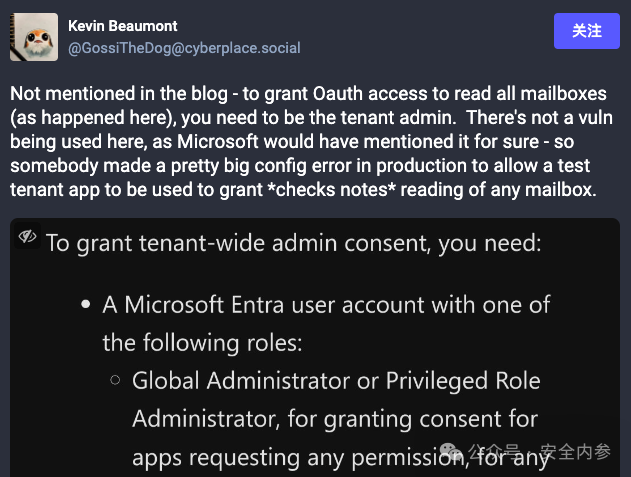

Kevin Beaumont是一位具有数十年经验的研究员和安全专业人员,曾在微软工作。他在社交网站Mastodon上指出,只有被授予管理员权限的帐号,才能将强大的“完整应用程序访问”角色分配给一个OAuth应用程序。“有人在生产中犯了相当严重配置错误。”

有充分的理由要求限制这种能够分配如此广泛访问权限的帐号。很难想象,一个测试帐号,尤其是一个处于遗留状态的测试帐号,能够获取并维持这样高的权限。

这种配置测试帐号的方式是安全大忌,因为它打破了限制措施本来应该提供的安全网。最小权限原则是最基本的网络安全实践之一。使用者应该始终给帐号配置为执行其负责任务所需的最少权限。在这种情况下,很难理解为什么遗留测试帐号需要管理员权限。

Beaumont写道,“这有点像生产系统中的域管理员用户……只不过现在变成了一个没有安全性、多因素身份验证、防火墙和监控的测试域。”他的言外之意是,域管理员用户对连接到网络的所有设备拥有完全的管理员权限,包括存储凭据和创建新帐号的域控制器和活动目录。作为网络上权限最高的用户,它们应该被隔离,并且很少或从不成为生产系统的一部分。如果这样的帐号不受强密码和其他标准安全措施的保护,一旦失误,后果会不堪设想。

微软官员拒绝解释为何如此配置测试帐号,为何保留处于遗留状态的帐号。

旧瓶装新酒

微软在25日的更新文章中提供了两个额外的细节。第一个细节,微软发现“午夜暴雪”进一步攻击了其他组织,随即对受影响者发出通知。本周早些时候,惠普表示,其网络也曾被“午夜暴雪”黑客攻破。那次入侵发生在2023年5月,直到去年12月才被发现或控制。

第二个细节,黑客为了访问测试帐号发动了密码喷射攻击,但只攻击了一小部分帐号,对每个帐号的尝试次数很少。由于“午夜暴雪”从分布式住宅代理基础设施发起这些攻击,恶意活动范围得到进一步限制。这种方法数年前就已出现,包括在2020年由“午夜暴雪”执行的“太阳风”供应链攻击。黑客从声誉良好且地理位置位于预期地区的IP地址连接到目标,成功与合法用户混为一体。

“午夜暴雪”是这个黑客组织的几个追踪代号之一。美国和英国政府表示,“午夜暴雪”代表俄罗斯的外国情报局,也被称为SVR。该组织的其他追踪代号有APT29、The Dukes、Cloaked Ursa、UNC2452和Dark Halo。

微软官员写道,“‘午夜暴雪’多次试图掩盖攻击源,为此使用住宅代理网络,通过大量与合法用户共用的IP地址路由他们的流量、与被黑租户交互,并随后与Exchange Online交互。尽管这不是一种新的技术,但‘午夜暴雪’使用住宅代理来掩盖连接。由于IP地址更替率高,传统的基于威胁指标(IOC)的检测无法发挥作用。”

目前尚不清楚为什么微软现在才认清这个教训。三年前的“太阳风”事件后,他们就该吸取教训。

参考资料:https://arstechnica.com/security/2024/01/in-major-gaffe-hacked-microsoft-test-account-was-assigned-admin-privileges/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。