在过去的几个月里,有新闻报道称,一家颇受欢迎的啤酒厂遭到了勒索软件的攻击,而与此同时,一个主要的海港也遭遇了同样的问题,导致进出港口的船只受到影响。调查显示,这两起案件的罪魁祸首都是Dharma(也称CrySiS)勒索软件。

事实上,有很多Dharma勒索软件变种在短时间内出现,伴随而来的是一些新的扩展名,如.bip和.combo,以及最近的.gamma。

FortiGuard Labs表示,他们近几年来一直在追踪Dharma勒索软件家族。虽然Dharma勒索软件仍在继续大肆传播,但攻击者实际上并没有更新他们的操作模式,仍继续依赖于一种已经被公开披露的策略来寻找并感染新的受害者,即利用RDP远程桌面服务来实现对目标网络的访问。

就像FortiGuard Labs在之前的报告中所介绍的那样,RDP凭证可以很容易地在暗网上购买到,或者通过暴力破解来获取。一旦通过身份验证,Dharma攻击者就可以映射硬盘远程共享,或者使用剪贴板来将恶意内容传递给受害者。在此之后,攻击者就拥有了在网络中随意移动所需的一切,以将勒索软件传播到其他服务器或设备上。

就在上周,FortiGuard Labs发现了一个新的Dharma勒索软件变种。被它加密的文件会附带一个新的扩展名——.xxxxx或.like。然而,与以前的版本(例如.java、.bip、.combo、.arrow、.arena和.gamma)相比,这个新变种并不包括对代码的实质性升级,而只是使用不同的加载程序。

Dharma勒索软件的第一个变种最早出现在2006年,并且一直定期更新持续至今。卡巴斯基和Eset曾联合发布过针对以前的变种免费解密工具。不幸的是,这个工具并不适用于由新的Dharma变种加密的文件。

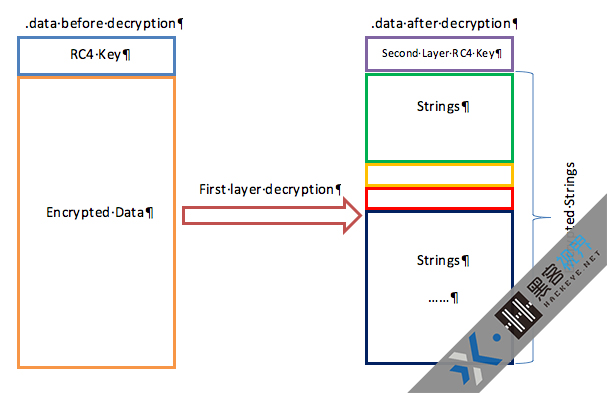

当这个新的Dharma变种安装在受害者的计算机上时,它会根据需要从.data资源部分执行和解密数据。最初,使用RC4算法加密整个.data部分,并在数据块的开头存储128字节的密钥。然后,一步一步地使用密钥来解密字符串。首先,API名称和地址被解密并存储到堆栈中,然后加载。此外,它会解密用于删除卷影副本、文件扩展名列表、攻击者电子邮件地址、加密文件扩展名、赎金票据以及其他各种加密字符串的命令。

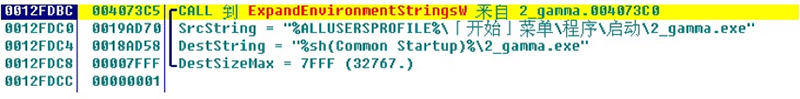

然后,它会将自身配置为在用户登录Windows时自行启动。这允许它加密在上次执行后创建的新文件。

再然后,它将使用以下命令调用cmd.exe来删除卷影副本:vssadmin delete shadows /all /quiet。

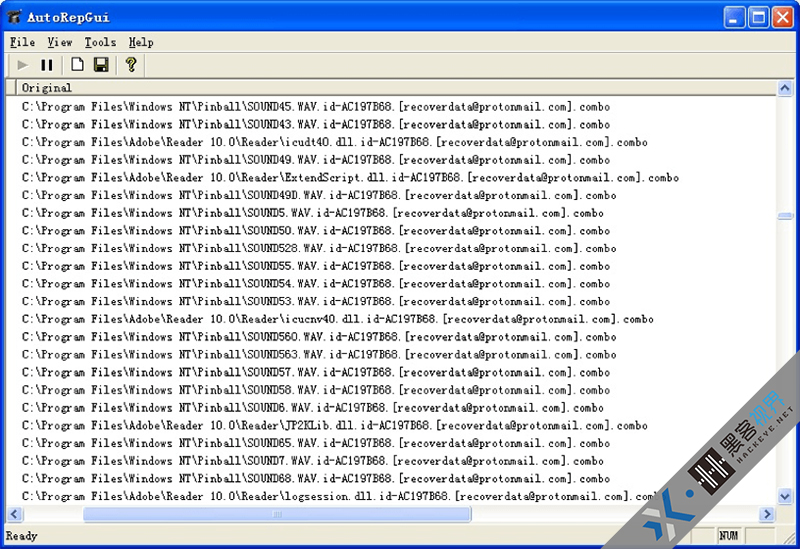

它从映射驱动器开始,然后移动到操作系统驱动器的根目录,并通过AES算法的实现来加密文件。在加密一个文件时,它会附加“.id- [id].[电子邮件地址l] .xxx格式”的扩展名 。例如,一个名为“test.txt”的文件在被加密之后,其文件名将被重命名为 “test.txt.id-AC197B68.[recoverdata@protonmail.com].combo”。

在文件加密完成之后,它会在受害者的计算机上弹出两个不同的赎金票据。一个是 Info.hta 文件,当用户登录到计算机时自行打开。

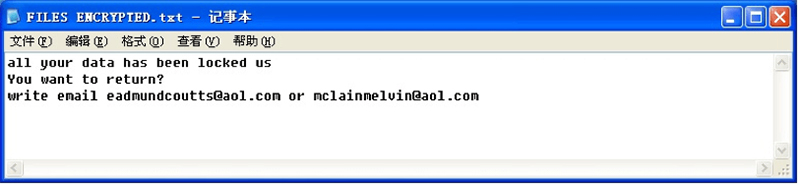

另一个赎金票据名为“FILES ENCRYPTED.txt”,可以在桌面上找到。

FortiGuard Labs表示,Dharma勒索软件一直位于它们的威胁名单上的首位。在过去6个月里,超过25%的攻击来自土耳其。

据知情人士透露,Dharma勒索软件已经攻击了100多个希腊网站。鉴于土耳其和希腊之间在爱琴海岛屿所有权上存在争端,这似乎也表明勒索软件不仅可用于经济利益,同样也可用于激进主义。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。