零信任是一种重新构建网络安全架构的方法,虽然作为一个专有词汇被提出了近10年,但随着数字化进程的展开,其内涵却在不断的发生演进,从而和现实中的安全建设有更高的契合度。

下面是个人从零信任发展中看到比较有趣的几个点:

整体理念的持续演进;

零信任发展的动力是技术创新;

零信任下的数据服务防护

一、零信任理念的持续演进

在跟进零信任的过程中,发现不断有新的想法、理念被融合其中,让其和现实的贴合度越来越高,也愈发适合作为安全架构的指导方法。2022年在当时公司的一次讨论中,我把零信任的发展依照3个阶段来解释,事后感觉似乎还比较符合实际,也能帮助更好的理解零信任是个不断演进变化的概念:

阶段一:偏于现实中的问题,由于BYOD和内网失陷成为普遍性的问题,因此基于内外网络边界的信任关系消失了,我们需要一种新的信任关系,这大概就是零信任概念提出时的状态。

阶段二:随着各种新的攻击方法不断出现,网络威胁不断增加,我们发现网络安全中不可靠的信任关系不仅在边界上,而是广泛存在的,因此需要一套原则/方法来帮助重塑整个网络架构。这个阶段的一个关键性产出物就是NIST的相关标准文档。

阶段三:在零信任落地的实践中不难发现组织需要的不仅仅是安全,同时也需要业务效率和员工/用户体验,后者对于企业的重要性甚至高于单纯的安全。随着不断的技术创新,使更多人了解这两种之间并不是矛盾的,相反它们更多可以相辅相成。基于零信任的方法,可以在提高安全性的同时也提高业务效率和员工/用户的体验。这无疑极大提高了零信任的价值,可以说有了零信任让企业的数字化和数字转型有了一个坚实的支撑。包括基于零信任方法对数据服务业务的保护,更是夯实了这个基础支撑。这个阶段重要的成果来自CISA和OpenGroup。

在零信任发展的第一个阶段,身份无疑是关键点;第二个阶段,关键性元素除了身份就还包括了设备、网络环境、应用负载和数据;而到了第三个阶段,技术创新和发展成为关键,因为只有创新才能弥合安全和业务发展之间的冲突。

二、零信任发展的动力是技术创新

曾经认为安全和业务之间存在永恒的矛盾,而近年安全的发展,在极大程度上已经告诉我们这并不是必然。无论在高层面的组织层,还是在更具体的策略落地上,都可以看到基于相辅相成的思路反而可以使组织获得更大的安全保障,这其中除了安全治理思路的变化外,更重要的是在零信任框架内的技术创新。更高的安全性仅赋予用户必要的最小权限,一般情况下这必然和快速变化的业务、良好的客户体验有冲突,而技术创新解决了类似这样的种种困难。

曾经听说国内很多做微隔离的厂商,大多数依赖人工进行权限梳理,因此难以大规模实施;同时客户也担心这种方式的可靠程度,不能承担阻断业务的风险,因此微隔离在国内的发展很慢。相反我们看到海外这个类型的厂商,如Illumio、Guardicore ,它们就已经较好的解决了这些问题,依赖的就是基于实际问题的技术创新:

自动化和AI:可以基于AI等技术识别常见的应用业务(不是单一端口的服务),并基于这种业务的特点,自动给出推荐的微隔离策略;

使用标签抽象层解决业务适应问题: 提供一套相对灵活的业务标签体系,可以基于标签属性根据不同安全诉求自动化形成安全策略,可以保障在业务快速变化场景下策略的自动适应(基于标签及其变化);

提供具有容错能力的过程管理:未防止因为预料不到的情况造成业务阻断,提供了策略的虚拟执行能力,可以预判将被阻断的流量是否是业务需要的;

基于安全实战经验的优化运营设计: 如果微隔离部署需要一个时间段,那么过程中最需要优先考虑利用微隔离缓解风险的是哪些类型的系统? 微隔离的最小权限,是否意味着权限越细致就越好呢,或者很多时候没有那么细颗粒的访问控制安全效果并不比更细致的差?零信任实施过程中存在的很多细节但却重要的问题,厂商基于实战经验和理论基础给出了非常合理的解答,其中部分对于长期在网络安全行业的人而言也可能是反直觉的,但细思之下又觉得其非常有道理并有更多的实际案例支撑。

零信任不是依赖一个正确的概念就可以成功的,前进的路上有无数的荆棘,只有依赖不断学习、创新和坚持,才能真正走出来。

三、零信任ABAC和数据服务

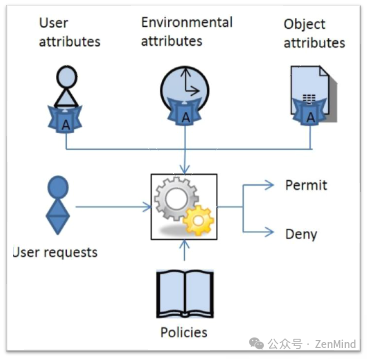

数据安全离不开访问控制,因此和零信任之间天生有紧密的联系。但是单就个人而言,对这种联系的重要性的认识也是逐渐加深的。曾跟踪Google云的CSO Phil Venables 讨论数据安全的文章,发现其对ABAC(基于属性的访问控制)的重视,把它放到应对数据安全问题的Top1技术手段,相对其对数据分类/分级反而认为仅使用有强合规要求的大型企业,大多数场景下数据标签和ABAC显得更加简单有效。之后接触到XACML、NGAC等几个基于ABAC的访问控制标准,都是针对数据服务访问控制策略的表达和实施,再后来也看到了Traceable AI 这样的创新公司,基于ABAC的基本思想,构建的零信任API访问解决方案,从各方面都印证了零信任对数据安全的重要。

基于用户的身份的访问控制通常难以设置和管理,因为不但将功能直接关联到用户及其身份属性上非常困难,同时其也不足以表达真实世界的访问控制策略。通过更多的设备属性/环境上下文/目标属性的加入,可以在一定程度上弱化对精准身份的强依赖,同时提供更有效的安全保障。而这可能就是ABAC的关键价值吧。

这种方法必然使需要收集的环境信息增加,和访问控制相关的因子也会增加,如果在产品中不能做好设计,有可能增加策略配置的复杂性,反而使其实际安全效果大大降低。因此即使有了这个大方向的思路,真正落地还是需要解决不少的具体困难,最终谁能提供好的产品,还是要依赖其对客户场景的理解,以及不断突破自身的创新能力上。

四、结语

零信任曾经是一个火热的话题,各个大厂纷纷追逐,同时出现了非常多的创业公司。当下看似热度不再,但从全球视野去看,零信任的重要性是在不断提升,而且其中的创新和发展也是层出不穷的。零信任要真正成功,需要的不但是理念被广泛接受,更重要的是厂商可以不断创新,有效的融合安全性、业务效率和客户体验,由此让安全真的成为数字化的助力,而不是被业务部门当作所谓的“东厂”。

声明:本文来自ZenMind,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。