上周末,红帽(Red Hat)和美国网络安全和基础设施安全局(CISA)联合发布警告,称流行的Linux压缩工具XZ Utils存在影响广泛的高危漏洞(CVSS评分10分)。由于XZ压缩工具广泛存在于各种Linux发行版本中,因此检查并修复该漏洞是本周企业IT和安全团队的头等大事。

根据红帽公司上周六发布的安全公告。该漏洞编号为CVE-2024-3094,影响用于压缩和解压缩文件格式的XZ Utils工具(5.6.0和5.6.1版本)。红帽表示,该工具几乎存在于所有Linux发行版中。

CISA表示,他们正与开源社区合作,“响应有关恶意代码嵌入在XZ Utils 5.6.0和5.6.1版本中的报告”,该恶意代码可能允许未经授权访问受影响的系统。

CISA拒绝透露更多详细信息,例如受影响的系统数量、幕后黑手以及受害者分布等信息,目前尚未有官方回应。

最可怕的供应链攻击

微软工程师安德烈斯·弗伦德(Andres Freund)上周在调查一台运行Debian Sid(Debian发行版的滚动开发版本)的Linux设备SSH登录速度过慢问题时发现了该安全漏洞(后门)。弗伦德发现,该漏洞最早可追溯到3月26日。

安全研究机构Bad Sector Labs透露,这是一次极为复杂的供应链攻击,如果不是该漏洞拖慢了sshd速度,未来很长一段时间都难以被发现。

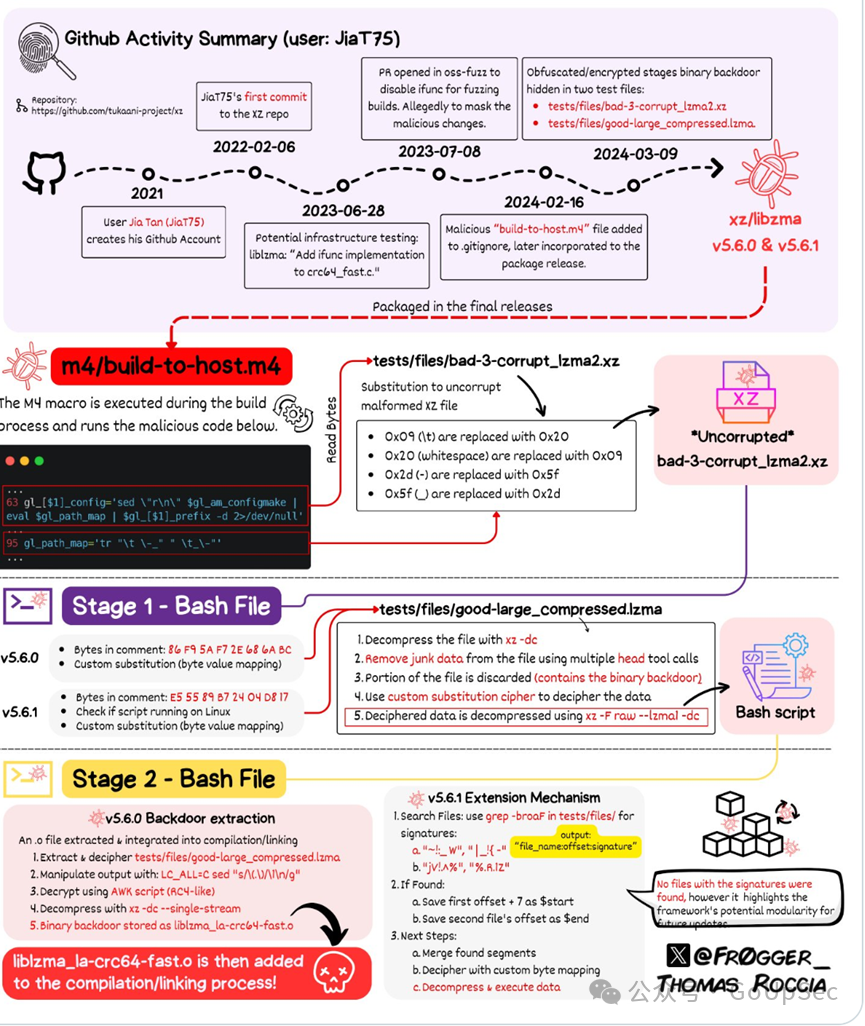

微软高级威胁研究员Thomas Roccia也表示XZ攻击的复杂程度令人震惊,他绘制了一个初步的攻击流程图如下:

目前的调查显示,从5.6.0版本开始,xz的上游代码库和tarball下载包中被植入恶意代码。liblzma(xz包的一部分)构建过程会从伪装成测试文件的混淆二进制恶意文件中提取预构建的对象文件,用于修改liblzma代码中的特定函数,生成一个被篡改的liblzma库,该库可以被任何链接到此库的软件使用,从而截取并修改与该库的数据交互。

值得注意的是,xz版本5.6.0和5.6.1库中存在的恶意注入仅包含在tarball下载包中。Xz的上游Git代码库缺少触发恶意代码构建的M4宏,但是“预埋”了二级恶意文件,可在恶意M4宏存在的环境中发挥作用。如果不合并到构建过程中,这个恶意二级文件本身是无害的。

研究人员发现该漏洞会影响OpenSSH守护进程。虽然OpenSSH不直接链接到liblzma库,但它会以一种方式与systemd通信,由于systemd链接到liblzma,这使得OpenSSH暴露于恶意软件攻击。

目前已有众多安全研究人员踊跃追查恶意代码的来源。很多安全专家认为,这是一次针对开源供应链的极为复杂的特工攻击(人力情报HUMINT),历时长达两年。发动攻击的APT组织并成功让特工人员(Jia Tan)晋升为XZ项目的维护者。该判断如果坐实,将意味着整个开源社区都会掀起一场反间谍行动。

安全研究人员Alexander Patrakov指出:通过对xz后门的逆向工程初步分析发现,这可能是历史上执行得最好,同时也是最可怕的供应链攻击,黑客控制了广泛使用的代码库的授权上游。在理想情况下(该后门顺利进入Linux稳定发行版),黑客可以利用此后门远程入侵并控制整个系统。

缓解措施:立级停用或降级

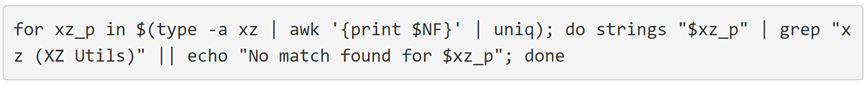

安全专家建议,xz5.6.0和5.6.1版本的用户应该立级降级版本或停用该工具。Linux管理员可以查询包管理器或运行安全研究员Kostas分享的shell脚本(下图)来检查系统安装了哪个版本的XZ:

该脚本可以帮用户在不运行后门可执行文件的情况下确定版本。

网络安全专家约翰·班贝内克(John Bambenek)表示,受影响的库“在现代Linux发行版中往往会默认安装,因此,即使企业不使用该工具,也应立即将该漏洞的修复升级到最高优先级。”

红帽的公告则强烈建议相关用户立即停止个人或工作用途的XZUtils使用,并提供了用于修复漏洞的更新链接。

“目前调查表明,在红帽社区生态系统中,只有Fedora 41和Fedora Rawhide受到影响。所有版本的红帽企业级Linux (RHEL)均未受影响,”红帽表示:“有报告和证据表明,在为Debian不稳定版本(Sid)开发的xz 5.6.x版本发现恶意注入,其他Linux发行版也可能受到影响。建议用户咨询发行版维护者获取指导。”

对于个人和企业用户,红帽建议立即停止使用Fedora 41或Fedora Rawhide。如果在商务环境中使用受影响的发行版,建议用户联系信息安全团队获取进一步措施。

CISA在公告中建议用户降级到安全版本:“开发人员和用户应将XZ Utils降级到未受损版本(例如,XZ Utils 5.4.6稳定版),并主动排查系统中可疑活动。”

参考链接:

https://seclists.org/oss-sec/2024/q1/268

https://www.cisa.gov/news-events/alerts/2024/03/29/reported-supply-chain-compromise-affecting-xz-utils-data-compression-library-cve-2024-3094

https://access.redhat.com/security/cve/cve-2024-3094#cve-cvss-v3

https://gist.github.com/smx-smx/a6112d54777845d389bd7126d6e9f504

https://www.openwall.com/lists/oss-security/2024/03/30/36

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。