编者按

继美国网络安全公司曼迪昂特4月18日发布报告曝光俄罗斯黑客组织“沙虫”活动情况后,乌克兰计算机紧急响应小组(CERT-UA)4月19日也发布报告,曝光“沙虫”3 月开展大规模行动,旨在利用复杂的恶意软件工具和供应链漏洞,破坏乌克兰10个地区的约20个关键基础设施的稳定运行。

报告称,此次协同攻击使用了此前被识别的恶意软件QUEUESEED,以及LOADGRIP和BIASBOAT等新恶意软件;相关恶意工具专门针对在 Linux 上运行的目标系统量身定制,并部署用于使用乌克兰国产软件定义无线电(SDR)管理自动化过程控制系统;至少确认3个供应链遭渗透,最初未经授权的访问与包含软件书签和漏洞的SDR的安装有关,可能发生在供应商员工提供例行技术支持期间;CERT-UA在3月7日至15日期间采取了广泛的措施来通知受影响的企业并减轻威胁,包括建立事件年表、清除恶意软件以及加强服务器和网络设备的安全性等;CERT-UA评估认,“沙虫”针对乌克兰供热、供水和能源供应设施的网络攻击应该被用于强化俄罗斯春季导弹袭击对乌克兰基础设施的影响。

报告分析认,“沙虫”黑客组织主要依靠四个恶意软件对乌克兰的公用事业供应商开展攻击:一是QUEUESEED,用于收集基本系统信息并从远程服务器执行命令的Windows后门,通信通过 HTTPS进行保护,数据使用RSA和AES进行加密,通过注册表修改或计划任务来驻足系统;二是BIASBOAT,QUEUESEED 的Linux 变体,使用LOADGRIP注入程序在计算机上启动,以针对特定服务器定制的加密文件的形式部署;三是LOADGRIP,使用C编程语言开发的恶意程序,主要功能通过注入来启动有效负载;四是GOSSIPFLOW,使用Go编程语言开发的恶意程序,使用Yamux库构建隧道并提供SOCKS5代理功能,有助于在攻击期间隐藏和管理网络流量。其他恶意工具来自开源领域,包括Weevly webshell、Regeorg.Neo、Pitvotnacci和Chisel隧道程序、LibProcessHider、JuicyPotatoNG和RottenPotatoNG。

奇安网情局编译有关情况,供读者参考。

乌克兰计算机紧急响应小组(CERT-UA)4月19日发布报告称,俄罗斯军事黑客组织“沙虫”(Sandworm,又名UAC-0133或APT44)3 月开展大规模行动,旨在利用复杂的恶意软件工具和供应链漏洞,破坏乌克兰10个地区的约20个能源、水和热力供应的信息和通信系统(ICS)的稳定运行。

攻击情况分析

乌克兰计算机紧急响应小组(CERT-UA)报告揭示,此次协同攻击包括2022年前识别的恶意软件,例如QUEUESEED(已知变种:KNUCKLETOUCH、ICYWELL、WRONGSENS、KAPEKA),以及新恶意软件的引入,例如 LOADGRIP和BIASBOAT。这些恶意工具专门针对在 Linux 上运行的目标系统量身定制,并部署用于使用乌克兰国产软件定义无线电(SDR)管理自动化过程控制系统。新的恶意软件BIASBOAT以针对特定服务器定制的加密文件的形式部署,威胁行为者使用了预先获得的“machine-id”值。

乌克兰计算机紧急响应小组(CERT-UA)专家已经确认了至少三个供应链遭渗透的情况,与此相关的是,最初未经授权的访问与包含软件书签和漏洞的SDR的安装有关,可能发生在供应商员工的例行技术支持期间。

考虑到热力供应(OKI)信息和通信系统 (ICS)内带有SDR的计算机的操作,犯罪分子利用它们进行横向移动并发起与企业网络相关的网络攻击。例如,在此类计算机的SDR目录中发现了预先创建的 PHP Web shell WEEVELY、PHP隧道 REGEORG.NEO或PIVOTNACCI。

3月7日至15日期间,乌克兰计算机紧急响应小组(CERT-UA)采取了广泛的措施来通知受影响的企业并减轻威胁。相关工作包括建立事件年表、清除恶意软件以及加强服务器和网络设备的安全性。

值得注意的是,在 Windows 操作系统上,“沙虫”黑客组织与另一种恶意软件GOSSIPFLOW一起部署了 QUEUESEED,GOSSIPFLOW 此前在对供水设施的攻击中被观察到,其特征是使用 SDELETE方法。

乌克兰计算机紧急响应小组(CERT-UA)认为,未经授权访问大量供热、供水和能源供应设施的信息和通信系统 (ICS)应该被用来增强 2024 年春季导弹袭击对乌克兰基础设施的影响。

已部署的恶意软件

根据调查从受感染实体检索的日志的结果, “沙虫”黑客组织依靠以下恶意软件对乌克兰的公用事业供应商开展攻击:

QUEUESEED:Windows的 C++ 后门,用于收集基本系统信息并从远程服务器执行命令。它处理文件操作、命令执行和配置更新,并且可以删除自身。通信通过 HTTPS 进行保护,数据使用 RSA 和 AES 进行加密。该后门通过加密Windows注册表中的配置并设置自动执行的任务或注册表项来存储数据并在受感染的系统上保持立足。

BIASBOAT:QUEUESEED 的Linux 变体,使用LOADGRIP注入程序在计算机上启动。

LOADGRIP:使用 C 编程语言开发的恶意程序,主要功能是使用ptrace API通过注入来启动有效负载。有效负载通常以加密形式(AES128-CBC)呈现,其解密密钥是根据代码中静态输入的常量和计算机的“machine-id”值形成。

GOSSIPFLOW:使用Go编程语言开发的恶意程序,使用Yamux库构建隧道并提供 SOCKS5 代理功能,有助于在攻击期间隐藏和管理网络流量。

乌克兰计算机紧急响应小组(CERT-UA)还强调了“沙虫”使用其他黑客工具的情况,例如CHISEL、LIBPROCESSHIDER以及臭名昭著的JUICYPOTATONG和ROTTENPOTATONG的变体,从而增强了攻击者逃避检测和维持对受感染系统的控制的能力。

失陷指标

乌克兰计算机紧急响应小组(CERT-UA)提供了一长串失陷指标,其中包括文件、主机和网络详细信息。

文件

主机

网络

QUEUESEED 计划执行

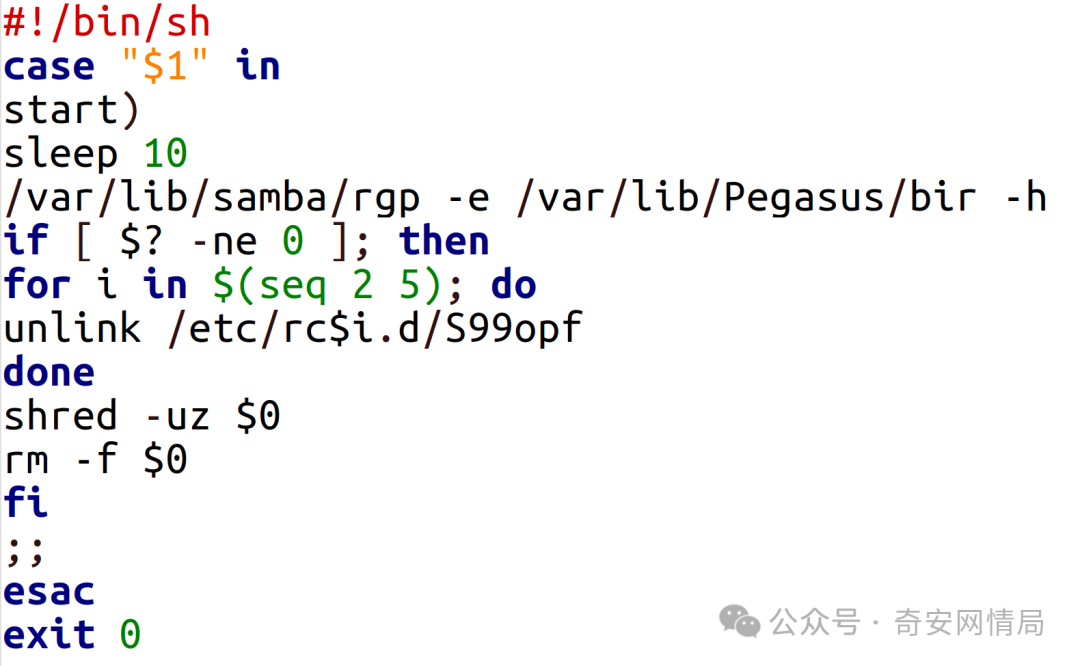

加载BIASBOAT 和LOADGRIP的Bash 脚本

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。