1NCPS项目概述

爱因斯坦计划,其正式名称为“国家网络空间安全保护系统”(National Cybersecurity Protection System,简称NCPS),以DFI、DPI和DCI技术为抓手,以大数据技术为依托,以威胁情报为核心,实现对美国联邦政府民事机构互联网出口网络威胁的持续监测、预警、响应与信息共享,以提升联邦政府网络的态势感知能力和可生存性。

NCPS由美国国土安全部(DHS)下属的网络安全与基础设施安全局(CISA)负责设计、运行和协调。

借助NCPS,美国联邦政府为其互联网侧态势感知构建起了四大能力:入侵检测、入侵防御、安全分析和信息共享。

2 CADS项目概述

随着攻击面日益扩大,攻击手法日趋复杂,现有的NCPS系统功能已经落后,架构也再难以扩展以满足新的需求。NCPS存在两个关键的缺陷:(一)前端难以检测未知威胁;(二)后端难以处理为实现全面可见性而引入的天量多源数据。因此,CISA从2021年开始启动了NCPS的替代计划——网络分析与数据系统(Cyber Analytics and Data System,简称CADS)。

CADS是一个系统之系统(system of system),它提供了一个强大且可伸缩的分析环境,能够集成数据集并提供工具和功能。CADS工具和能力将促进数据的摄取和集成,并通过对数据分析(过程)的编排和自动化,以支持快速识别、检测、缓解和阻断恶意网络活动。CADS 可为 CISA 的网络运行者提供现代化、可扩展、非密的分析基础设施。

总的来说,CADS基于数据驱动安全的思想,采用云计算架构,应用DevSecOps的开发运营模式,通过基于数据虚拟化或联邦化的统一数据平台实现对包括各类入侵检测和防御信息、CDM信息、EDR信息、情境数据,以及安全情报在内的美国联邦机构内外部多源海量数据进行摄取、转换、存储和流转;对各种消费这些安全数据的网络运行工具进行智能编排,实现便捷灵活的自动化安全分析、自动化情报融合与共享;通过编排和自动化实现对攻击和恶意行为的阻断与缓解;通过基于DevSecOps的CI/CD管道,以及策略即代码的方式,使得运行团队能够快速集成并上线新的功能和安全内容。

结合CISA2024财年预算申请,以及2024年3月份刚发布的2025财年预算申请,从2025财年开始,已经不再申请NCPS预算,原NCPS核心能力全部转入新的CADS项目中。具体转换如下:

1)CADS将替代现有NCPS的后端能力(安全分析和信息共享能力),并构建支撑新一代分析与共享能力的基于云和大数据的核心基础平台,以及基于这个平台的分析环境(Analytic Environment,简称AE),而原先NCPS后端中的各类分析工具将逐步迁移到新的CADS AE中。

2)NCPS的E1和E2检测探针改为网络事态传感器(Network Event Sensor,简称NES),并转变为常态化运行维护项目,亦不属于CADS。

3)NCPS的E3A设备淘汰,转而使用商业货架产品和商业化的安全服务(譬如保护性DNS服务、保护性电子邮件服务等)来实现入侵防御,亦不属于CADS。

至此,新的CADS聚焦态势数据的采集、分析与信息共享,不再包括自己的传感器,而是强调能够集成联邦政府的各种安全数据,包括NES数据、PDNS数据、EDR数据、CDM数据、CTD云遥测数据、ZT系统数据,等等。请参见《再见!爱因斯坦计划,网安态势感知迎来转型》了解更多关于NCPS和CADS的关系解读。

为了保持对美国政府互联网侧网络安全态势感知系统的分析连贯性,以下的分析内容把NCPS和CADS综合起来分析。

3项目经费和人员分析

3.1 当前经费分析

如下所示,是笔者自己根据DHS历年的预算报告自行编制的2008财年到2025财年NCPS与CADS预算走势图,采用的数据可能与实际有差异,均为概数。其中,2025财年的NCPS预算申请为0,CADS的预算申请为3.94亿美元。

注意:2024财年的数据包括遗留NCPS和新的CADS数据之和,而2025财年的数据采用了CADS数据,代表了美国联邦政府互联网侧态势感知的投入情况。

3.2 未来经费预测

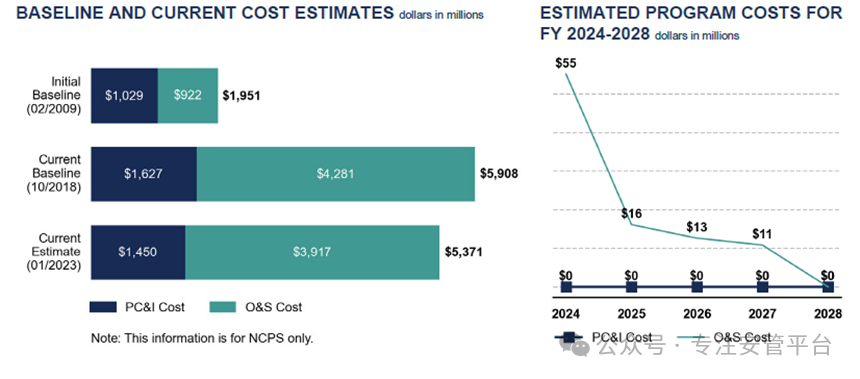

根据GAO提交给国会的最新年度评估报告,未来NCPS的预算走势如下图所示,较上一年度的预测下降速度更快。GAO预计,到2028财年,NCPS预算将清零。

但根据CISA在2024年3月发布的预算申请书(该申请书发布时间晚于上述GAO报告),2025财年对NCPS的预算就已经清零了。

与此同时,根据GAO在2023年1月的测算,NCPS的全周期总投入为53.7亿美元。而根据笔者自己收集的数据,对2008财年到2014财年的的数据求和,为53.3亿美元,与GAO的测算大致吻合。

3.3 人员编制分析

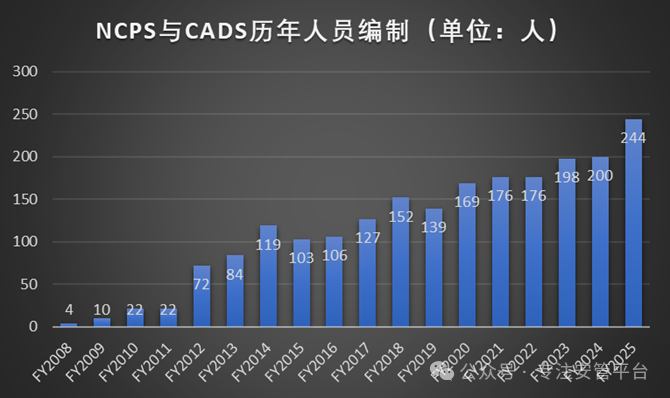

笔者自己统计的2008财年到2025财年的NCPS人员编制(Position)数量走势如下图所示:

可以发现,2025财年对态势感知投入的编制较2024财年依然还在增加。

4项目进度分析

以下内容整理自GAO的审计报告及相关新闻。

1)2009年2月,DHS首次订立了NCPS的采购项目基线(APB)。

2)2016年1月,GAO的一份审计报告把NCPS推到了风口浪尖。这份报告直指NCPS进度严重偏离预期,且收效不佳。报告认为NCPS检测能力存在缺陷,检测种类缺失,未知威胁检测能力太弱,在各大联邦政府机构的部署范围和程度层次不齐,用户反馈普遍不高,等等,并提出了9点建议。

3)2017年3月,GAO在给美国众议院国安委的书面证词中,再次指出了NCPS和CDM项目存在的诸多问题。这也促使CISA开始全面重新审视NCPS项目。

4)2017年10月,DHS的测评办启动了对NCPS的Block2.2的评估。到2018年1月,测评办负责人表示,Block2.2根本达不到评估的启动要求,在满足客户需求方面存在风险,并要求重新评审运营需求文档和概念运行图(CONOPS)。2018年2月,Block2.2通过了ADE2C评审(表示可以进入试运行环节,但还不能正式投产)。到2019年12月,有条件通过了架构评审,并要求对NCPS项目进行重组。评审中发现的主要技术问题包括:与政府网络架构贴合度不够,没有跟上网络安全风险的变化,不能识别加密网络流量,等。接下来,NCPS项目办确定了Block2.2的能力差距,调整了项目的能力组成。

5)2018年1月,DHS的测评办完成了对Block3.0(E3A)的评估,并给出了达标的结论。基于该测试,2018年2月,DHS正式通过ADE3里程碑(DHS将采购类项目分为需求、论证、采购试运行、投产运行四个阶段,ADE3相当于完成了采购试运行环节的验收,可以正式投产了)。尽管如此,测评办认为E3A缺乏威胁信息共享能力。2018年12月,测评办对E3A进行了补测。

6)2020年1月,NCPS被正式认定为项目延期,主要是Block2.2延期。

7)2021年4月,DHS完成了对NCPS的计划重组,去掉了Block2.2的ADE3(采购试运行验收)评审环节,将其打包到后续计划中。由此,NCPS被移出延期项目清单,恢复正常。

8)2021年4月,在修订了5次项目基线【笔者认为主要是大幅消减了有关入侵检测和防御能力的预定需求】后,DHS宣布NCPS实现了全面运行(FOC),尽管仅部分部署了信息共享能力。而DHS的采购评审董事会(ARB)为NCPS全面运行开出的条件就是NCPS未尽的信息共享事宜由后续的CADS项目承担【由此,笔者认为,CADS项目公开是在2023年3月发布的CISA2024财年预算书中,但实际上在2021年就开始启动了】。

9)2023 年 7 月,DHS正式将 NCPS 指定为遗留计划,同时将 CADS 指定为新的一级计划。CISA表示,可以通过新的CADS计划来解决与网络架构和网络流量相关的挑战。同时,CADS 在 2023 年 7 月被指定为适用于快速采购计划(RAP),从而通过简化标准采购生命周期,加快在 2 年内向用户交付能力。

可以看出,NCPS计划的进程中多次发生变更,预定目标迟迟无法达成(尤其是难以在大规模实网环境中识别未知威胁)。最终,只好将那些无法达成的需求要么砍掉,要么迁移到新的项目中,勉强让NCPS正式投产,并在投产2年后就将其下线,由新的CADS等替代。NCPS的结局是比较悲催的,但客观地说,其在过去漫长的十几年间还是发挥了重大作用的。NCPS的一生,也值得我们借鉴、反思。

52025财年CADS项目预算分析

5.1 整体预算分析

2025财年的态势感知预算(CADS)为3.94亿美元,较2024财年(NCPS+CADS)有较大下滑(降幅达20%),也低于22、23财年的资金投入。笔者分析认为,原因有二:

1)原来NCPS的前端(入侵检测和入侵防御能力)都迁走了,这部分预算没了,总预算自然要降低。

2)2024财年是NCPS和CADS并行之年:NCPS有维持性采购和运行投入(6700+万美元);CADS则是启动之年,预算比2025财年高出一倍,属于正常。

5.2运行支撑预算分析

CISA在2025财年的预算申请书中,将CADS的运行与支撑(简称O&S)预算放到了JCE之下。

JCE全称为Joint Collaborative Environment(联合协作环境),旨在开发出一个一流的分析环境,集中与使命相关的机密和非机密数据,充分利用不断增强的自动化技术,实现更有效的分析。JCE目前至少包括两个项目:CADS和HASE (High Side Analytic Environment,高侧分析环境)。其中,CADS 可为 CISA 的网络运行者提供现代化、可扩展、涉及非密数据的分析基础设施。而HASE则是一个用于涉密数据的,可与IC(情报界)合作伙伴交换及共享涉密信息的分析环境。本文将CADS和HASE的预算一并计入态势感知预算中。

2025财年申请的JCE预算是3.11亿美元,比2024财年申请的2.95亿美元略高。这3.11亿美元包括5100万美元的人员薪酬费用和2.6亿美元的非支付性成本(Non Pay Budget,绝大部分计入“咨询与协助服务”科目,笔者估计包含了大量外包费用和咨询费用,以及运行支撑的相关环境、工具和开发费用)。

其中,运行支撑人员的编制数上升到244人,薪酬总包继续上涨,但人均薪酬下降为21万美元,而2024财年的人均薪酬为25.3万美元。

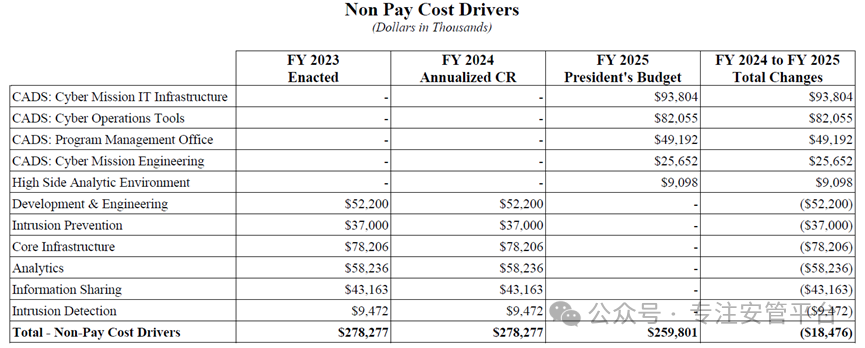

下表列举了非支付性成本的支出项:

可以看到所有预算都分配给了CADS和HSAE,NCPS在2025财年没有分配预算。

注意:由于2024财年的实际预算没有统计下来,上表中的2024财年预算栏记录的是年化CR,直接复制了2023财年的实际预算,实际上肯定不是这样的,仅仅是为了符合美国政府预算编制要求,因此不用理会。

CADS的O&S预算包括四个部分:网络使命IT基础设施、网络行动工具、项目管理办公室和网络使命工程。它们在2025财年各自的预期目标如下表所示。

预算项 | 预算项含义 | 预算项包括的内容 |

网络使命IT基础设施 | 指利用通用的DHS和CISA的IT基础设施核心服务,包括基IaaS、PaaS和SaaS等,作为CADS的支撑软硬件环境 | 资金包括硬件和软件维护成本以及设备的标准技术更新;分析师用来访问数据、分析和信息共享的桌面设备。资金还支持与网络通信基础设施相关的年度网络线路成本,以及用于交付能力的云基础设施和 DevSecOps 管道的管理。资金还用于支持扩大网络使命基础设施的容量,以支持额外的数据集,改善分析师对数据和工具的访问,以及交付持续实施/持续交付 (CI/CD) 管道,使开发团队能够快速集成新功能以支持不断变化的需求 |

网络行动工具 | CADS 将为 CISA 网络运行人员提供分析和信息共享工具,以便他们能够跟上数据量的步伐,以识别趋势、关键漏洞等。这些工具还将提供数据和分析编排,以改进自动分析和信息传播、数据可视化以及恶意软件取证和分析能力 | 将继续运营和维护的功能包括安全和事件管理、恶意软件下一代环境、云分析环境、部署在国土安全信息网络 (HSIN) 上的 CISA 网络门户,以及维护用于支持 AIS、指标管理、跨域解决方案和统一工作流程的基础设施和工具的成本。这笔资金支持维护部署到生产环境的网络运营工具的年度许可成本,以及与操作和维护生产工具相关的劳动力。这笔资金还使战术支持团队和数据科学家能够为 CISA 威胁搜寻分析师提供现场支持。数据科学家支持高级分析的持续开发和调整,以实现对多个数据集的快速分析。对数据科学家和战术支持团队的需求也在增加,因为这些团队一直在支持 CISA 对最近网络事件的响应。资金支持现有能力的扩展,并支持联合协作环境的一些要求,以提供数据集成和数据分析、知识管理和通信工具,以支持适用于识别、检测、缓解和预防恶意网络活动的态势感知、决策和行动。这笔资金还将支持实施CISA统一工单系统所需的许可证,以改善事件响应,并支持在CIRCIA法规生效后,由于CIRCIA的要求,事件报告的预期增加。统一工单系统将是一个集中的工单系统,用于事件报告,并将取代多个不同的工单系统 |

计划管理办公室 | 项目管理办公室支持与管理 CADS 计划相关的管理成本,包括需求收集、客户拓展和参与、工程流程支持、功能测试、安全测试、安全认证和 CADS 计划的配置管理支持 | |

网络使命工程 | 将包括提供架构和工程框架的工程资源,以实现 CISA 网络传感器、遥测数据、基础设施、分析和信息共享工具的集成,以进一步实现 CSD 网络使命 | |

此外,原来NCPS中的E1和E2已经转移到了CISA的基础能力(称为Capability Building)预算项中去了,改称为NES,申请的运行支撑预算是775万美元。原来NCPS的E3已经不再维护,转而使用商业化的pDNS服务,也放到了Capability Building预算项中去了,分配的运行支撑预算为2150万美元,高于去年转换期的1500万美元。

5.3采购实施与提升预算分析

2025财年CADS采购建设和提升(Procurement, Construction and Improvements,简称PC&I)的预算为8300万美元,比2024财年申请的1.67亿美元缩小了一倍。

注意:由于2024财年的实际预算没有统计下来,上表中的2024财年预算栏记录的是年化CR,直接复制了2023财年的NCPS实际预算,实际上肯定不是这样的,仅仅是为了符合美国政府预算编制要求,因此不用理会。

PC&I预算包括三个领域:网络使命IT基础设施、网络行动工具和网络使命工程。它们在2025财年各自的预期目标如下表所示。

领域 | 里程碑事件 |

网络使命IT基础设施 | • 与 CISA CIO 密切合作,在 CISANet 企业服务可用时采用它们。 • 继续扩展 CI/CD 管道,以支持 CADS 功能的快速开发、测试和实施。 • 增加云和通信基础架构的容量,以支持摄取、存储和处理大量数据。 |

网络行动工具 | • 将继续将其他数据集与云分析环境集成,包括未来的 CIRCIA 网络事件数据、网络可见性数据以及来自主机级可见性工作的数据。这种集成将为CISA提供更丰富的数据集,以进行分析并做出数据驱动的决策。 • 实现附加的分析工具,进一步自动化网络威胁分析、搜寻和响应活动。具有自动分析、机器学习和人工智能功能的高级工具将使分析师能够跟上收到的数据量,快速识别趋势并利用结果为决策提供信息。 • 在云分析环境中开发新的分析产品,以支持分析从 CSD 服务中聚合的其他数据集。分析产品包括仪表板、简单的启发式方法、复杂的统计分析工具以及将可见性数据组合在一起的机器学习模型。在 2025 财年,新的分析产品将把未来的 CIRCIA 网络事件数据与其他 CSD 的数据集相结合,包括端点检测数据集和保护性电子邮件服务数据。我们将继续努力实现分析自动化,并应用机器学习和人工智能解决方案,以推动对集成运营可见性数据集(网络、云和端点可见性数据)的大规模响应行动。 • 继续开发并落地统一工作流功能。统一的工作流功能提供了一个单一平台,用于在独立的 CSD 业务和使命支撑应用之间实现自动化的管理和运行流程,以提高 CSD 运行的效率和有效性。 |

网络使命工程 | • 工程和架构相关工作以支持未来 CSD 服务的集成,包括云遥测数据、其他端点检测数据集和联邦网络可见性数据。 |

5.4主要合同分析

下图展示了2025财年预算报告中列举的CADS相关的合同信息:

目前,CADS的主要供应商(集成商)还是雷神公司和BAE,并且这些项目都是直接从NCPS项目切换过来的。

系列文章参考

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。