NSA 数据截获手段概览

目录

一. 网络骨干节点后门类

二. 终端后门类

三. 网络计算机配件及分析设备

四. 附件

前沿:本文,作为《Snowden 泄露文件解读系列:NSA 社工数据库建设概览》的延续,将会继续介绍 NSA 社工库体系的建设方法,本篇将着重介绍 NSA 对骨干节点各种流量监测、劫持能力的建设。本文,通过斯诺登泄露的一份近 50 页的目录文档(来自 NSA ANT 部门)显示,NSA 从 08 年就研制出了一大批用于监控、劫持网络骨干、终端流量的软硬件产品。这些产品包括:DROPOUTJEEP(植入 iPhone 的一种恶意软件)、SURLYSPAWN(无线鼠标键盘信号截获设备)、SPARROW II(802.11 信号接获设备)、FEEDTROUGH(植入 Juniper、Netscreen 的一种恶意软件)JETPLOW(植入 Cisco 的一种恶意软件)。更加讽刺的是,这份冗长的产品列表还包括美国经常指责中国的华为品牌,其 HALLUXWATER 便是植入华为多款防火墙的一种恶意软件。

一. 网络骨干节点后门类

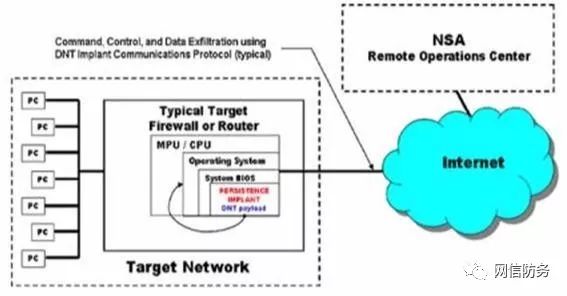

1. FEEDTROUGH(Juniper Netscreen 防火墙)

使用手段:种植 2 类恶意软件,ZESTYLEAK[1]、BANANAGLEE[2]

覆盖型号:ns5xt、ns25,ns50,ns200,ns500,isg1000

项目时间:2008/06/24

2. GOURMETTROUGH(Juniper 防 火 墙 )

使用手段:种植 1 类恶意软件,BANANGLEE

覆盖型号:nsg5t、ns50、ns25、isg1000、ssg140、ssg5、ssg20

项目时间:2008/06/24

3. HALLUXWATER(Huawei 防火墙)

使用手段:种植 1 类恶意软件,TURBOPANDA Insertion Tool(PIT)[3]

覆盖型号:Huawei Eudemon 200、500、1000 系列

项目时间:2008/06/24

[1] ZESTYLEAK:CES 开发的,基于固件木马,针对 Juniper、NetScreen 防火墙

[2] BANANAGLEE:DNT 开发的,基于固件木马,针对 Juniper、NetScreen、Cisco 防火墙

[3] TURBOPANDA:基于 ROM 的木马,针对 Huawei 防火墙

4. JETPLOW(Cisco 防火墙)

使用手段:植入 1 类恶意软件,BANANAGLEE

覆盖型号:PIX 500 系列、ASA 5505、5510、5520、5540、5550

项目时间:2008/06/24

5. SOUFFLETROUGH(Juniper 防火墙)

使用手段:植入 1 类恶意软件NANAAGLEE

覆盖型号:Juniper SSG 500、300 系列防火墙

项目时间:2008/06/24

6. HEADWATER(Huawei 路由器)

使用手段:植入 1 类恶意软件,HAMMERMILL Insertion Tool(HIT)[1]

覆盖型号:Huawei 路由器

项目时间:2008/06/24

7. SCHOOLMONTANA(Juniper 路由器)

使用手段:植入 1 类恶意软件,VALIDATOR[2]

覆盖型号:Juniper J 系列路由器

项目时间:2008/06/24

8. SIERRAMONTANA(Juniper 路 由 器 )

使用手段:植入 1 类恶意软件,VALIDATOR

覆盖型号:Juniper M 系列路由器

项目时间:2008/06/24

9. STUCCOMONTANA(Juniper 路由器)

使用手段:植入 1 类恶意软件,VALIDATOR

覆盖型号:Juniper T 系列路由器

项目时间:2008/06/24

[1] HAMMERMILL:ROC 使用的一种 Backdoor 软件,针对 Huawei 路由器

[2] VALIDATOR:基于 BIOS 的木马,针对 Juniper J、M、T 系列路由器

二. 终端后门类

1. DEITYBOUNCE(Dell 服务器)

使用手段:植入 1 类恶意软件,ARKSTREAM[1]

覆盖型号:Dell PowerEdge 1850/2850/1950/2950

项目时间:2008/06/20

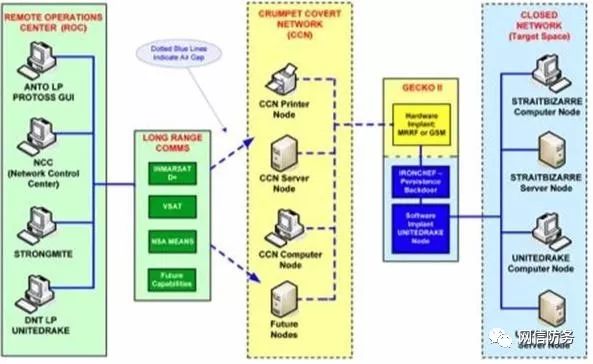

2. IRONCHEF(HP 服务器)

使用手段:植入 1 类恶意硬件,WAGONBED[2]

覆盖型号:HP Proliant 380 DL G5 Server

项目时间:2008/07/14

[1] ARKSTREAM:基于 BIOS 木马,支持 A02,A05,A06,1.1.0,1.2.0,1.3.7,针对 Dell 服务器

[2] WAGONBED:恶意硬件,通过射频(RF)通信方式,与服务端通信,针对 HP 服务器

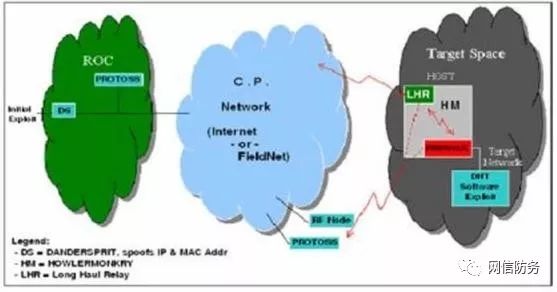

3. SOMBERKNAVE(Windows XP)

使用手段:植入 1 类恶意软件,SOMBERKNAVE[1],秘密打开目标计算机的 802.11 设备

协助软件:OLYMPUS、VALIDATOR(帮助该类木马通过 802.11 与 ROC 通联)

项目时间:2008/08/05

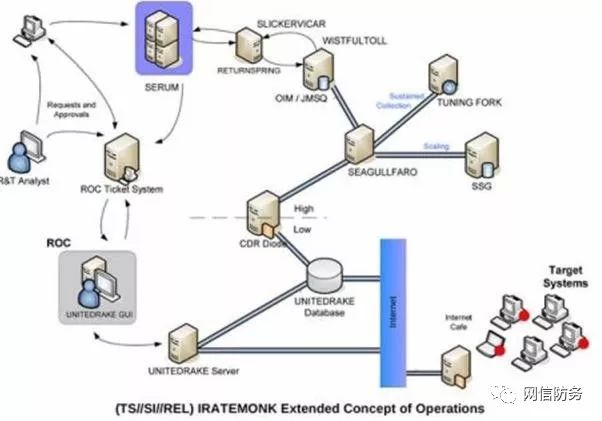

4. IRATEMONK(西数、希捷、迈拓、三星硬盘)

使用手段:植入 1 类恶意固件(MBR),IRATEMONK[1]

支持格式:FAT,NTFS、EXT3、UFS

项目时间:2008/06/20

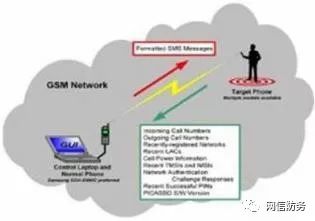

5. MONKEYCALENDAR(SIM 卡)

使用手段:植入 1 类恶意软件到 GSM SIM 卡中

功能:将目标手机地址信息,短信形式发送控制端

项目时间:2008/10/01

[1] SOMBERKNAVE:恶意软件,可秘密打开计算机 802.11 设备

[2] IRATEMONK:基于固件(MBR)木马,针对西数、希捷、迈拓、三星硬盘

[3] MONKEYCALENDAR:恶意软件开发框架,用 C/C++开发

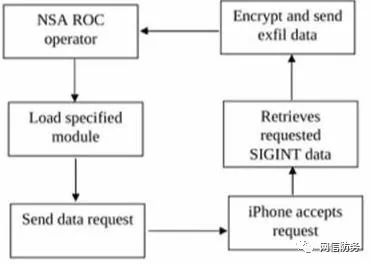

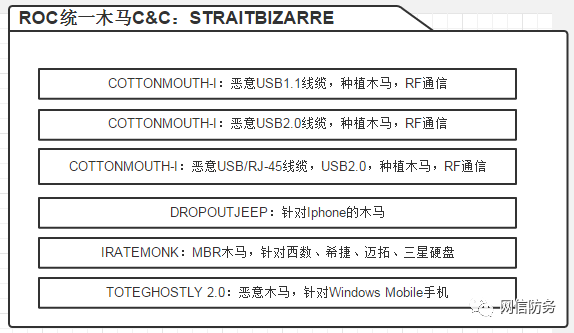

6. DROPOUTJEEP(iPhone 手机)

使用手段:植入 1 类恶意软件,DROPOUTJEEP[1]

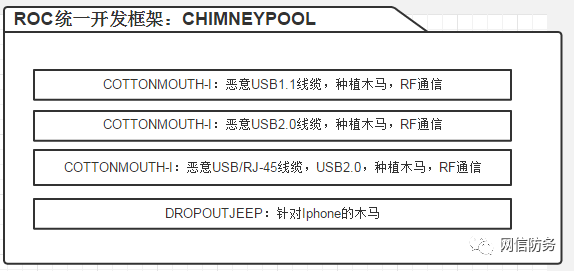

协助软件:STRAITBIZARRE[2]、CHIMNEYPOOL[3]

项目时间:2008/10/01

7. PICASSO(Samsung、Eastcom 手机)

使用手段:植入恶意软件或硬件(未明)

达成功能:通过SMS 达成 C&C,获取通话记录、地理信息、PIN 码等

覆盖型号:Eastcom 760c+(上海东方通信)、Samsung E600、X450、C140

项目时间:08/06/20

[1] DROPOUTJEEP:恶意软件,可获取联系人、地理位置、照相机截图,针对 iPhone 手机

[2] STRAIBIZARRE:DNT 开发的,DROPOUTJEEP 的管理控制端

[3] CHIMNEYPOOL:恶意软件开发框架,用 C/C++开发

8. TOTECHASER(Windows CE 手持终端,如 Thuraya 2520 卫星手机)

使用手段:植入恶意软件,TOTECHOSTLY[1]

达成功能:通过SMS 达成 C&C,获取通话记录、地理信息及其他用户信息

覆盖型号:Windows CE 手持终端,如 Thuraya 2520 卫星手机

项目时间:2008/10/01

9. TOTEGHOSTLY 2.0(Windows Mobile 手机)

使用手段:植入恶意软件,TOTECHOSTLY 2.0[2]

协助软件:STRAITBIZARRE,CHIMNEWPOOL

覆盖型号:Windows CE 手持终端,如 Thuraya 2520 卫星手机

项目时间:2008/10/01

[1] TOTECHOSTLY:恶意软件,可获取联系人、地理位置等信息,针对 Windows CE 手持终端

[2] TOTECHOSTLY 2.0:恶意软件,依靠 STRAIBIZARRE 作为 C&C,利用 CHIMNEWPOOL 框架开发

[3] CHIMNEYPOOL:恶意软件开发框架,用 C/C++开发

三. 网络计算机配件及分析设备

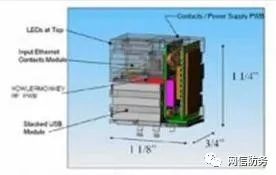

1. COTTONMOUTH-I、II、III(USB、RJ-45)

使用手段:植入恶意硬件,COTTONMOUTH-I[1]、COTTONMOUTH-I[2]、COTTONMOUTH-I[3]

协助软件:STRAITBIZARRE,CHIMNEWPOOL

功能[1]: USB1.1 接口的硬件恶意程序,包含射频(RF 模块),植入恶意软件到目标主机

功能[2]: USB2.0 接口的硬件恶意程序,包含射频(RF 模块),植入恶意软件到目标主机

功能[3]: USB2.0/RJ-45 接口,其他同上

项目时间:2008/08/05

2. FIREWALK(USB、RF-45)

使用手段:植入恶意硬件,FIREWALK[4]

功能: 通过恶意线缆,向以太网插入流量,并和 ROC 通过 VPN 通联

项目时间:2008/08/05

[1] COTTONMOUTH-I:USB 线缆,依靠 STRAIBIZARRE 作为 C&C,利用 CHIMNEWPOOL 框架开发

[2] COTTONMOUTH-II:USB 线缆,依靠 STRAIBIZARRE 作为 C&C,利用 CHIMNEWPOOL 框架开发

[3] COTTONMOUTH-III:USB/RJ-45 双栈线缆,其他同上

[4] FIREWALK:USB/RJ-45 双栈线缆,植入恶意软件,通过 VPN 与 ROC 通联

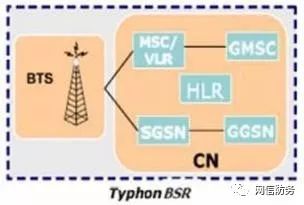

3. TYPHON(GSM 基站路由器)

使用手段:部署该硬件到目标环境,对目标手机进行查找、定位等操作制式:GSM

项目时间:2008/06/20

4. NEBULA(基站路由器)

使用手段:部署该硬件到目标环境,对目标手机进行查找、定位等操作

制式:GSM、UMTS、CDMA2000,LTE 能力正在开发

项目时间:2009/01/27

5. GENESIS(频谱分析器,修改自摩托罗拉手机)

使用手段:截获 GSM 频谱,进行频谱分析,并可执行查找、定位等操作

制式:GSM、3G

项目时间:2009/01/27

6. HOLLOWPOINT(定向天线)

使用手段:应用 ENTOURAGE[1]进行具体分析工作

制式:GSM/UTMS/CSMA2000/FRS

项目时间:2009/01/27

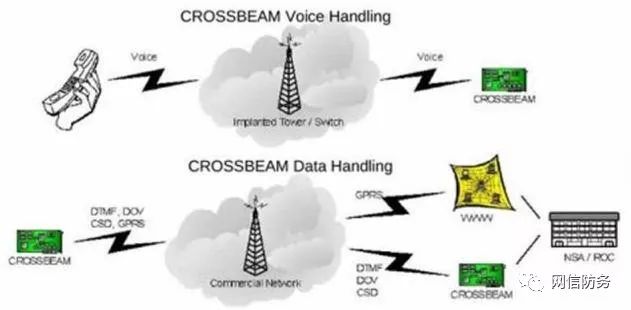

7. CROSSBEAM(GSM 模块卡)

使用手段:植入手机,窃听通话或数据

制式:GPRS、电路交换数据、音频数据、DTMF

项目时间:2008/08/05

[1] ENTOURAGE:利用 HOLLOWPOINT 平台采集数据进行分析的套件

[2] COTTONMOUTH-II:USB 线缆,依靠 STRAIBIZARRE 作为 C&C,利用 CHIMNEWPOOL 框架开发

四. 附件

1. 使用 CHIMNEYPOOL 框架开发的软件

COTTONMOUTH-I、COTTONMOUTH-II、COTTONMOUTH-III、DROPOUTJEEP

2. 使用 STRAIBIZARRE 作为管理控制端的恶意软件

COTTONMOUTH-I 、COTTONMOUTH-II 、COTTONMOUTH-III 、DROPOUTJEEP 、IRATEMONK 、

TOTEGHOSTLY 2.0

文/DustinW

声明:本文来自网信防务,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。