近日,Telegram 上 3.61 亿个发生数据泄露的账户已被添加到 HIBP中,泄露数据包含 1.7k 个文件。

在Have I Been Pwned 数据泄露通知服务中,新增了 3.61 亿个电子邮件地址。这些地址来自密码窃取恶意软件、凭证填充攻击和数据泄露所窃取的凭证,所有用户都可以通过该服务检查自己的账户数据是否被泄露。

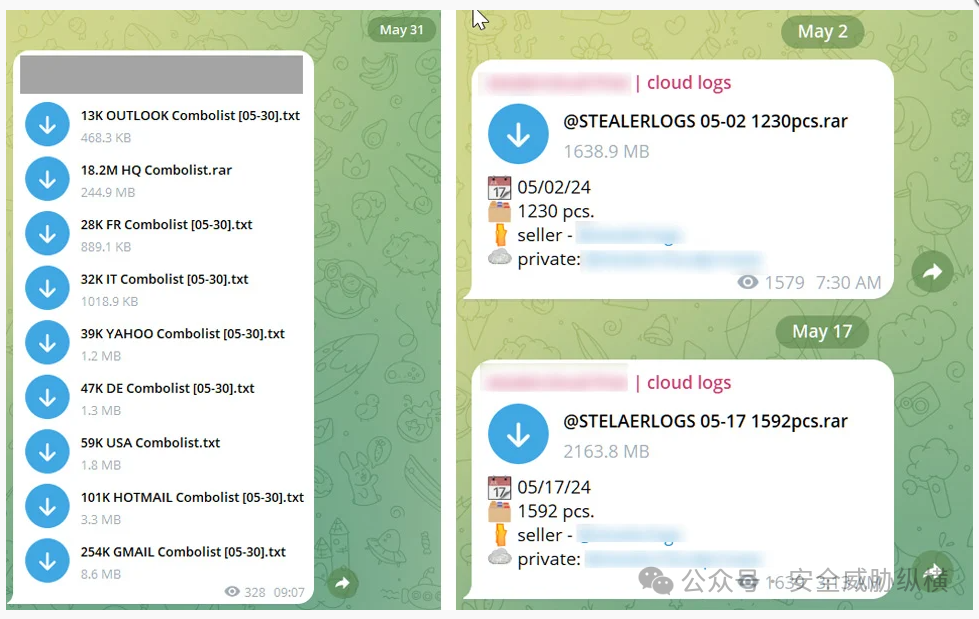

网络安全研究人员从大量 Telegram 网络犯罪频道收集该凭证,这些频道通常通过泄露被盗数据来建立声誉,从而吸引更多订阅者。

被窃取的数据通常以两种形式泄露,第一种是以一组用户名和密码的形式(通常通过凭证填充攻击或数据泄露窃取)泄露,第二种是以一组用户名、密码、与之相关的 URL(通过密码读取软件窃取)和原始 Cookie(通过密码读取软件窃取)的形式泄露。

Telegram 上免费共享被盗证书的截图

研究人员与 Have I Been Pwned背后运营商 Troy Hunt 共享了从 Telegram 频道收集的共 122 GB 的凭证数据。

据 Hunt 称,该数据非常庞大,包含 3.61 亿个独特的电子邮件地址,其中 1.51 亿个地址此前从未在数据泄露通知服务机构中出现过。

Hunt 发布说:“该数据包含 1.7k 个文件,2B 行数据和 3.61 亿个电子邮件地址,其中 1.51 亿个地址从未在 HIBP 中出现过。”

“除电子邮件地址外,泄露数据还包括密码和数据相关的网站信息。”

面对如此庞大的数据集,验证所有泄露的证书是否合法是不可能的。

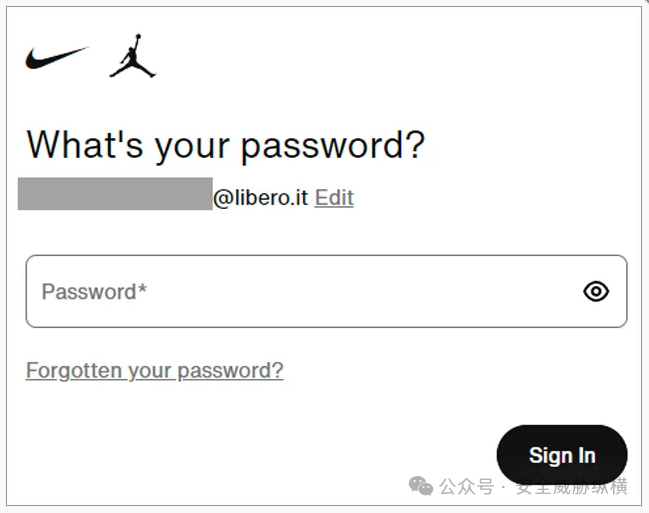

Hunt 表示,他利用网站的密码重置表确认了许多泄露的电子邮件地址与被盗凭证中所列网站是相关联的。但由于登录账户是非法的,所以无法查看密码。

利用网站密码恢复表确认漏洞的截图

无免受影响的网站

由于数据集十分庞大,任何允许登录的网站都会受到这些泄露凭证的影响,包括 BleepingComputer。

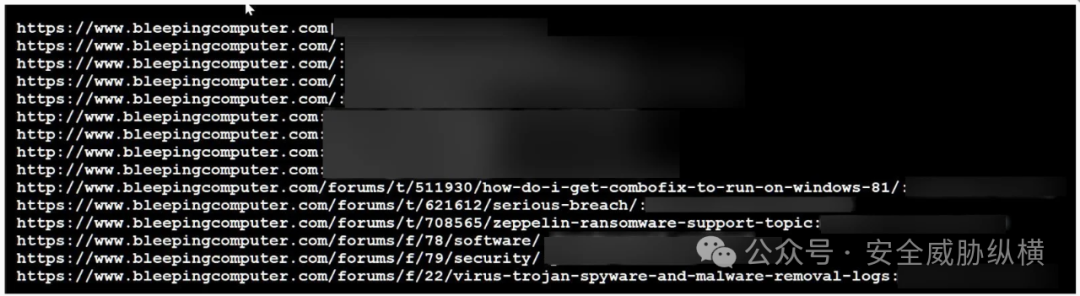

上周,此前同一研究人员与 BleepingComputer 分享了一份与 BleepingComputer 论坛相关的信息窃取恶意软件所窃取的证书列表。

信息窃取恶意软件是一种从受感染设备中窃取密码、cookie、浏览器历史记录、加密货币钱包和其他数据的感染软件。

被窃取的数据会被汇编成一个名为 “日志 ”的档案,然后传送回黑客的服务器。这些档案在网络犯罪市场上出售,或是直接与其他黑客共享,亦或用于入侵受害者的其他账户。

这类恶意软件通常通过社交媒体、破解软件、假冒 VPN 产品传播,亦或仅通过黑客入侵的游戏公司支持网站发送的恶意电子邮件传播。

与 BleepingCompute 共享的数据包括会员登录论坛时使用的用户名、密码和 URL,这些数据会保存在他们的浏览器密码管理器中。

部分 BleepingComputer 账户被恶意软件窃取信息的截图

如上图 URL,很多用户访问 BleepingComputer 是因为怀疑自己的电脑被感染了,现在可以确认这一事件属实。

BleepingComputer 目前正在分析这些数据,同时删除了其中重复的部分,以便主动重置受影响会员的密码,并警告用户或许感染了窃取信息的恶意软件。

感染信息窃取恶意软件的用户必须重新设置浏览器密码管理器中保存的账户密码,包括其他网站中使用相同凭据的密码。

然而,被盗凭据通常不会与时间戳共享,因此无法确定泄露的具体时间。受影响的用户必须假设所有凭据都已泄露。

尽管该过程十分繁杂,但用户至少明确了他们的账户和服务在多年来出现异常行为的原因。

BleepingComputer 频繁被告知,即使用户经常更改密码,他们的账户仍然不断被黑客攻击。这些用户不断报告设备或网络出现异常行为,但却从未发现任何恶意软件感染。

用户目前已明确知晓,这些恶意活动的出现很可能是由于此前凭据被盗,黑客滥用凭据进行娱乐或恶意活动。

窃取信息的恶意软件已成为网络安全的一大祸患,黑客利用它进行勒索软件和数据盗窃攻击等大规模攻击。

一些知名攻击是通过信息窃取恶意软件窃取凭据实现的,包括对哥斯达黎加政府、微软、CircleCi 的攻击事件,以及 Orange Spain RIPE 的一个账户故意导致 BGP 配置错误的攻击事件。

近期,黑客声称利用信息窃取恶意软件窃取的受损凭证,从 Snowflake 数据库中窃取了数据。

遗憾的是,由于信息窃取攻击的复杂性较低,此类攻击可以通过各种方式广泛传播,因此没有能够简单解决信息窃取攻击的方案。

最好的防御方法是养成良好的网络安全习惯,包括不打开不可信来源的附件、只从可信来源下载软件、启用 Windows 中的文件扩展名、使用杀毒软件并保持软件更新。

(转载请注明出处@安全威胁纵横,消息来源:https://www.bleepingcomputer.com/news/security/361-million-stolen-accounts-leaked-on-telegram-added-to-hibp/)

声明:本文来自安全威胁纵横,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。