美国防部网站6月4日报道,美国防部首席信息官(CIO)今天发布了近 400 页的“零信任覆盖”文件,旨在作为“零信任”战略的路线图和实施指南,帮助国防部实现拜登总统签署的2021年行政命令中设定的目标。

美国防部负责网络安全的副首席信息官兼首席信息安全官大卫·麦克欧恩(Dave McKeown)表示:“零信任覆盖是国防部工具箱中的另一个工具,它通过提供明确指导,说明哪些控制措施可以促进特定的零信任活动和结果,从而支持各部门执行。”

美国防部首席零信任官兰迪·雷斯尼克(Randy Resnick)说:“这些覆盖层帮助我们的风险管理从业者实现零信任结果,确保我们的对手无法在我们的网络中横向移动”。

美国防部零信任投资组合管理办公室(ZTPO)的部门主管威尔·施密特(Will Schmitt)表示,零信任概念重新定义了数据、网络和信息系统的安全方式,不仅在国防部内部,而且在整个工业界和整个联邦政府中。

他说:“零信任是一种现代网络安全方法,要求所有用户和设备,无论是在组织网络内部还是外部,在被授予对数据、资产、应用程序和服务的访问权限之前,都必须经过身份验证和授权”。

他强调:“零信任假设对手已经嵌入到你的基础设施中,并且实施网络安全规则、政策和技术,这些规则、政策和技术具有阻挠、限制和挫败对手的行动自由和利用数据的能力的效果。”

施密特说,今天的安全集中在网络上。用户要进行身份验证,证明他们在网络上被授权。例如,通过网络连接接纳控制(CAC)登录, 一旦进入该网络,他们就可以自由查看和修改网络上的所有内容。

在零信任的情况下,用户仍将在网络上对自己进行身份验证,但他们还需要证明他们有权访问该网络上可用的每个文档、文件和子系统。这意味着,当攻击者入侵网络时,他们将无法访问所有内容。他们将不断受到挑战,为他们想要查看的所有内容提供额外的凭据。

施密特表示:“零信任是一种以数据为中心的安全策略”。“你正在保护数据本身。你正在将保护边界从外围向下移动到需要保护的关键区域。这意味着每个人都必须获得授权和身份验证才能访问该信息。”

施密特强调,零信任的一个重要假设是,网络已经被对手攻破了,敌人已经在网络中了。“我们的想法是让他们很难进行任何横向移动”,“如果他们这样做了,我们就能够识别并阻止他们。”

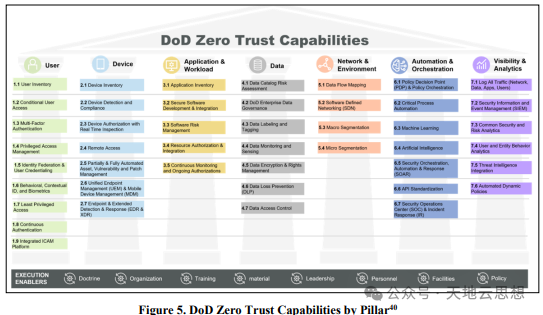

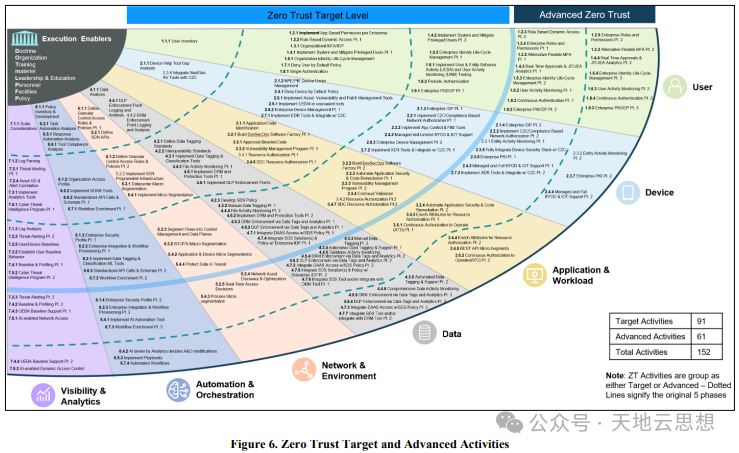

目前,美国防部整个部门尚未实施零信任,但到2027财年,预计将达到“目标层级”的实施。施密特说,这涉及国防部在2022年11月发布的《零信任战略和路线图》中确定的152项目标活动中已实施了91项。

在美国防部和军队系统及劳动力中实施零信任,这将是一个挑战。但是,新发布的“国防部零信任覆盖”中包含的信息,将帮助那些最有责任的人在国防部和白宫设定的最后期限前完成任务。

施密特表示,这些叠加将首次对美国防部在整个国防部门中实施零信任的方式进行标准化,规定实施零信任控制的分阶段方法,并为系统架构师和授权官员开发零信任差距分析。

声明:本文来自天地云思想,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。