一、摘要

Proofpoint的季度威胁报告主要研究了客户群体及广泛的威胁环境中的威胁趋势和关键要素。Proofpoint每一天都要分析超过50亿封电子邮件、数亿个社交媒体帖子和超过2.5亿个恶意软件样本,为全球多个企业提供保护。对这些电子邮件、社交媒体和复杂网络威胁的研究使得Proofpoint对当前的网络攻击策略、工具和目标具有独特的见解。

本报告旨在提供有助于应对当前威胁、预测新威胁以及管理安全实践的威胁情报。除此之外,本报告还建议了企业应该采取的防护措施。

二、报告要点

关键信息:在第三季度,从银行木马到社交工程攻击,犯罪分子都变得更加活跃。

以下是2018年第三季度的主要威胁趋势。

2.1、电子邮件威胁

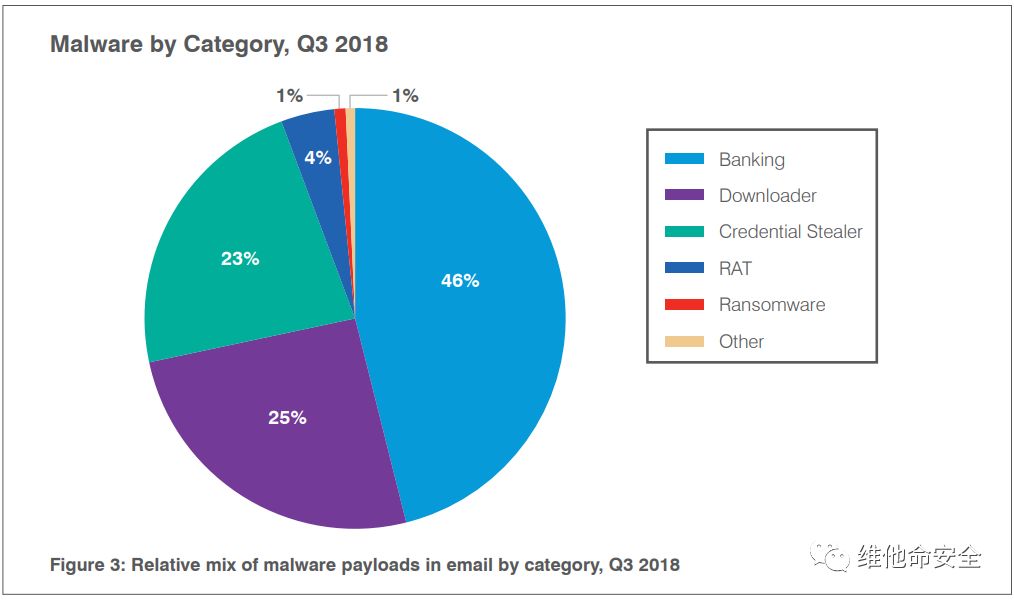

银行木马、downloader(下载器)和stealer(凭据窃取程序)组成了恶意payload(有效荷载)的94%。在通过电子邮件分发的payload中,勒索软件下滑至少于1%,远控木马(RAT)则增长至4%(比上一季度增长了一倍)。

电子邮件中的恶意软件分发机制依旧主要是URL。恶意URL的数量足足是恶意附件文档的370%。不过,许多的恶意URL还是指向了包含恶意宏的文档。

虽然新闻头条常常是新恶意软件,但2018年Q2至Q3期间针对企业凭据的钓鱼邮件攻击增长了超过300%。

平均每个企业遭到的钓鱼邮件攻击比2017年Q3增长77%。虽然企业遭到攻击的频率和目标个体的数量继续增长,但随着攻击者更多地利用知名企业(服务)的名声,遭到攻击者冒充的企业(服务)数量显著下降。

2.2、网络威胁

网络威胁的模式出现了很大的变化,主要从EK转移至社交工程攻击。Q3中虚假反病毒产品和虚假插件的数量几乎是Q2的两倍,是Q1的20倍。

基于Coinhive的恶意挖矿攻击在Q2和Q3期间保持稳定,其数字差不多是Q1的6倍。

尽管8月份NeutrinoEK的攻击活动出现了一个小高潮,EK活动的整体趋势仍维持在2016年峰值的较低水平。剩余的这些活动中,Neutrino和RIG EK占据了本季度EK总流量的85%。

2.3、社交媒体威胁

社交媒体平台仍然在继续努力打击钓鱼链接,与2017年Q3相比钓鱼链接的数量减少了90%。

社交媒体客服诈骗活动,又被称为“angler phishing”,在9月份达到了历史最高水平。与2017年Q3相比,这种类型的钓鱼攻击增长了486%。

三、电子邮件威胁趋势

关键信息:银行木马领跑,Downloader更加隐匿,钓鱼攻击爆炸式增长。2018年Q2至Q3期间针对企业凭据的钓鱼攻击增长了超过300%。

电子邮件仍然是钓鱼攻击和恶意软件传播的最佳攻击媒介。电子邮件欺诈(也被称为BEC攻击)继续快速增长,同时攻击者更多地采用跨类型的工具和技术以更好地利用各种漏洞。

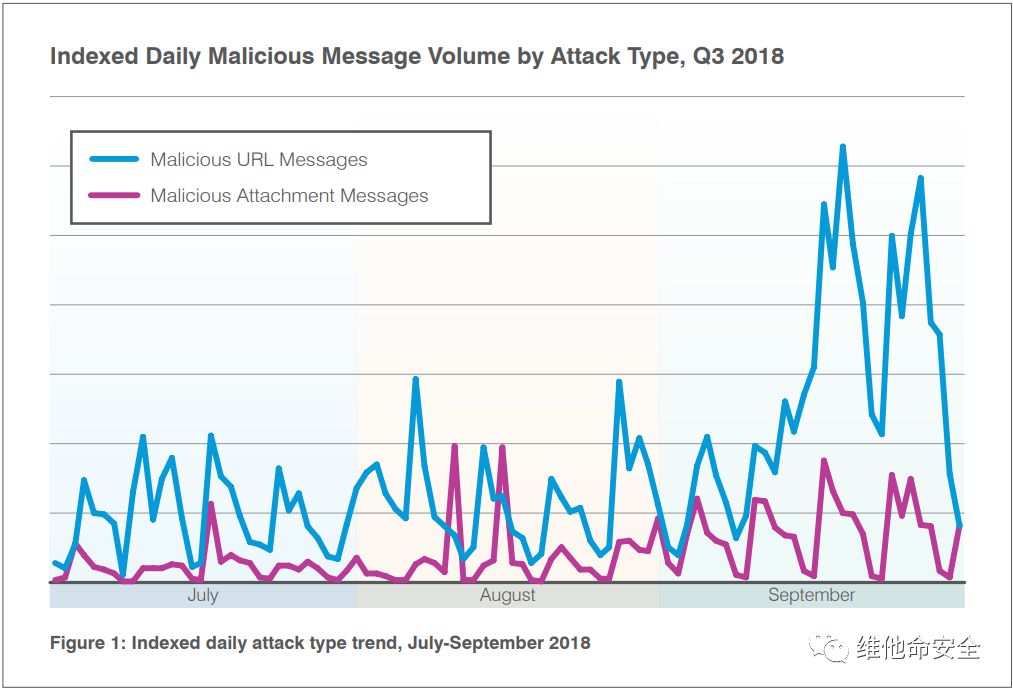

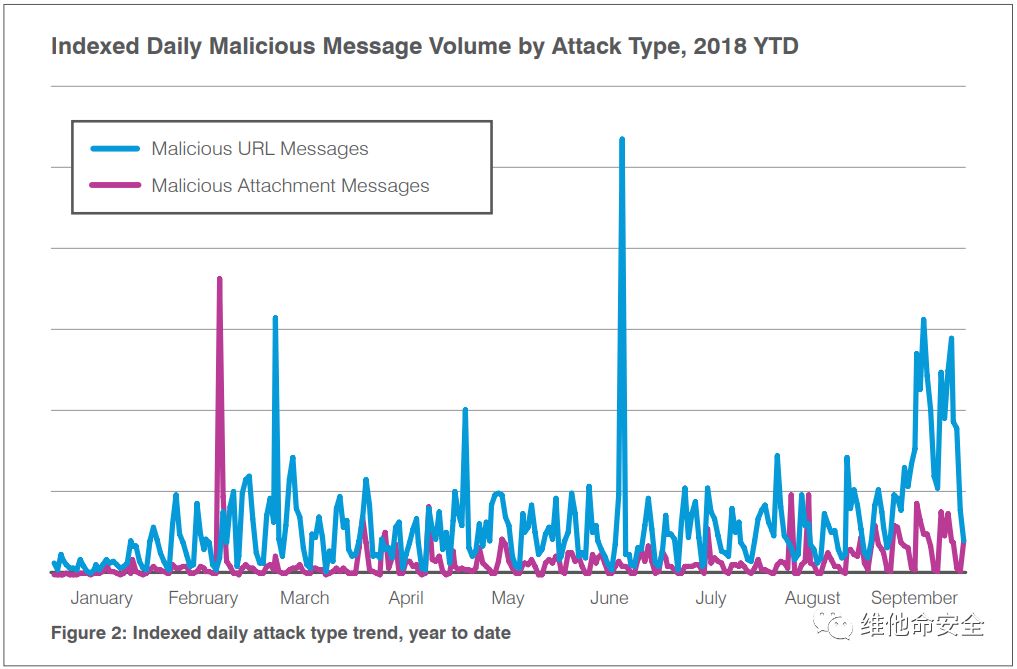

我们经常在电子邮件中观察到犯罪分子对使用恶意URL还是恶意附件摇摆不定。如图1和图2所示,在整个2018年,犯罪分子更偏爱URL。在Q3,恶意URL是恶意附件的370%。但值得注意的是,许多恶意URL最终还是用来分发包含恶意宏的文档。

9月份恶意URL出现了持续的高峰,同时恶意附件的比例也在增长。总体而言,9月份的恶意邮件数量超过了整个Q1的恶意邮件数量。

图1:2018年7月-9月,电子邮件攻击类型的每日分布

虽然9月份的增长究竟是一个趋势还是季节性的高峰,或者只是一个异常情况还有待观察,图2显示出整个2018年恶意URL和恶意附件的一个趋势变化。平均而言,恶意URL大概是恶意附件的380%。

图2:本年度截至9月恶意URL和恶意附件数量的每日分布

无论交付方式是哪一种 – 恶意附件还是URL –Q3的payloads仍然存在着多样性,不管是大型还是小型恶意活动,都可以看到银行木马、凭据窃取木马、恶意软件下载器等的身影(如图3所示)。勒索软件与Q2相比下降了10个百分点,只占恶意邮件的1%。远控木马(RATs)与Q2相比则几乎增长了一倍。尽管RAT也只占恶意邮件总量的4%,但攻击者仍继续保留着对RAT的偏爱。RAT在Q1中只占了恶意邮件总量的1%,在Q2中也只占了2%。

RAT和银行木马的增长和“打砸抢掠”的勒索软件的下滑表明一种向高投资高回报的恶意活动持续转变的趋势。攻击者期待着从自己在时间和精力上的投入中获得高额的回报,并且偏向于使用相对“安静”的恶意软件来监控和管理受感染的主机。这种转变还与加密货币的新监管法规/安全措施的引入有关。加密货币蓬勃发展的价值曾在2016年和2017年推动了勒索软件恶意活动的发展。

图3:2018年Q3,电子邮件中恶意软件payload的类别分布

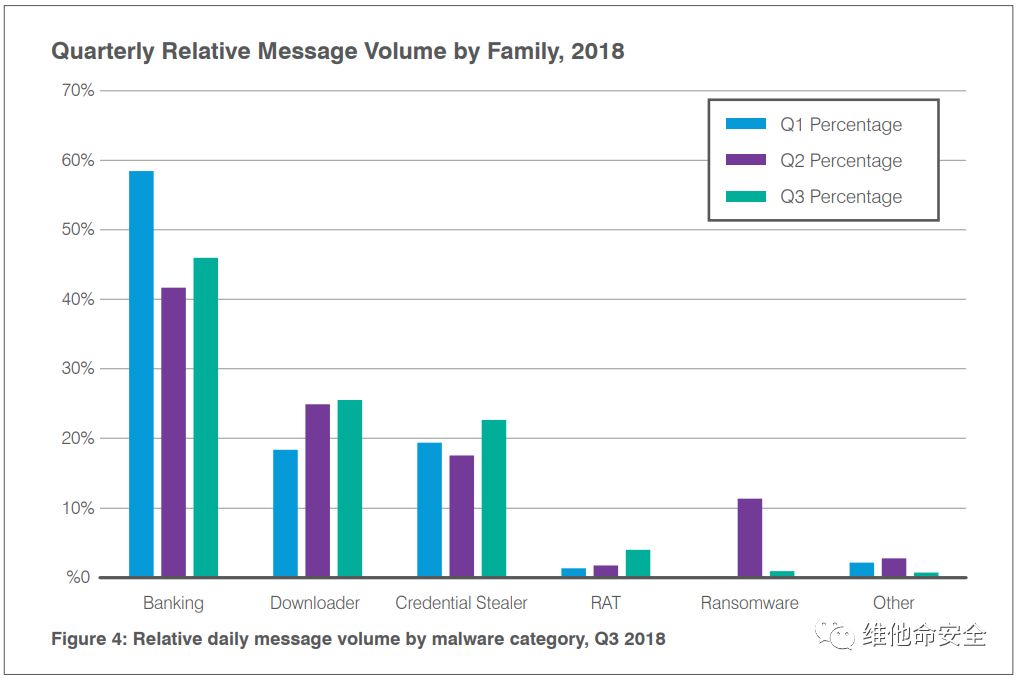

纵观2018年各季度的情况,RAT持续增长,勒索软件在Q2短暂复苏之后又接近消失,但在这些趋势之外,我们还发现了一些别的趋势(如图4所示)。比如说,在银行木马Q1疯狂飙升之后,恶意软件家族的整体趋势就再也没有向任何家族偏斜了。Downloaders和stealers稍稍弥补了勒索软件的下降和银行木马的小波动。

此外,由于出现了新的DOWNLOADERS和stealers,使得payloads的多样性继续增长,被归为“其它”类别的恶意软件的比例下降了。攻击者继续巩固了知名恶意软件家族的地位。

图4:2018年前三季度恶意软件的类别分布

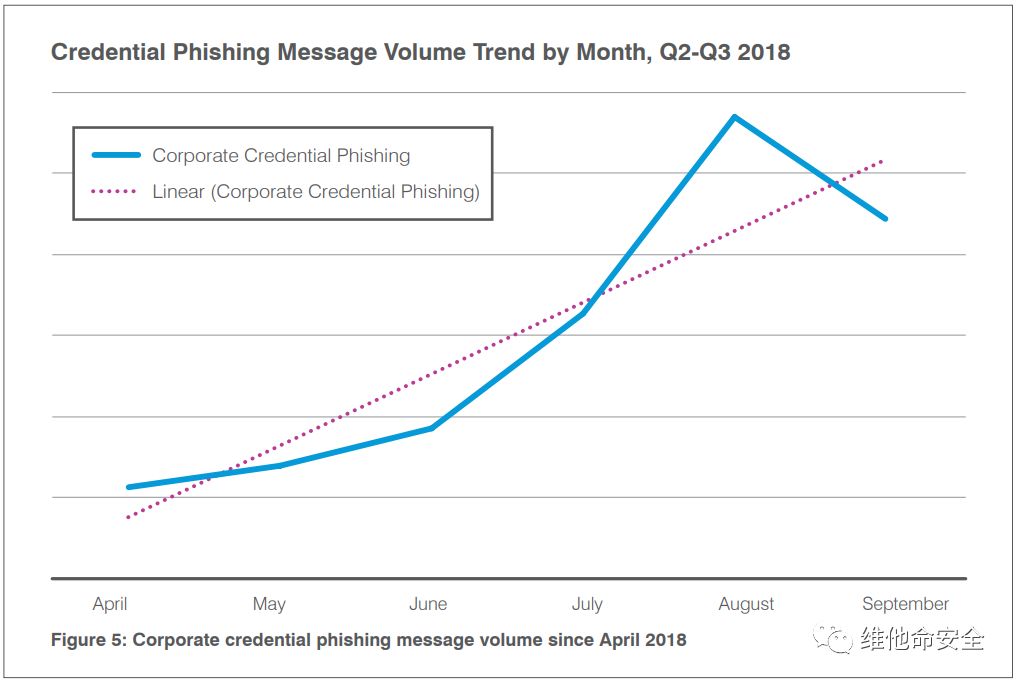

与针对企业凭据的stealer恶意活动一样,针对企业凭据的钓鱼邮件在Q2和Q3之间也有增长。如图5所示,企业凭据钓鱼在Q3和Q2之间增长了超过300%。同其它的趋势一样,这也可能只是季节性的。

图5:自2018年4月以来针对企业凭据的钓鱼邮件数量

3.1、银行木马

关键信息:Panda和Emotet占据主导地位。银行木马占所有恶意payload的46%;其中,90%都是Emotet和Panda。

与2016年和2017年的勒索软件活动一样,尽管银行木马和攻击者的数量仍有很多,但一小部分攻击者主导了大部分的恶意活动。举例而言,攻击者TA542几乎每天都在持续不断地进行大量EMOTET恶意活动。PandaBanker(又叫Zeus Panda)则主要是攻击者TA511和TA544进行传播。虽然也有其他攻击者在传播Panda Banker,但这两个攻击者负责了大部分Panda的大规模恶意邮件活动。

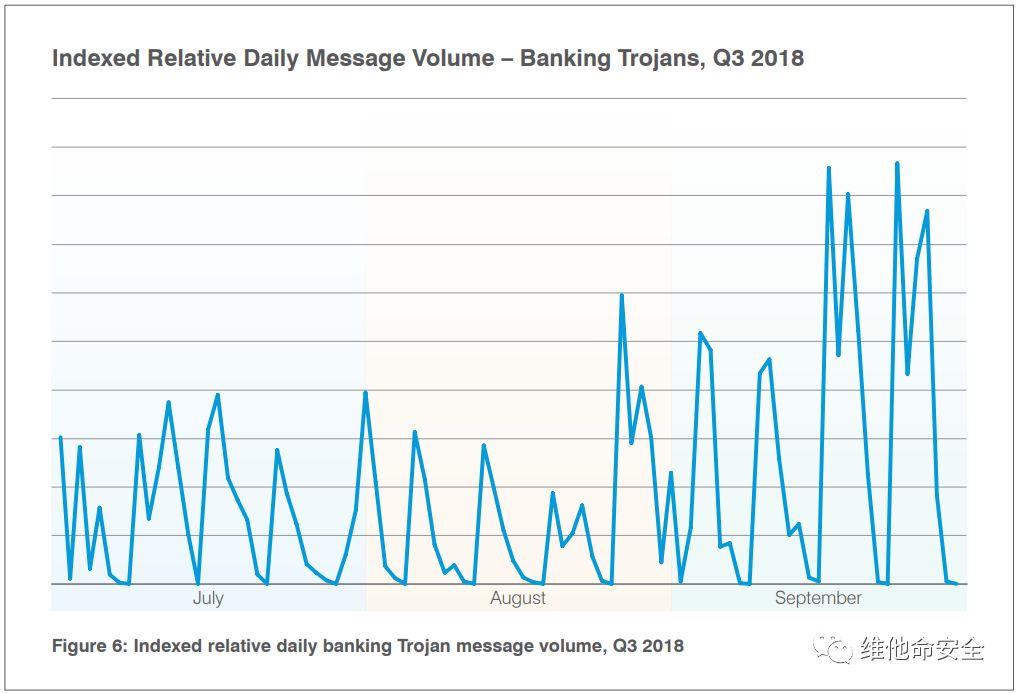

如图6所示,整体而言,在Q3携带银行木马的恶意邮件数量曾上升趋势。

图6:2018年Q3,携带银行木马的恶意邮件数量

如上所述,PandaBanker和Emotet抢夺了URLZone、Ursnif以及THE TRICK的市场份额,占据了银行木马的大部分恶意活动(如图7所示)。在Q2, Panda和Emotet占银行木马恶意活动的77%,到了Q3,这一数字变成了90%。

图7:2018年Q3,电子邮件中银行木马家族的分布

3.2、勒索软件

关键信息:用于分发勒索软件的电子邮件数量比Q2下降了10个百分点,仅占恶意邮件总量的1%。

在主导了2016年的大部分时间和2017年之后,勒索软件在2018年Q1几乎销声匿迹。在Q2,勒索软件又有所复苏,虽然比2017年的活动水平要低得多。然而,这种短暂的复苏似乎只是犯罪分子的“试水”,因为勒索软件垃圾邮件的数量从Q2之后又下降了10个百分点。这意味着犯罪分子并没有从试水中获得足够的回报。

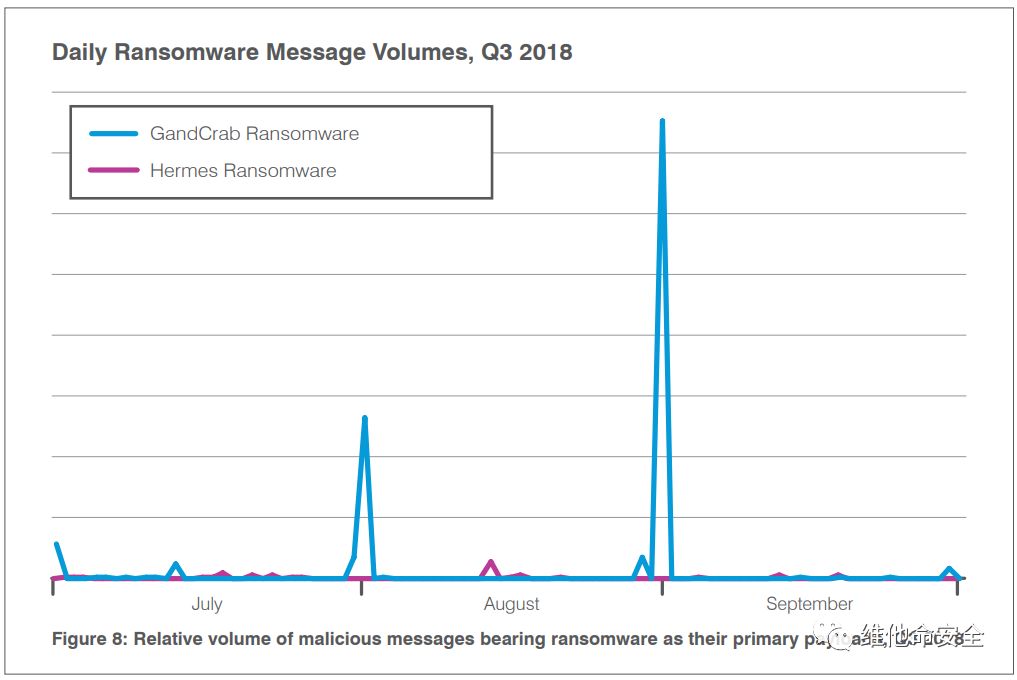

唯一的例外似乎是勒索软件GANDCRAB和Hermes,这俩似乎都在Q3偶尔有活动存在(如图8所示)。

图8:2018年Q3携带勒索软件的垃圾邮件数量

3.3、Downloader和Stealer

关键信息:Downloader和Stealer填补了勒索软件的空缺。

Proofpoint研究人员在Q3发现了3个新的Downloader,它们都符合同一个趋势:用于初始侦察阶段的小型、隐秘的恶意软件。Downloader和Stealer在Q3占所有恶意payload的48%,相比之下2017年Q3这一数字只是11%,当时勒索软件占所有恶意payload的64%(其中大部分都是TA505的Locky和GlobeImposter恶意分发活动)。

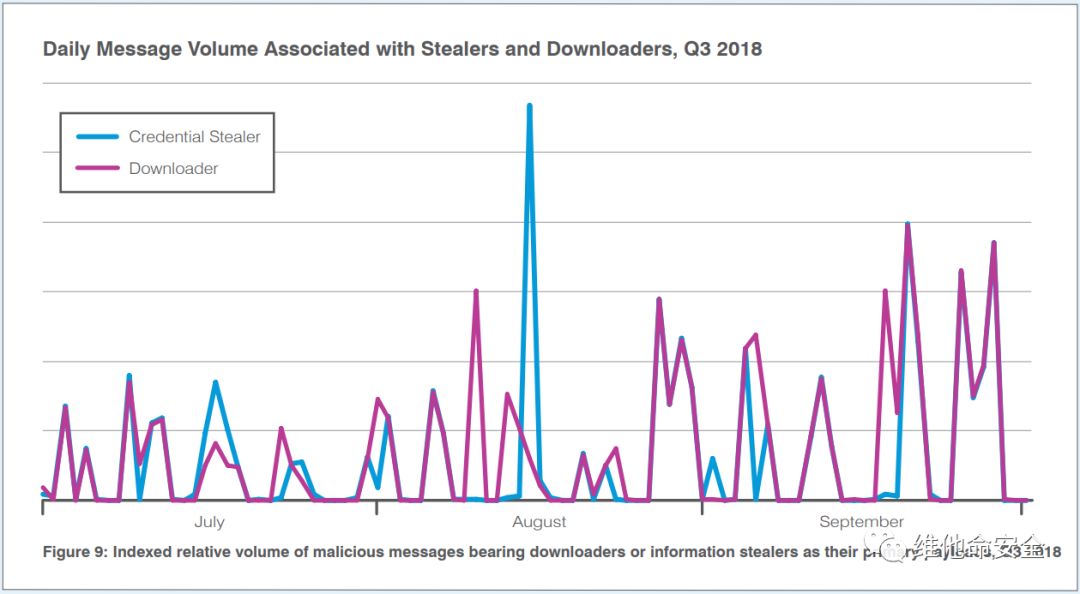

Marap、Advisorsbot以及Cobint都代表了一种不再是单一恶意软件家族(如勒索软件和银行木马)主宰局势的趋势。图9中显示了在Q3 downloader和stealer的邮件数量的每日分布。Stealer代表了另一种主要是长期、持续的感染的恶意软件攻击,它的曲线常常与downloader的曲线重合。

图9:2018年Q3,用于分发downloader和stealer的恶意邮件数量

攻击者 – 不管是AdvisorsBot背后的新玩家,还是一直存在的TA505和Cobalt Group等老玩家 –都越来越多地使用隐匿的downloader进行初始的感染,随后仅在感兴趣的系统上下载其它的恶意软件。随着防御措施的全面改进,攻击者不得不进行创新以寻求在恶意软件和攻击向量投资上的更高回报。这种感染方法符合“追随金钱”的主旨。根据我们的调查,这也是攻击者试图提高其效率的最新趋势。

3.4、电子邮件欺诈威胁

关键信息:攻击者继续使用已有的技术。超过一半的公司发现他们的域名被犯罪分子模仿,用以发起针对公司员工的钓鱼攻击。

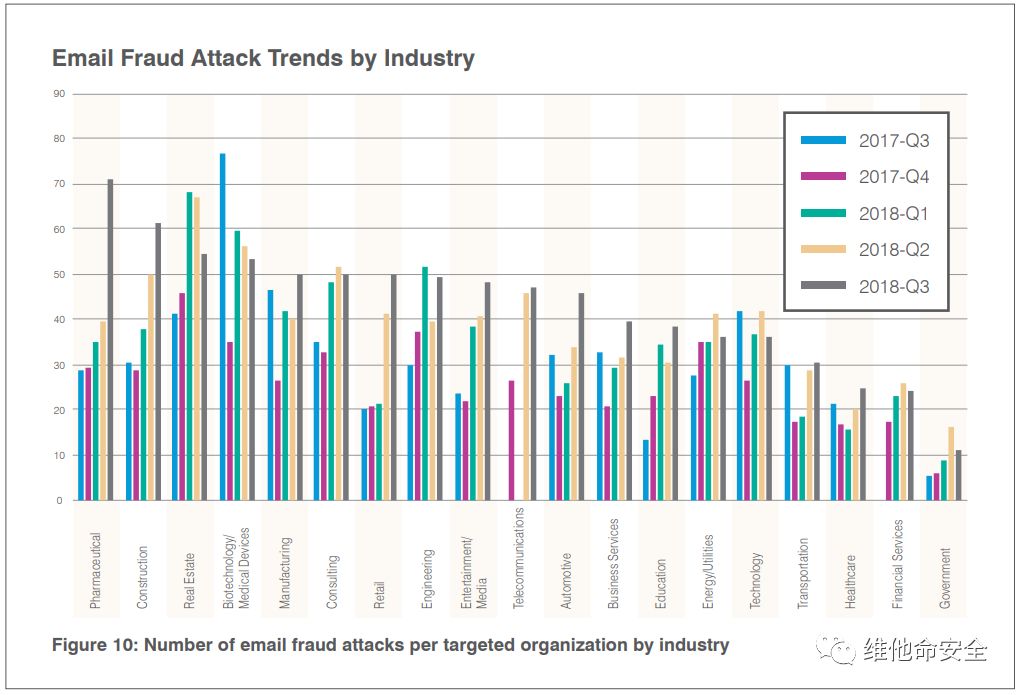

电子邮件欺诈继续成为一个商业难题。在Q3平均每个企业遭到超过36个此类攻击,与2017年Q3相比增长了77%。虽然我们发现少数行业(如制药和建筑)在Q3明显遭到更多的电子邮件欺诈攻击,但企业规模仍然与攻击发生率无关。整体而言,供应链的复杂度反而是遭到电子邮件欺诈攻击的概率的一个很好的指标。

图10:不同行业中的电子邮件欺诈攻击趋势

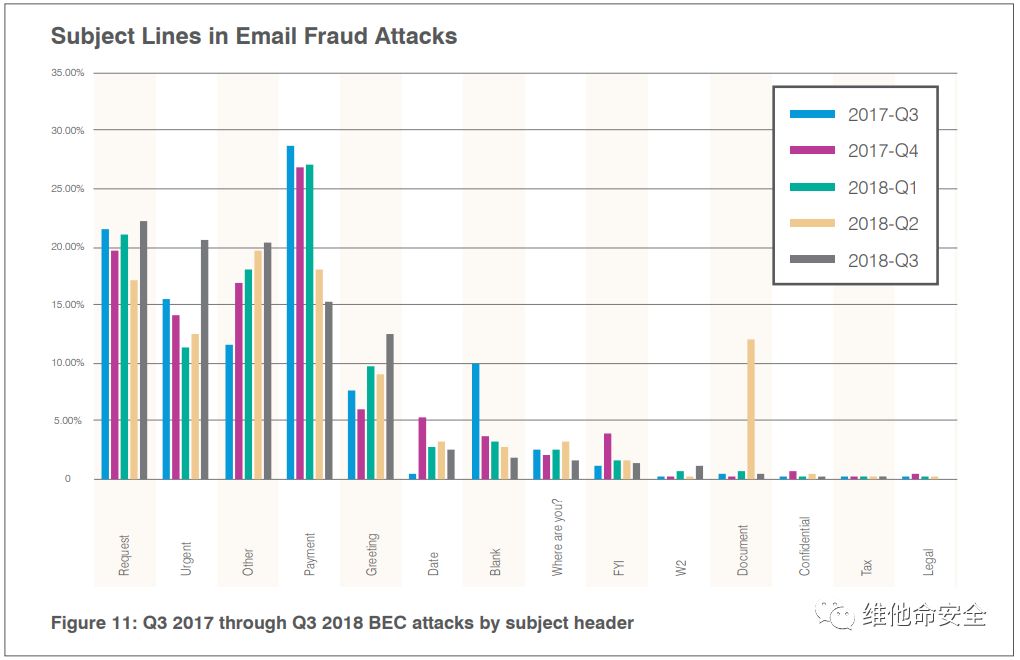

除了各行业的攻击趋势变化之外,Q3中还出现了一些其它的值得注意的变化。首先,我们发现攻击者在欺诈邮件的措辞中传达了更大的紧迫感 – 要求限时响应,并且警告员工延迟的后果。其次,虽然仅占总量的一小部分,但本季度我们观察到与薪资单有关的欺诈邮件增长了549%。数百家企业遭到邮件主题为“薪资单更新”的欺诈攻击。虽然Q2以相关文档为主题的欺诈邮件的高峰已被证明是一个偶然事件,但以薪资单为主题的欺诈邮件的飙升提醒了我们:邮件主题的变化并不一定与特定的事件(例如税务单、财年结束)相关。

图11:2017年Q3至2018年Q3,BEC攻击中邮件主题的变化趋势

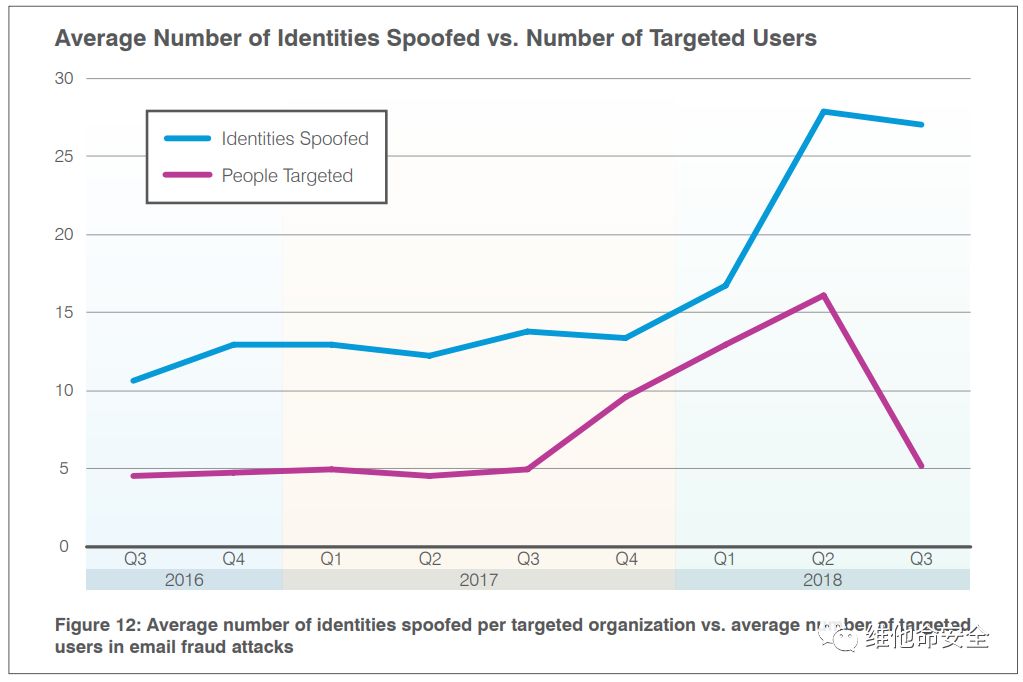

与Q2相比,伪装身份进行欺诈的BEC攻击减少了68%(如图12所示)。在Q3,一个BEC攻击者平均伪装成5个身份进行欺诈,这与2017年全年的平均水平差不多。鉴于攻击的数量增长了但伪装的身份数量下降了,我们认为2018年上半年攻击者主要是在进行实验,伪装成不同的员工和合作伙伴。攻击者采取的策略是要最大地保证伪装身份的可靠性。此外,超过一半的企业发现他们的域名被攻击者模仿了,用于发起针对企业员工的钓鱼攻击,并使得对企业员工不熟悉的外部合作伙伴更易上当。

虽然伪装身份的数量下降了,但本季度每次攻击的平均目标数为27人,与Q2相比差不多,并且同比增长了96%。

图12:平均伪装身份数量和平均目标用户数量

最后,虽然电子邮件欺诈仍然是高度针对性的诈骗攻击,但接收到超过50封BEC邮件的企业的比例同比几乎翻番,从11%增长到20%。总而言之,攻击者愿意在企业员工身上花费时间,以增大成功利用人为因素的机会。

四、网络威胁趋势

关键信息:社交工程攻击仍然占据主导地位。与Q2相比,社交工程网络威胁增长了233%。

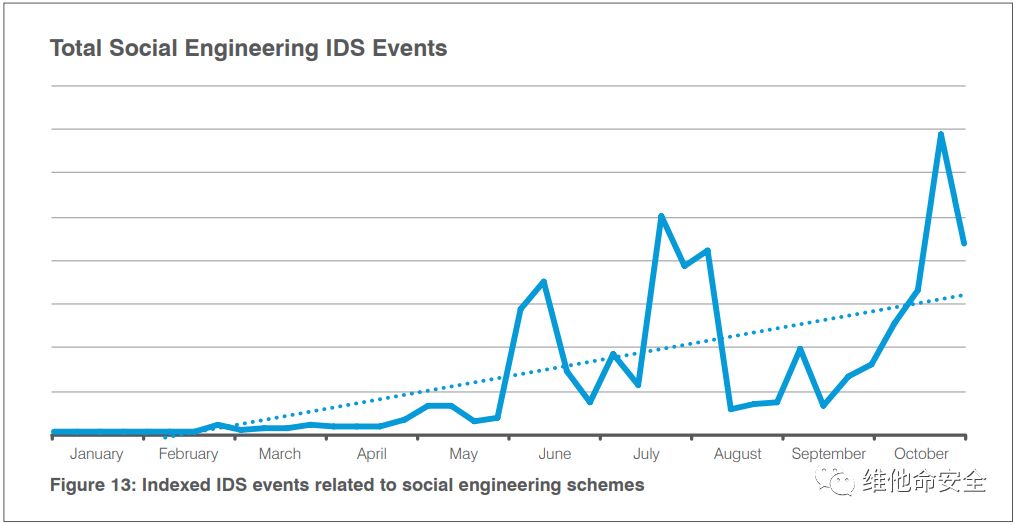

虽然我们观察到低水平的EK攻击活动仍在继续,如Q2所述,社交工程攻击则是一种更为普遍的威胁。这种类型的攻击常常通过虚假的杀毒软件通知、虚假的软件更新等向用户提供恶意软件、钓鱼登录页面等。在Q1和Q2之间,我们的IDS网络观察到社交工程攻击增长了9倍。如图13所示,社交工程攻击在Q3继续增长,比Q2又增长了233%。

图13:社交工程攻击的增长

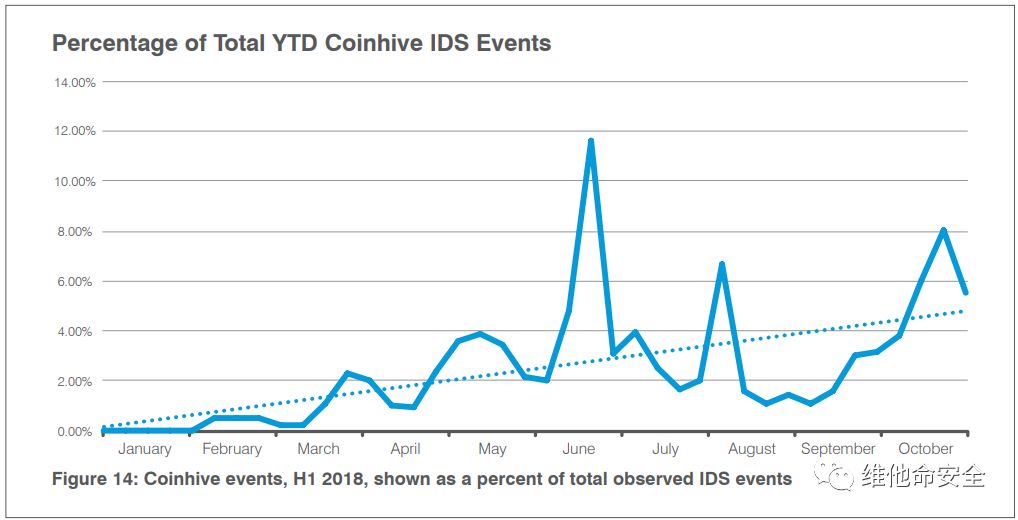

Coinhive是一种在用户访问网页时利用访问者的CPU进行挖矿的JS代码,它可以由网站管理员合法地安装在网站上,也可以由攻击者通过非法入侵安装在别人的网站上。Coinhive相关活动在2018年Q2末尾曾现爆炸式的增长,意味着大多数此类活动都是非法的恶意挖矿攻击。尽管6月末尾的高峰趋势没有持续,但Coinhive的整体活动水平在Q3仍然保持着向上的趋势(如图14所示)。

图14:2018年H1,Coinhive活动的整体趋势

尽管8月份Neutrino EK的攻击活动出现了一个小高潮,EK活动的整体趋势仍维持在2016年峰值的较低水平。剩余的这些活动中,Neutrino和RIG EK占据了本季度EK总流量的85%。

五、社交媒体威胁

关键信息:与2017年Q3相比,社交媒体上的客服欺诈攻击增长了486%。

社交媒体仍然是欺诈攻击和信息盗窃攻击的主要攻击向量。虽然平台本身一直在努力完善它们的自动化保护措施,但社交媒体上的客服欺诈仍然是消费者和商家面临的重大挑战。

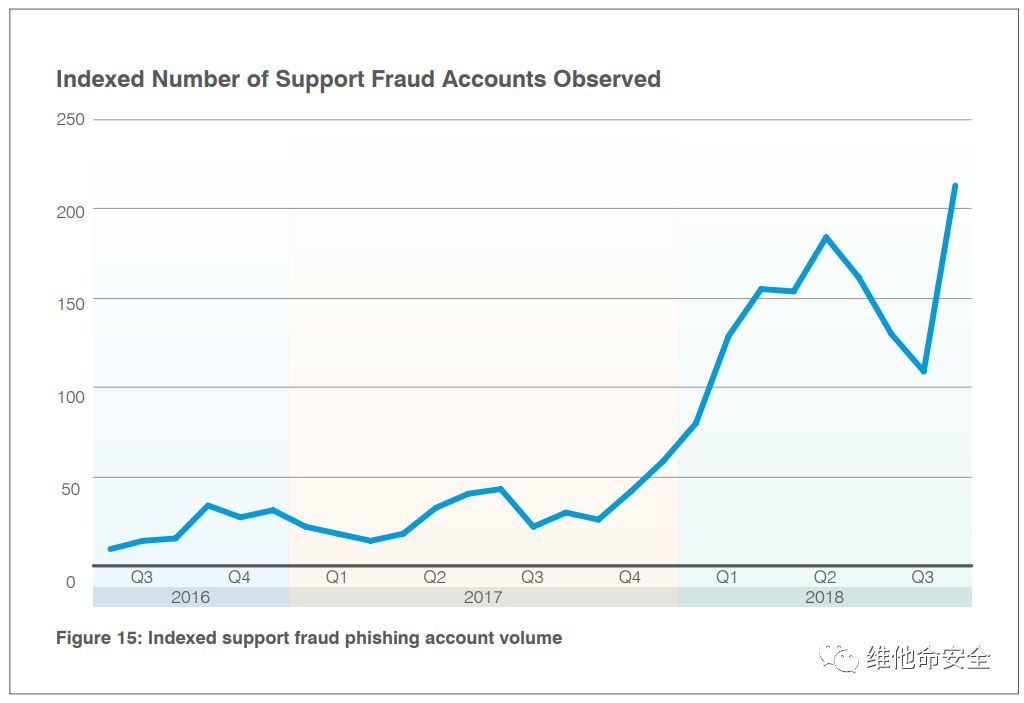

去年,我们观察到社交媒体客服欺诈攻击(也被称为AnglerPhishing)与钓鱼链接之间的一个持续性的倒挂关系。社交媒体通常擅长打击钓鱼链接,本季度钓鱼链接的数量与2017年Q3同比减少了90%。然而,如图15所示,Angler Phishing – 攻击者在社交媒体上介入消费者和商家之间的对话 –在9月份达到了历史峰值。8月份的下滑可能只是一个季节性的影响,本季度这种类型的攻击与去年同期相比增长了486%。

图15:客服欺诈钓鱼的数量增长

六、建议

本报告为您的网络安全战略提供了威胁趋势变化的洞见。下面我们为您提出了如何保护您的企业和品牌的建议:

假定用户一定会点击那个链接。社交工程是越来越流行的电子邮件攻击方式,犯罪分子也没有停下寻找利用人性弱点的新方式的脚步。您应该使用安全解决方案来发现和隔离针对公司员工的入站电子邮件威胁和针对客户的出站威胁。

构建可靠的邮件欺诈防护。高针对性、低容量的欺诈邮件通常根本不携带payload,使得它们难以被检测出来。您应该投资于具有动态分类功能的安全解决方案,便于定制隔离和禁用策略。

保护您的品牌声誉和客户。打击那些通过社交媒体、电子邮件以及移动平台针对您的客户的攻击活动 – 特别是那些拖累品牌声誉的欺诈性客服账户。您应该使用综合性社交媒体安全解决方案,扫描所有的社交网络,报告发现的欺诈活动。

与威胁情报厂商合作。小型的、针对性的攻击需要复杂的威胁情报。您应该使用静态技术与动态技术相结合的安全解决方案,该解决方案可以检测到新的攻击工具、策略和目标– 并从中汲取经验。

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。