编者按

美国防部正在寻求开发并实施一项新流程,以便在零信任解决方案投入使用后对其进行持续评估和验证。

美国防部正在迅速评估和验证行业供应商创建的零信任解决方案,以在 2027 财年结束前达到其认为的零信任“目标水平”。目前,美国防部目前还没有方法在上述解决方案部署到国防部各部门后对其进行持续评估,以确保架构的运行情况与首次通过认证时保持一致,因此需要工具来不断监控和验证用户及其设备在网络中移动时的情况。美国防部零信任组织管理办公室目前正在制定一个可学习、可重复的五步流程,该流程涵盖了开发、测试、操作授权(ATO)和操作的全过程。美国防部拟利用该流程在国防部各部门采购零信任解决方案前对其进行评估和验证,然后使用该评估独立、持续地测试基础设施,以确保其能够持续妥善保护网络。

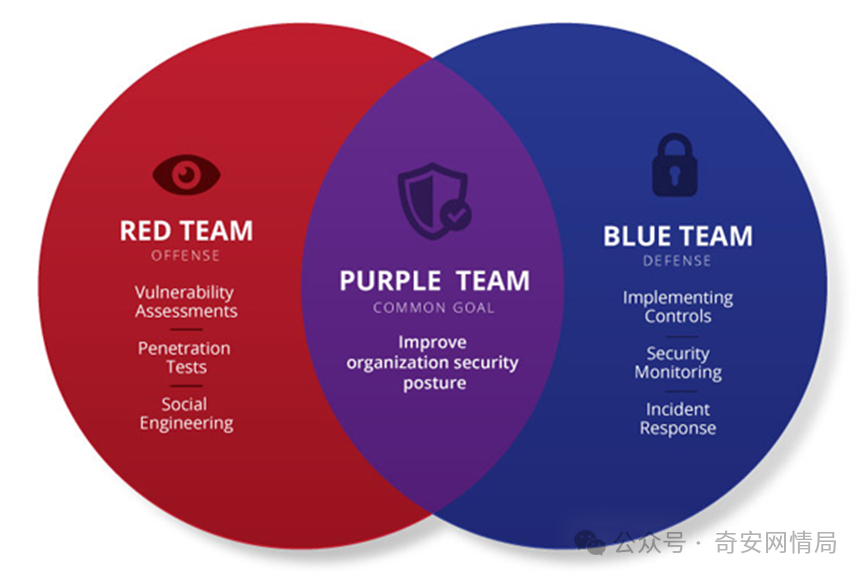

该流程的五项步骤包括:一是供应商使用零信任准备评估工具来评估其解决方案,从而了解自身解决方案的优劣势并了解迭代改进所需的调整,同时向美国防部零信任组合管理办公室提供详尽的信息;二是利用专门配置为根据解决方案设计和预期威胁环境测试环境的模拟实验室,对解决方案进行基于威胁的自动化网络评估;三是获得美国家安全局批准并由红蓝专家组成的紫色团队利用前两个步骤的数据,制定量身定制的详细测试计划,对零信任解决方案实施“紫队评估”,严格检查解决方案并生成“紫队报告”,满足要求的解决方案将获得美国防部使用和采购进入门槛,并进入美国防部“零信任解决方案菜单”;四是利用风险管理框架的零信任覆盖来标准化整体零信任采用并分析能力差距;五是使用配置的持续监控评估工具来监控配置偏差和其他潜在问题,在发现解决方案偏离已知原先设计的情况下,将违规情况通报美国网络司令部下属的联合部队总部-国防部信息网络(JFHQ-DODIN)。

随着开始向零信任网络安全框架过渡,美国防部正在寻求实施一项新流程,以便在零信任解决方案投入使用后对其进行持续评估和验证。

美国防部的零信任组合管理正在迅速评估和验证行业供应商创建的零信任解决方案,以在 2027 财年结束前达到其认为的零信任“目标水平”(target levels) 。该网络安全框架假设网络在任何时候都可能受到攻击者的攻击,因此美国防部需要工具来不断监控和验证用户及其设备在网络中移动时的情况。

美国防部零信任组合管理办公室主任兰迪·雷斯尼克6月25日在TechNet Cyber会议上表示,目前还没有方法在这些解决方案部署到国防部各部门后对其进行持续评估,以确保架构的运行情况与首次通过认证时一样。

兰迪·雷斯尼克称,“我们需要的是一种工具......它可以不断追踪(零信任)基础设施,并不断针对通过的配置进行测试。”

兰迪·雷斯尼克表示,其办公室目前正在制定一个五步流程,该流程将在美国防部各部门采购零信任解决方案前对其进行评估和验证,然后使用该评估独立、持续地测试基础设施,以确保它仍然能够妥善保护网络。据悉,零信任组合管理办公室正在引入一个可重复的流程来评估零信任,该流程已开发了数月。该办公室制定了“一套可学习、可重复的独立评估流程,涵盖开发、测试、操作授权(ATO)和操作的全过程”。

美国防部大部分独立评估过程都是通过紫色团队进行的,这种方法可以测试和分析对手和网络防御者在环境中的移动和互动方式。不过,兰迪·雷斯尼克表示,为实施零信任,需要“付出巨大努力”来减少紫色团队的数量。

兰迪·雷斯尼克称,“我们没有足够的时间;我们没有足够的人手。这很耗费精力——他们还有其他任务需要完成。但如果我们能找到一种真正独立、便携的测试方法,并在工业环境、业界环境中工作,成本极低……相对较快,我们可以加快数字设计以投入紫色团队——这就是我们想要的。”

在进行该流程前,供应商必须告知美国防部其提出的解决方案将实现多少零信任活动。美国防部2022年零信任战略概述了91项活动,涵盖了零信任“目标级别”的最低数据安全要求,另外还有 61 项活动被定义为“高级级别”(advanced levels)的全套功能。

然后,供应商将完成该流程的前三个步骤,每个步骤都涉及对拟议的零信任解决方案进行多次评估和测试,以验证其是否达到“目标水平”,并创建一个基线基础设施,用于在部署后与设计进行比较。

该过程从自我评估开始。兰迪·雷斯尼克解释称,首先,供应商将使用零信任准备评估工具来评估其解决方案,以确定是否存在任何差距或需要达到的其他活动。他称,“我们构建了 220 多个问题,这些问题最终会存储在云端,它会询问你关于零信任设计的问题。问题会涉及到设计本身、组件、你认为你遇到的活动、零信任控件和一大堆其他东西。” 兰迪·雷斯尼克表示,这一过程将帮助参与者了解其优势和劣势,并要求提供详尽的信息,以便零信任组合管理办公室清楚地了解供应商可能发挥的潜在作用。“你没法真正地操纵它,因为它有250个问题,而且很有可能你必须在很多问题上撒谎才能歪曲结果。”在此过程结束时,供应商应该清楚地了解迭代改进所需的调整。

然后,该解决方案将在模拟实验室中进行基于威胁的自动化网络评估,该实验室专门配置为根据其设计和预期的威胁环境来测试环境。

第三步骤涉及对解决方案的攻击性攻击,高级持续威胁(APT)团队将对零信任解决方案进行独立的“紫队评估”,测试和分析对手和网络防御者在环境中的移动和互动方式。这些由红队和蓝队专家组成的紫色团队,将获得美国国家安全局的批准。兰迪·雷斯尼克表示,团队将利用前两个步骤的数据,制定量身定制的详细测试计划,以完成对零信任解决方案的严格检查并生成“紫队报告”。

兰迪·雷斯尼克表示,如果报告确定供应商的解决方案满足零信任“目标水平”,“我们将向美国防部首席信息官提出建议,请国防部批准该配置的使用和采购,这将是各部门在2027年前确保采购目标或高级零信任解决方案的门槛。”

兰迪·雷斯尼克表示,目标是创建一个“解决方案菜单”,美国防部各部门最终可以从零信任战略能力执行路线图中概述的所有三种行动方案中进行选择。

兰迪·雷斯尼克表示,获批的解决方案将进入第四步骤,即风险管理框架的零信任覆盖。指导文件描述了如何通过分阶段实施的方法在整个国防部应用安全控制,帮助标准化整体零信任采用并为官员制定能力差距分析。

最后,美国防部将使用配置的持续监控评估工具来监控配置偏差和其他潜在问题。根据演示文稿中显示的图表,该工具配置了所有152项零信任活动,每天将对基础设施开展300多次攻击,并将其与批准过程中早些时候创建的基线进行比较。兰迪·雷斯尼克表示,如果解决方案偏离已知设计太远,联合部队总部-国防部信息网络(JFHQ-DODIN)的官员将收到违规通知。

兰迪·雷斯尼克指出,“从概念上讲,我们认为这个范围创造了可重复的流程,这些流程足够独立,可以激发创造力和创新,但它也有一些政府检查点,每个人都必须满足这些检查点,这些检查点的输出将引出另一件事。这样一来,我们认为美国防部就能实施最好的设计。”

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。