趋势科技于本周披露称,Google Play商店上的几款通过伪装成合法语音聊天平台上传的应用程序具有可疑的自动功能,比如虚假调查的自动弹出和欺诈性广告点击。自10月份以来,这些恶意应用程序及其更新版本被陆续上传,期间的演变包括安全检测逃避技术以及感染过程被分为多个阶段。

虽然大部分虚假应用程序已经被下架,但趋势科技认为还是有必要以其中一个应用程序为例,以展示了它们的共同恶意行为。七款虚假应用程序所包含的所有恶意软件样本都具有类似的编码和行为,这让趋势科技怀疑网络犯罪分子正在开发额外的模块,并将上传更多的恶意应用程序。

图1.其中一款通过伪装成合法语音聊天平台上传到Google Play商店的应用程序

图2.该应用程序的安装量超过1千次

恶意行为

趋势科技表示,该应用程序(由趋势科技检测为AndroidOS_FraudBot.OPS)试图通过使用轻量级模块化下载程序(downloader)来破坏不知情用户的设备。虽然这些应用程序的发布者不同,但趋势科技怀疑他们来自同一个开发者,因为他们的代码彼此相似。在下载并安装之后,第一个组件会与C&C服务器连接,然后解密并执行有效载荷(payload)。

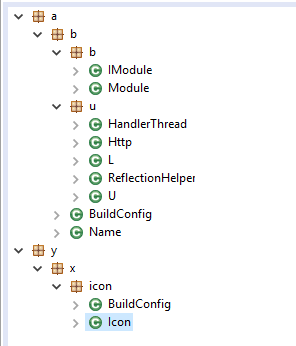

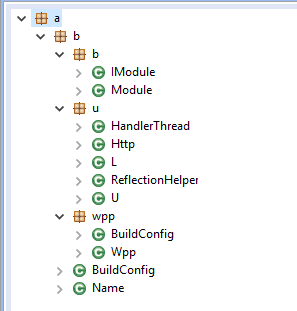

图3.有效载荷按顺序执行

具体来讲,有效载荷将按一下顺序执行:

1.名为“Icon”的模块会隐藏应用程序的图标,以防止用户卸载它。

图4.隐藏图标

2.名为“Wpp”的模块可以打开浏览器,以访问任意URL。

图5.该模块会收集在浏览器中找到的特定URL

在趋势科技分析该样本时,应用程序会显示虚假的调查表格,以收集用户的个人身份信息(PII),如姓名、电话号码和家庭住址,声称可以换取礼品卡。虚假调查表格使用设备的默认浏览器加载,如果无法识别默认浏览器,则会通过以下任何浏览器加载,包括Boat browser、Brave、Chrome、Cheetah、Dolphin、DU、Firefox、Jiubang Digital Portal、Link Bubble、Opera、Opera Mini、Puffin和UC。

图6.用于收集用户信息的虚假调查表格

此外,“Wpp”模块还会通过随机应用程序触摸事件来生成欺诈性广告点击。

图7.用于欺诈性广告点击的随机应用程序触摸事件

3.名为“Socks”的模块被用作动态库,它与C-Ares(用于异步DNS请求的C库)集成在一起。虽然趋势科技暂时还没有观察到其与C&C服务器的通信,但他们认为这是因为此功能正处于开发阶段。

图8. Socks与C-Ares集成在一起

总结

目前,谷歌已经从其官方应用商店中删除了这些恶意应用程序。但趋势科技表示,这群网络犯罪分子很可能正在为未来的恶意活动(如僵尸网络攻击)添加更多功能和更新,特别是安全检测逃避技术。这一事件也证实,网络犯罪分子仍然可以通过恶意应用程序来攻击移动设备。这也再一次证明,移动设备用户很有必要为自己的设备配置适用的防病毒产品,以抵御此类移动恶意软件。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。