如果一个行业新手花几个小时观看有关网络安全的电影(选择任何你最喜欢的电影),进行行业营销,他们不可避免地会得出这样的结论:安全团队是战士,他们花24/7的时间对抗高级和高度有针对性的攻击,修补零日以防止它们被民族国家剥削,并应对令人难以置信的复杂威胁。

另一方面,如果同一个人参加当地的BSides、Blue Team Con 或任何其他以从业者为重点的会议,并询问人们他们的日常生活是什么样子,他们会惊讶地发现,这并不全是阻止民族国家和防止核灾难,而且大多数安全团队的职责看起来与其他部门的人相似。

在这篇文章中,我将深入探讨我们美化攻击者和防御者的习惯,讨论安全团队的日常现实是什么样的,以及我们为什么需要构建专为满足安全从业人员实际需求而设计的产品。

安全工作的日常现实

尽管网络安全喜欢将攻击者和防御者美化,但现实情况是,一个普通的安全团队并没有把大部分时间花在检测和应对复杂对手的攻击上。很多安全工作都相当平凡。销售团队中有人将敏感数据发送到未经 IT 批准的 SaaS 工具中。财务团队中有人点击了一个链接,和导致网络钓鱼模拟测试失败。工程团队有人创建了一个公共 S3 存储桶。偶尔也会有市场部的人被钓鱼,客户的技术支持部也有人收到诈骗电子邮件。

安全团队的大量时间都花在了手动流程的自动化上(打补丁、漏洞管理等)上,甚至更多的时间花在了通信、文档和合规性上。也就是说,有两种类型的安全工作:那些不到10%的时间花在事件响应上,以及那些90%以上的时间都在追逐对手的工作。

对大多数工作而言,大约 90% 的日常职责与其他办公室工作类似

虽然很多人都是受黑客想法的启发而加入网络安全行业的,但绝大多数安全工作都与积极试图抓住对手相差甚远。在企业的网络安全团队工作与在其他团队工作类似,都需要花费大量的时间:

. 沟通,包括会议、在 Slack 或 Teams 上发送和回复电子邮件和消息、回答问题、准备报告和状态更新,跟踪关键绩效指标 (KPI),以及与其他部门协调。

跨职能协作,包括阅读和撰写文档,了解不同部门的工作方式、协调跨越多个团队的复杂举措、向员工和职能领导解释各种控制措施的重要性,以及协商最基本的现实安全措施。

安全传播,包括解释为什么密码不能保存在电子表格中或通过文本进行发送(即使是通过加密消息平台也不行),为什么服务账户不能拥有域管理权限,为什么人们应该使用 Yubikeys 而不是基于短信的 MFA 等等。最重要的是,所有这些工作都必须在不成为员工完成工作和实现公司收入目标的瓶颈的情况下完成,并且不能破坏与组织中每个人的关系。

购买和维护安全工具,包括进行差距分析、测试新的安全解决方案、定期评估现有安全工具的实施情况、解决围绕配置的问题,以及决定哪些政策适合在环境的哪些部分实施。

资源规划,包括预算和人员编制,证明在安全、构建、组织和重组团队等特定领域的投资是合理的,并与人力资源和招聘人员合作制定招聘和员工薪酬计划。

培训和入职培训,包括阅读和撰写文档,并指导新员工了解组织如何完成工作。

许多人会认为这些事情很无聊,但这就是办公室工作和一般工作的本质--我们所做的许多都是平凡的任务,只需要完成,而不是利用我们所有技能和能力的最令人兴奋的举措。每份办公室工作都有一部分存在于 Excel 电子表格和 PowerPoint 演示文稿中。

事实上,安全领域的大部分工作都很平凡的,这是一个好消息。试想一下,如果安全从业人员每天都要处理组织内的勒索软件事件,或者如果每个安全领导者不是偶尔,而是每周六天都必须在凌晨 3 点起床?

少数检测和响应是日常现实的工作,这可能会让人无比疲惫(但即使在这些工作中,也会有一些平凡的部分)。

虽然大多数网络安全工作与其他办公室工作类似,但也有一些工作与私营部门的其他工作几乎完全不同,即高警报事件响应和安全运营中心(SOC)职位。我之所以说 "几乎",是因为高压力工作有很多种--空中交通管制、护理、应急响应、执法、灾难恢复等。也就是说,很少有办公室工作的压力程度可以与网络安全事件响应相媲美。

从事事件响应工作的安全从业人员专注于将攻击者从网络中清除出去。这是一份高压力的工作,通常需要人们为工作与生活平衡牺牲任何希望。也就是说,即使在事件响应中,也有很多“办公室”工作需要处理,从撰写报告到创建、修订和分发技术文档、发送电子邮件和参加会议。

SOC 的日常工作因公司、其安全实践的成熟程度、员工经验的丰富程度以及其他因素的不同而大相径庭。对一些人来说,在 SOC 工作就像在 IT 服务台工作,一切都只是为了尽可能多地完成任务,其中大部分都是琐碎的工作,不需要太多的创造力。而对于其他人来说,则需要利用他们在威胁猎取、检测工程、自动化和事件响应方面的经验。总之,压力可能会非常大,因为人们需要从设备生成的警报进行分类、调查和解决警报。

另一个涉及大量繁琐工作的例子是渗透测试。虽然大多数人认为渗透测试就是黑客攻击和寻找创造性的方法绕过组织的防御系统,但很多渗透测试现实工作是发现相当基本的错误并撰写报告。且后者可能特别耗费精力:渗透测试人员需要记录他们的发现,并展示他们在渗透测试中所付出的努力。

网络安全往往存在大量开销和官僚主义的三个原因

在网络安全领域,很难摆脱官僚主义和繁琐的工作,原因有三。

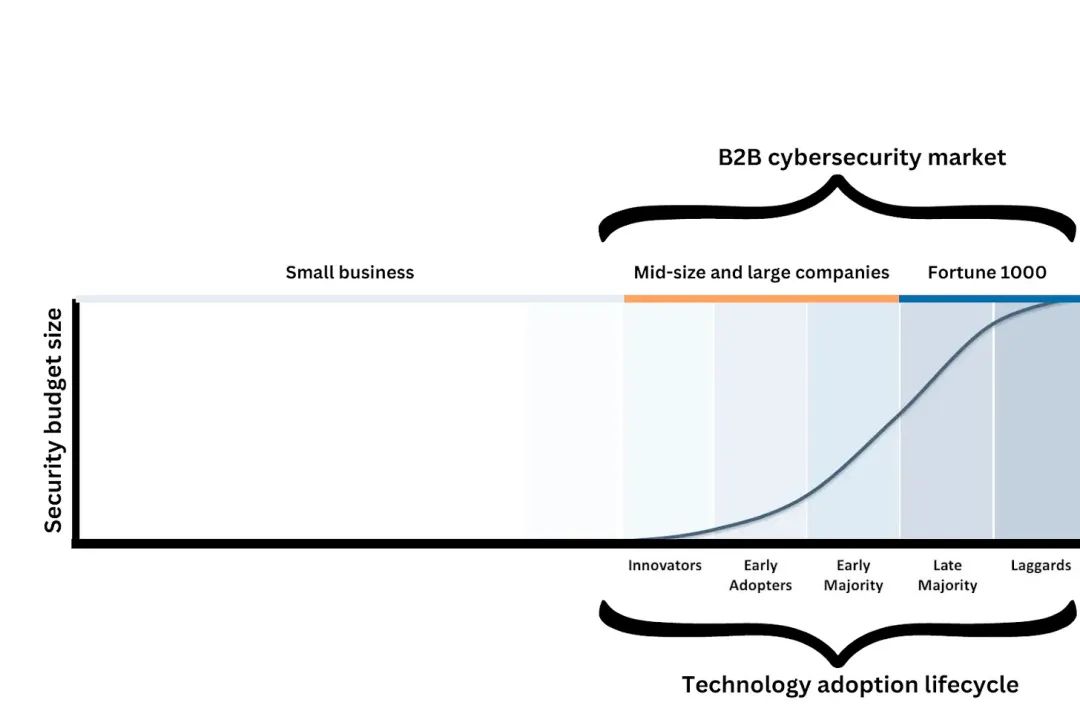

首先,当我们谈论网络安全时,我们通常指的是大型企业的安全需求。我并不是说个人和小企业没有投资安全的理由,但现实情况是,大型企业才是我们认为的大部分安全客户和雇主。协调大型企业的工作涉及与数千人打交道,由不同的激励措施驱动,使用不同的绩效指标进行评估,并在不同的业务环境中运营。由于安全团队与企业的所有其他部门都有联系,因此 Excel电子表格、会议、文档、流程和程序成为他们的日常工作也就不足为奇了。

Image Source: Four cybersecurity startup dilemmas and what they mean for security founders and the industry in general

其次,官僚主义最严重的行业往往也受到最严格的监管要求,因此被视为安全的最大买家。无论我们谈论的是医疗保健、金融、关键基础设施提供商还是政府,这些行业中的组织本质上都受到高度监管,因此行动缓慢,厌恶变化。

最后但并非最不重要的是合规性。虽然我们喜欢把安全视为攻击者驱动的必需品,但对于大多数企业来说,他们购买决定的主要驱动力是遵守各种法规。勾选框并确保满足不同要求是安全目标的重要组成部分,因此,管理 Excel 电子表格和保持最新文档是安全从业人员日常职责的重要组成部分也就不足为奇了。

网络安全产品过度优化以对抗高级威胁对手,却无法满足安全团队的日常需求

虽然大多数安全厂商都在过度优化针对高级对手的事件响应,但许多攻击之所以发生,是因为他们没有根据日常的实际情况来设计产品。具体来说:

尝试和部署安全工具需要花费大量精力。网络安全厂商历来不重视项目接入检查,这使得新客户很难一开始就使用他们的解决方案并确保其得到正确实施。

很难充分利用安全厂商提供的所有价值。安全团队实施了一个工具,但后来才发现它只能启用了10%-50%的策略,这样的事情并不少见。网络安全公司不仅经常避免引导客户采用其产品提供的所有功能,而且有些公司还让客户难以发现其宣传的价值。

大多数网络安全解决方案被设计为模块化和可配置的,但很少可以通过API进行大规模配置。

在很长一段时间里,安全产品都被设计成黑盒子(或像有些人喜欢说的那样,使用 "秘制酱汁"),因此它们使安全团队很难理解为什么解决方案会做出某种决定。更糟糕的是,大多数安全工具只暴露了他们收集的有限数量的遥测,这使得很难调查警报和了解是什么触发了它们。

太多的安全产品专注于可视性,或者换句话说,就是告诉客户他们遇到了问题。而设计成可操作,并在发现问题时帮助解决问题的产品则相对较少。正如 Yaron Levi 最近指出的,没有可操作性的可见性只是噪音。

大多数安全产品的设计都很糟糕,这使得它们难以浏览,更难以学习。如果安全团队的人员知道使用某个特定工具需要花费大量精力,他们就不太可能不断更新该工具。

尽管有了这些改进,但要将不同的工具相互连接起来仍然太难,这意味着安全团队往往无法依赖自动化,这些厂商声称自动化是其核心增值之一。

我以前曾解释过,大多数安全漏洞都可以通过企业已有的工具来预防;2023 年 Panaseer 安全领导者同行报告也有这方面的证据。

尽管一些 "救护车追逐者 "想提出什么建议,但每当我们查看一些最大的漏洞的摘要时,我们很少听到有公司因为缺少某些工具而被攻破。在大多数情况下,他们已经拥有了这些工具。事实上,这些工具没有得到充分利用、部署不足或配置错误,才是导致安全事件的主要原因之一。这让我得出这样的结论:当安全厂商过度优化以打击高级对手,却没有考虑到安全团队的实际日常需求时,他们就会让客户更有可能被攻破。

为真正的安全团队打造产品

作为一个行业,我们投入了大量的时间和精力,让每个人都觉得安全就是与高级的对手作战,而不是推动具体的、可衡量的改进。这种心态影响了我们使用的语言(因此我们更愿意将它 称为 "攻击面")、我们看待彼此的方式(因此出现了网络安全领域的英雄文化问题),以及我们构建安全产品的方式(针对检测和响应过度优化,在用户体验、部署和维护方面优化不足)。

作为一个行业,我们需要发展的东西很多;其中之一就是我们如何设计安全解决方案。安全厂商需要开始为真正的,而非想象中的安全团队打造产品。产品必须是:

易于尝试、部署和维护。

使用默认值和预配置构建,以促进安全行为。

设计直观、易于浏览、学习速度快。

可互操作和构建,可轻松与客户环境中可能已经拥有的任何其他工具集成。

旨在实现琐碎任务的自动化,以便技术熟练的工程师能够专注于需要其专业知识的工作。

我们需要制定解决方案,将安全从业人员置于前沿和中心位置,帮助他们获得晋升,并让他们在工作中取得成功。好消息是,我们都能从这种方法中受益。安全从业人员更有可能喜欢为他们的实际用例构建工具,并将这些工具带到他们加入的公司。而且,如果客户花时间维护他们的安全堆栈,并充分利用他们付费购买的产品所提供的多种功能,他们就更有可能受到保护。

原文链接:

https://ventureinsecurity.net/p/most-of-the-security-teams-work-has

声明:本文来自安全喵喵站,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。