前情回顾·俄乌网络战发展形势

安全内参9月24日消息,乌克兰最新报告显示,俄罗斯在2024年上半年针对乌克兰的网络攻击策略中,倾向于间谍活动而非破坏行动,展现了莫斯科针对基辅网络攻击性质的演变。

2024年,网络战场发生了变化,俄罗斯黑客组织采用了更为隐秘和长期的策略。与前几年大规模的基础设施攻击不同,俄罗斯网络行动人员转向了间谍活动,主要针对军事和关键基础设施目标,以支援俄罗斯对乌克兰的持续战争。

虽然网络事件总体上有所增加,但严重程度较高的事件数量却有所下降。这一转变标志着策略上的变化,从广泛的破坏性网络攻击转向了更为集中和持续的渗透行动,其目的是收集情报。

攻击背后的数据

乌克兰计算机应急响应小组(CERT-UA)在9月23日发布报告,揭示了这一重点转移。

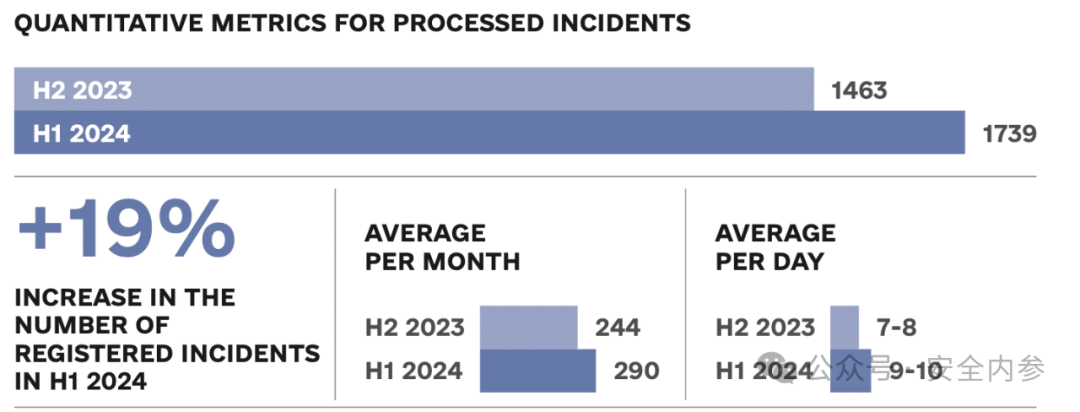

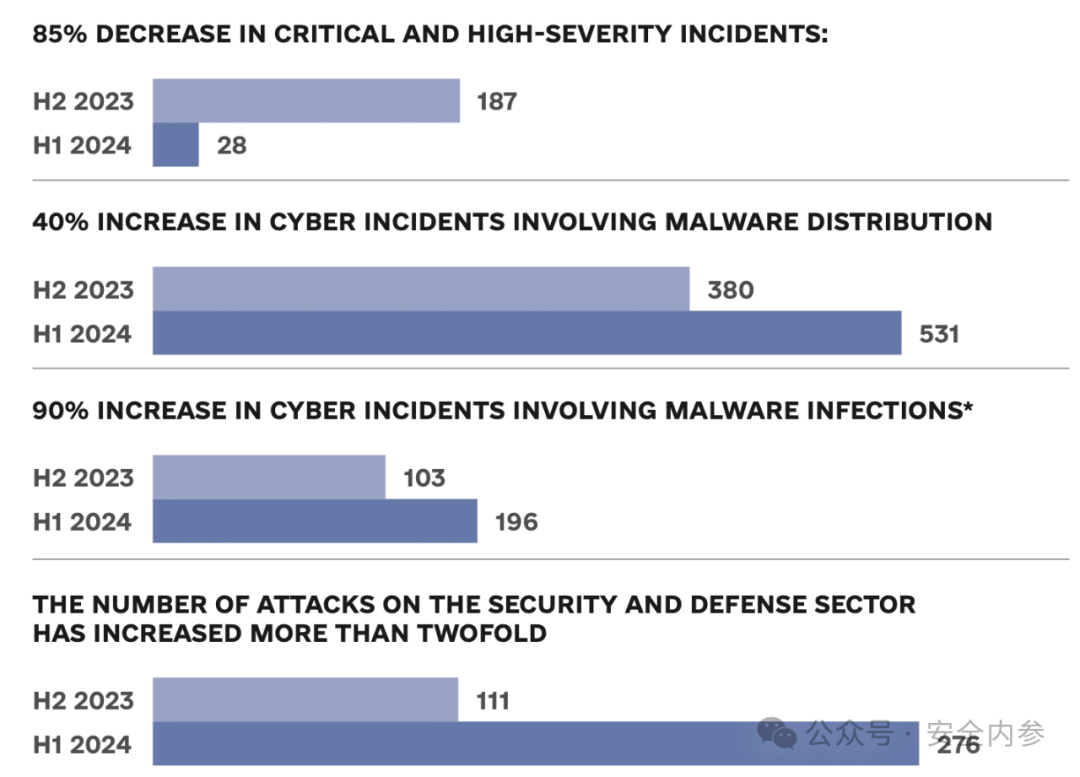

2024年上半年共发生了1739起网络事件,比2023年下半年增加了19%。然而,重大事件的数量下降了90%。2024年上半年仅报告了3起重大事件,远低于2023年下半年的31起。高危事件也大幅下降,降幅高达71%。而中低级别事件则分别增加了32%和75%。

这些数据表明,虽然网络攻击的总体频率有所增加,但攻击者的战术已经转向了较低调的活动,旨在避免引起注意。这些低危事件通常涉及恶意软件传播、间谍活动以及维持对被攻陷系统的访问,而不是造成即时的、可见的破坏。

针对性的间谍活动和隐秘行动

2022年和2023年,俄罗斯黑客集中攻击乌克兰的关键基础设施,试图瘫痪政府机构、能源供应商和互联网服务提供商。然而,乌克兰系统的快速恢复使这些攻击未能达到预期的长期目标。2024年,间谍活动的增加则显示出一种更加深思熟虑的策略。

今年,像UAC-0184和UAC-0020(即Vermin黑客组织)这样的团体尤其活跃。这些团体与俄罗斯情报部门有密切联系,专门从事网络间谍活动,常通过网络钓鱼攻击和恶意软件渗透乌克兰的敏感系统。

例如,UAC-0184利用Signal等即时通讯应用程序伪装成可信联系人,攻击乌克兰国防部队成员,分发恶意软件。一旦该恶意软件被部署,黑客便能够监控受害者的通讯、窃取数据,并对被攻陷的系统进行长期控制。

这种从公开破坏性攻击转向隐秘间谍活动的转变,标志着俄罗斯网络战略进入了一个新阶段。其关注重点从短期破坏转为长期情报收集,意在为军事行动提供支持。CERT-UA的报告还重点解释了黑客如何通过网络行动收集对动能军事打击(如导弹袭击)的反馈。

关键基础设施依然是重点

虽然间谍活动占据了中心位置,对乌克兰关键基础设施的攻击仍在持续。报告指出,自2023年下半年以来,乌克兰能源部门遭受的攻击增加了一倍多,黑客越来越多地瞄准用于电力、供热和供水设施的工业控制系统(ICS)。

2024年3月,UAC-0002组织发动了一次重大的供应链攻击。该组织与俄罗斯占领的卢甘斯克地区的执法部门有联系。黑客利用至少20家能源公司软件中的漏洞,入侵工业控制系统,并在网络内部进行横向移动。

这种供应链攻击通过攻击一个共同的服务提供商,从而入侵多个目标组织。在3月的这次事件中,UAC-0002攻击了三个供应链,向多家能源公司传播了恶意软件和后门程序。黑客使用诸如LOADGRIP和BIASBOAT等专门工具,成功获取了关键系统的访问权限,并可能进一步升级攻击,与对乌克兰基础设施的物理打击相配合。

聊天工具账号盗窃:网络攻击新趋势

2024年另一个显著趋势是即时通信账号盗窃的增加。像WhatsApp和Telegram这样广泛使用的通信平台,成为了俄罗斯黑客的主要目标。

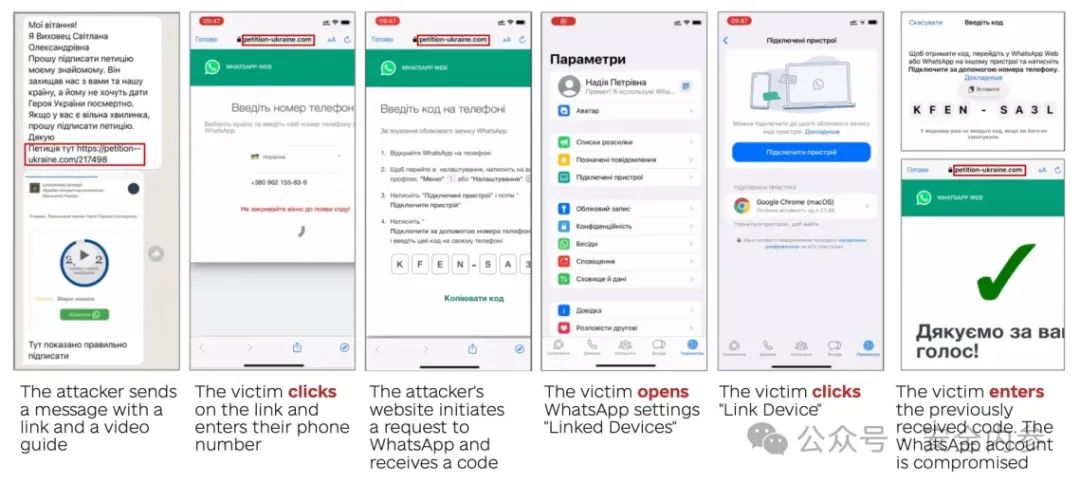

例如,UAC-0195小组使用网络钓鱼活动攻击了数千个即时通信账号。这些被攻陷的账号随后被用于一系列恶意活动,包括传播恶意软件、进行间谍活动以及实施金融诈骗。

在一个案例中,黑客假扮为一项纪念一位乌克兰阵亡士兵的请愿活动组织者,诱导受害者访问一个伪装成乌克兰总统官方网站的假网站,要求用户通过WhatsApp认证。这种网络钓鱼策略使黑客能够将其设备添加到受害者的WhatsApp账号中,从而获取个人消息、文件和联系人。

这一策略也延伸到了Telegram,黑客通过类似的方法诱导用户参与“艺术竞赛投票”,再次获得了未经授权的账号访问权限。通过这些账号访问,黑客可以冒充账号持有者,进一步传播网络钓鱼链接,甚至从高价值目标中窃取敏感信息。

这些最新发现是在乌克兰刚刚禁止在任何政府、军队或关键基础设施相关设备上使用Telegram信使应用几天后公布的。这一果断行动是出于对其在网络间谍活动中脆弱性的日益担忧。9月19日,乌克兰国家网络安全协调中心(NCSCC)开会,强调了这款广泛使用的应用如何从言论自由的工具转变为战争武器。

网络钓鱼攻击和恶意软件传播

网络钓鱼仍然是俄罗斯黑客的重要工具。

2024年初,UAC-0006,一个以金融为动机的组织,继续其针对财务部门员工的网络钓鱼活动。这些活动经常使用多语言档案(即根据使用的软件不同,显示为不同内容的文件)来传播像SmokeLoader这样的恶意软件。

一旦部署,SmokeLoader允许攻击者安装其他恶意软件,如TALESHOT,当银行应用程序打开时,它会截取屏幕截图。这种恶意软件使黑客能够更深入地了解受害者的活动,并访问重要的财务数据。在某些情况下,黑客甚至编辑或创建虚假发票,以从目标组织中窃取资金。

UAC-0006组织在2024年3月短暂暂停了行动,但在5月重新展开了攻击。它们注册了新的域名以继续网络钓鱼活动,并重新控制之前被攻陷的系统。

乌克兰的网络弹性

尽管网络攻击数量增加,乌克兰的网络防御展现了显著的弹性。CERT-UA与国家特殊通信和信息保护局(SSSCIP)合作,在应对这些威胁方面取得了重大进展。他们的努力使得高危事件大幅减少,尽管总体攻击数量在上升。

报告将这种成功归功于增强的可见性和与国际合作伙伴的合作。检测能力的提高,加上各组织的更好意识,使得乌克兰能够更快速地应对新兴威胁。这种合作包括与CERT-UA的合作伙伴共享网络威胁情报,这有助于识别并减轻大量攻击。

然而,报告也警告,随着战争的持续,俄罗斯黑客的能力也在不断增长。供应链攻击的复杂性日益增加,以及持续的网络钓鱼攻击威胁,意味着乌克兰的网络防御策略将一再面临考验。

参考资料:https://thecyberexpress.com/russia-h1-2024-cyber-offensive-strategy/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。