Sennheiser(森海塞尔)在最近修复了其耳机软件的一个严重漏洞。研究人员发现,这个漏洞允许攻击者干扰HTTPS请求,将用户暴露给恶意网站。需要指出的是,该漏洞并不涉及硬件,而是影响到了Sennheiser官方提供的HeadSetup音乐服务软件。

Sennheiser耳机漏洞

Sennheiser耳机中的这个严重漏洞是由德国网络安全公司Secorvo的研究人员发现的,导致Windows和Mac用户都容易遭受黑客攻击。该漏洞可能允许黑客实施中间人(MITM)攻击,以在用户访问某些网站时嗅探流量。

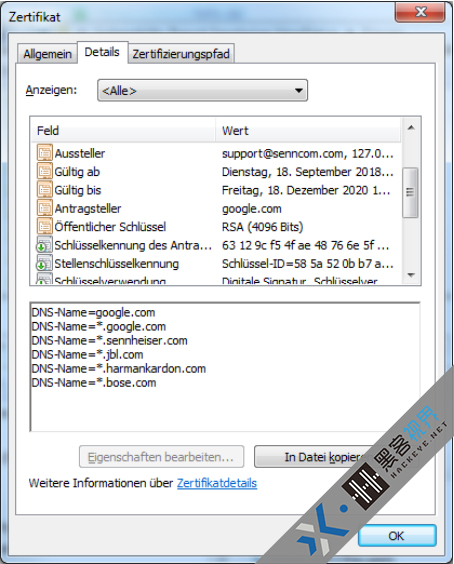

正如Secorvo在其漏洞报告中所描述的那样,这个漏洞存在于与Sennheiser耳机配套的HeadSetup和HeadSetup Pro软件中。研究人员表示,Sennheiser耳机通过软件电话与HTTPS网站建立连接,攻击者可以利用TLS证书和相关的私钥欺骗真正的加密网站,而这些私钥在每次安装时都是保持不变的。

“我们发现,由于一个严重的漏洞,攻击者能够很容易获得HeadSetup软件根证书的私钥,从而允许攻击者签署和发布欺诈性证书。受该漏洞影响的用户可能成为此类证书的受害者,因为攻击者能够生成一个证书适配来自Sennheiser官方网站,或其他部分耳机制造商网站的流量。”

这种伪造为攻击者提供了多种攻击选择,如使用虚假的HTTPS Web服务器来跟踪和修改受害者的会话、实施网络钓鱼和恶意软件攻击。另外,即使用户卸载HeadSetup,虚假证书将继续存在,攻击者依然可以通过自己拥有的私钥来继续实施攻击。

修复补丁已发布

Secorvo的研究人员表示,Sennheiser HeadSetup软件中的这个证书管理漏洞(CVE-2018-17612)是他们在今年的7月份发现的。在发现之后,他们与Sennheiser进行了联系,以确保该软件能够被尽快修复。

目前,Sennheiser已经为HeadSetup和HeadSetup Pro发布了修复补丁。修补版本包括HeadSetup 8.1.6114(适用于Windows)和 5.3.7011(适用于Mac)。正如Sennheiser在其安全公告中所解释的那样:“在使用管理员权限运行该脚本之后,Sennheiser证书被滥用的风险将被消除。该咨询还包括有关用户如何手动验证证书是否已被删除的说明。”

此外,微软方面也发布了它的一些安全建议,并更新了Windows的证书信任列表。因此,各位Sennheiser用户应及时更新自己的计算机系统,以保护自己免受这个Sennheiser耳机漏洞的影响。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。