2024年6月4日,美国防部首席信息官发布《美国防部零信任覆盖》(Department of Defense Zero Trust Overlays)文件,描述了能够促进特定零信任活动和结果的安全控制措施,规定了分阶段实施零信任控制的方法。覆盖(overlay)从本质上说是指具体的零信任安全控制规范,是根据美国防部的使命和任务需求,对安全控制基线(baseline)的进一步补充和完善,包括安全和隐私控制措施、增强控制措施、补充指导等规范。该文件是美国防部实现零信任战略的指南,旨在将整个美国防部实施零信任的方式标准化,同时指导系统架构师和授权官员开展零信任差距分析。

1 发布背景

2021年5月12日,美国总统拜登签署《行政命令14028:改进国家网络安全》,要求联邦政府必须采用安全最佳实践,向零信任架构迈进。该行政命令明确要求制定实施零信任架构的计划,确定能够对安全产生直接影响的活动,并明确实施这些活动的时间表。2022年11月,美国正式发布《美国防部零信任战略》,计划2027财年之前实施零信任战略,并从战略愿景、战略设想、战略目标以及执行方法等多个角度对如何实施零信任战略给出了体系化的指导和参考。

作为对14028号总统行政命令的响应,本次发布的《美国防部零信任覆盖》是对美国防部采取零信任安全实践的具体指导。在该文件发布之前,美国防部已制定了安全控制基线,作为风险管理框架(RMF)的一部分。但是,安全控制基线仅是定义信息和系统保护需求的起点,而零信任覆盖能够根据美国防部使命和业务需求进一步调整和完善安全控制集,助力美国防部实现标准化的安全和隐私功能、一致的控制实施以及具有成本效益的安全解决方案。

图1 《美国防部零信任覆盖》

2 主要内容

《美国防部零信任覆盖》对“覆盖”进行了定义和分类,明确了零信任7大支柱以及执行推动因素(主要包括条令、组织、训练、物资、领导和教育、人员、设施和政策(DOTmLPF-P))的各类安全控制规范。

2.1 覆盖的定义

覆盖(overlay)是一组批量定制的控制措施,是在安全控制基线(baseline)基础上针对特定需求的定制化安全控制措施。当需要特定控制措施来保护某项技术,或在处理某些类型的信息需应对特定威胁时,安全控制基线往往不能完全适用,这时候需要应用更加具体、更加符合安全需求的覆盖。安全控制基线和覆盖的控制措施之间可能存在重复,覆盖可能比安全控制基线更严格,也可能更宽松,并且可以应用于多个信息系统。

2.2 覆盖的分类

零信任覆盖分为“支柱”(pillar)覆盖和“执行推动因素”(execution enabler)覆盖两大类。

(1)支柱覆盖

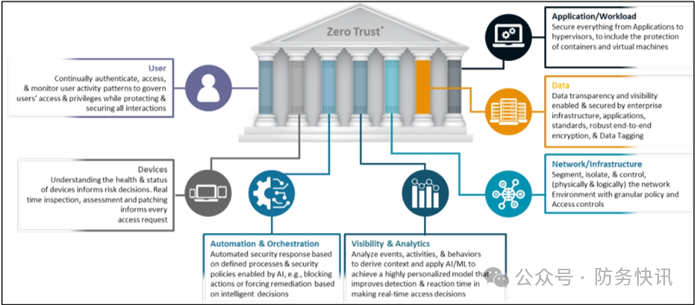

支柱是实施零信任控制的关键重点领域,共有7个方面,分别是用户、设备、应用程序/工作负载、数据、网络/基础设施、自动化&编排、可见性&分析。

图2 零信任7大支柱

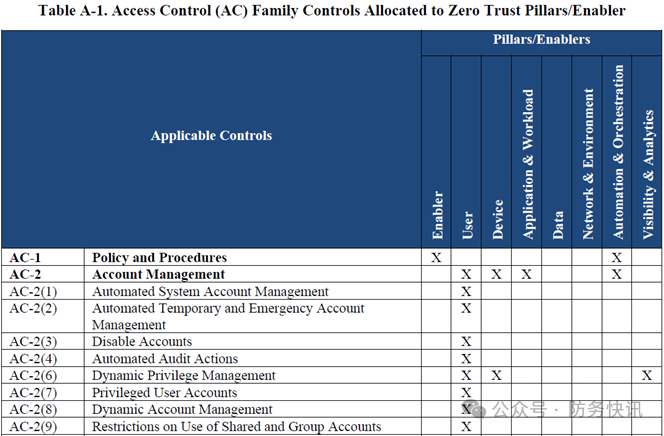

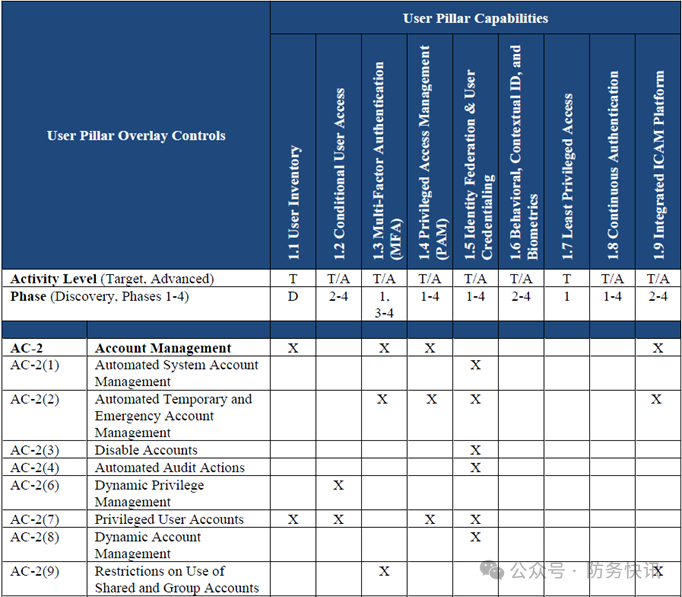

《美国防部零信任覆盖》明确了每个支柱实现零信任的安全控制措施,这些控制措施根据国家标准与技术研究所特别出版物800-53(NIST SP 800-53)提出的控制族进行分类,分为访问控制、配置管理、识别与验证等类别。文件以列表的形式列出了与每个支柱相关的安全控制措施(如图3所示),表格中的“X”代表该项安全控制措施适用于某项支柱或推动因素。

图3 零信任支柱/推动因素相关的访问控制类安全措施示例

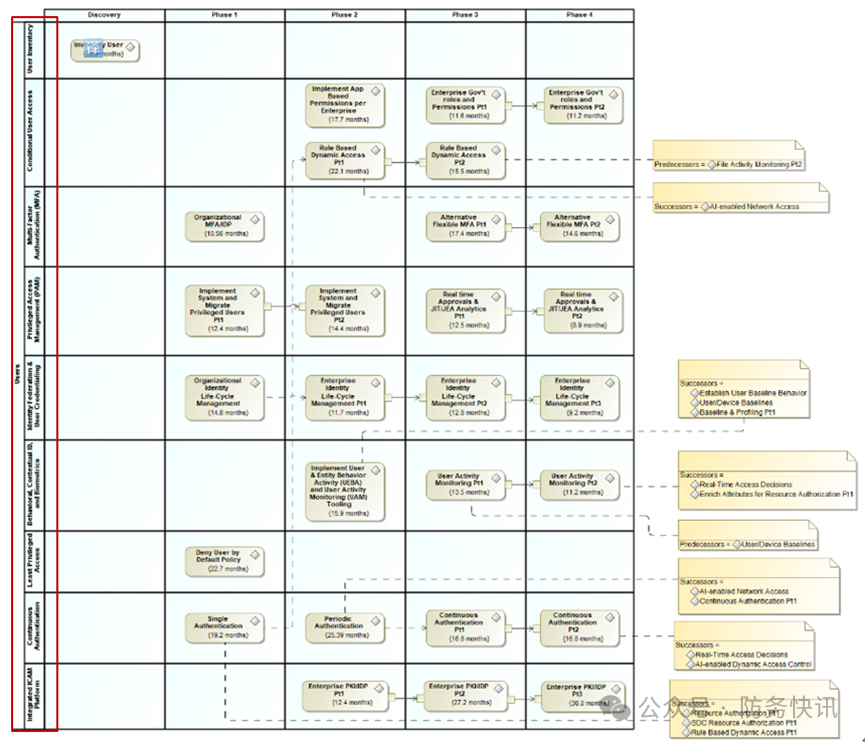

文件根据每项支柱的关键能力,分阶段对安全控制活动与结果进行了划分。以“用户”这一支柱为例,它包括9项能力:用户清单;有条件的用户访问;多因素身份验证(MFA);特权访问管理;身份联合与用户凭证;行为、情境ID与生物识别;最低权限访问;持续身份验证;身份、证书和访问管理(ICAM)集成平台(如图4中最左部分红框所示),每项能力在不同的阶段将采取不同的安全控制措施。

图4 根据“用户”支柱的能力分阶段划分的安全控制措施示例

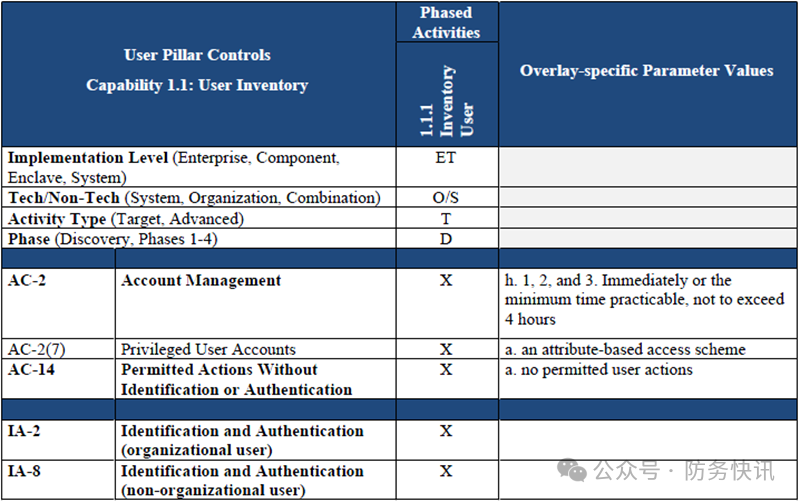

此外,文件明确了每项支柱相关能力的控制措施。大部分控制措施适用于不止一项能力。

图5 适用于“用户”支柱能力的安全控制措施示例

在此基础上,文件对支柱的每一项能力所适用的安全控制措施进行了分解,并给出了相关参数值。例如,图6分解了“用户”支柱的关键能力——“用户清单”适用的安全控制措施,明确了该覆盖特定的参数值。

图6 “用户清单”能力适用的安全控制措施示例

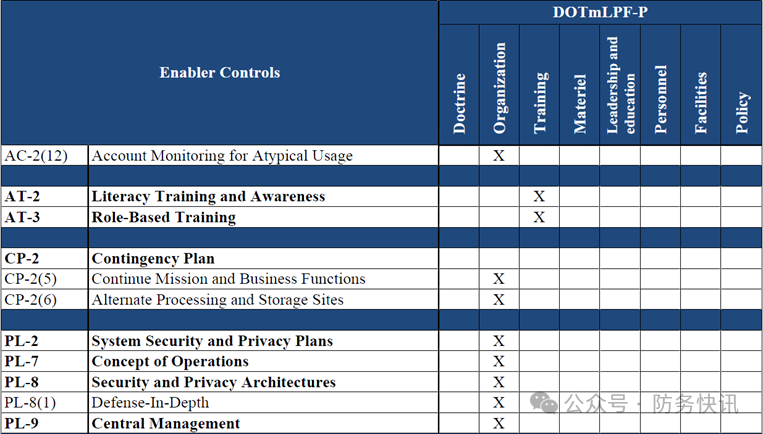

(2)执行推动因素覆盖

执行推动因素包括文化、治理及DOTmLPF-P等跨领域的各种综合性非技术能力和活动。DOTmLPF-P为美国防部领导层提供了指导国防部完成使命的战略视角,正确处理执行推动因素能够为实施零信任奠定基础并有效影响组织的文化。执行推动因素覆盖支持每个零信任支柱、能力、分阶段活动的实施。因此,适应于每项执行推动因素的安全控制措施都应该被执行到位。

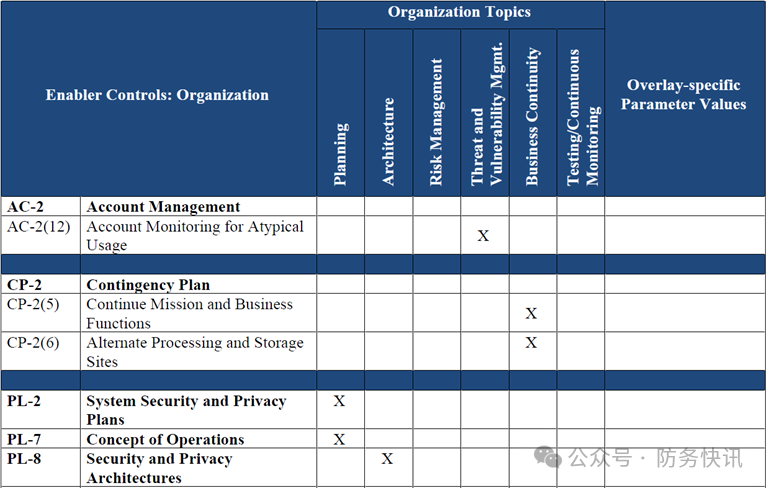

《美国防部零信任覆盖》识别了成功实施零信任所需的与DOTmLPF-P相关的安全控制措施(如图7所示),同时,文件对DOTmLPF-P的每一项因素所适用的安全控制措施进行了分解,如“组织”因素(如图8所示)。

图7 适应于DOTmLPF-P的安全控制措施示例

图8 适应于DOTmLPF-P中“组织”元素的安全控制措施示例

2.3 覆盖定制过程

美国防部遵循国家安全系统委员会指令(CNSSI)第1253号对系统进行分类,并为所有国防部系统选择适当的安全和隐私控制集。确定适用于某个系统的覆盖,一般需要采用以下步骤:

(1)首先对系统进行分类,即选择系统处理的信息类型的影响级别(impact level);

(2)选择适当的安全和隐私控制基线:控制基线提供了初始控制集,旨在保护系统中处理和存储的信息的机密性、完整性和可用性;

(3)开始定制安全控制措施,即确定适用的零信任覆盖,或者其他覆盖如隐私覆盖或涉密系统覆盖。覆盖中的控制与初始控制基线集成,并根据系统类型、信息、任务或操作环境特有的风险进行定制或调整。

3 初步认识

(1)零信任覆盖是对美国防部2027财年落地零信任架构的重要保障

美国防信息系统局(DISA)在2021年2月发布了《美国防部零信任参考架构V1.0》,明确了零信任架构的低、中、高三个实施阶段,由初级到高级逐步实现不同成熟度的演进式零信任能力与安全控制措施。2022年11月,美国防部发布《美国防部零信息战略》及《美国防部零信任能力执行路线图》,概述了美国防部的零信任战略目标和在2027财年前全面实施零信任网络安全框架的时间表。本次发布的《美国防部零信任覆盖》将直接推动美国防部从安全控制基线向满足特定国防部使命和业务需求的安全覆盖方向发展,有助于确保美国防部实现2027年落地零信任架构的战略目标。

(2)零信任覆盖是对现有零信任战略与规划在具体实施层面上的重要补充

零信任覆盖文件旨在补充而非取代前期发布的零信任战略与指导文件,并助力美国防部风险管理框架(RMF)的实施。美国防部前期发布的3份零信任重要战略文件,即《美国防部零信息战略》、《美国防部零信任参考架构》和《美国防部零信任能力执行路线图》均是从宏观视角定义和阐述了美国防部零信任的核心概念,如零信任支柱、执行推动因素等,而本次发布的《美国防部零信任覆盖》则是从实施层面明确了零信任支柱、执行推动因素对应能力的具体安全控制措施,是对前期战略文件的重要补充。

(3)零信任覆盖对项目经理和系统所有者级别的安全控制具有较强指导性

零信任原则看似简单,但实际实现和操作层面却十分复杂繁琐,涉及访问控制、行为分析、加密验证等多个领域。《美国防部零信任覆盖》对每项零信任支柱的能力及执行推动因素的元素均细化分解了适用的安全控制措施,使美国防部项目经理级别和系统所有者级别的安全管理人员能够通过对照各项能力和元素在不同阶段的活动来适配相应的安全控制措施,具有很强的指导性和实操性。

声明:本文来自防务快讯,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。